Как работает браузер TOR и зачем он нужен — Журнал «Код»

Что такое TOR и зачем он нужен

TOR — это технология, которая позволяет с некоторым успехом скрыть личность человека в интернете. Расшифровывается как The Onion Router — луковый маршрутизатор.

TOR изначально был военным проектом США, затем его открыли для спонсоров, и теперь он называется Tor Project. Основная идея этой сети — обеспечить анонимность и безопасность в сети, где большинство участников не доверяют друг другу. Суть этой сети в том, что данные проходят через несколько компьютеров, шифруются, у них меняется IP-адрес и вы получаете защищённый канал передачи данных. Почему так важен IP-адрес и что с ним можно сделать — читайте в недавнем выпуске про интернет.

Побочный результат такой технологии — даркнет, или интернет внутри интернета. Про него мы ещё напишем отдельную статью, а пока скажем, что это те сайты, на которые нельзя попасть из обычного интернета через обычный браузер. Их не видят поисковики и нельзя установить их настоящих владельцев — получается интернет без правил и ограничений.

Зачем используют TOR

Мы не можем вам этого сказать по закону.

Как устроен TOR

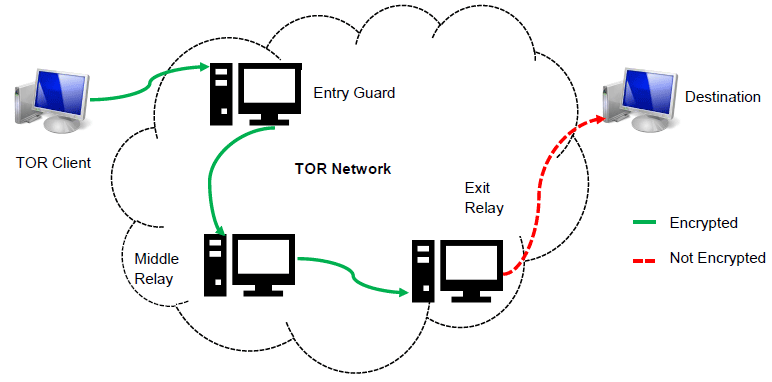

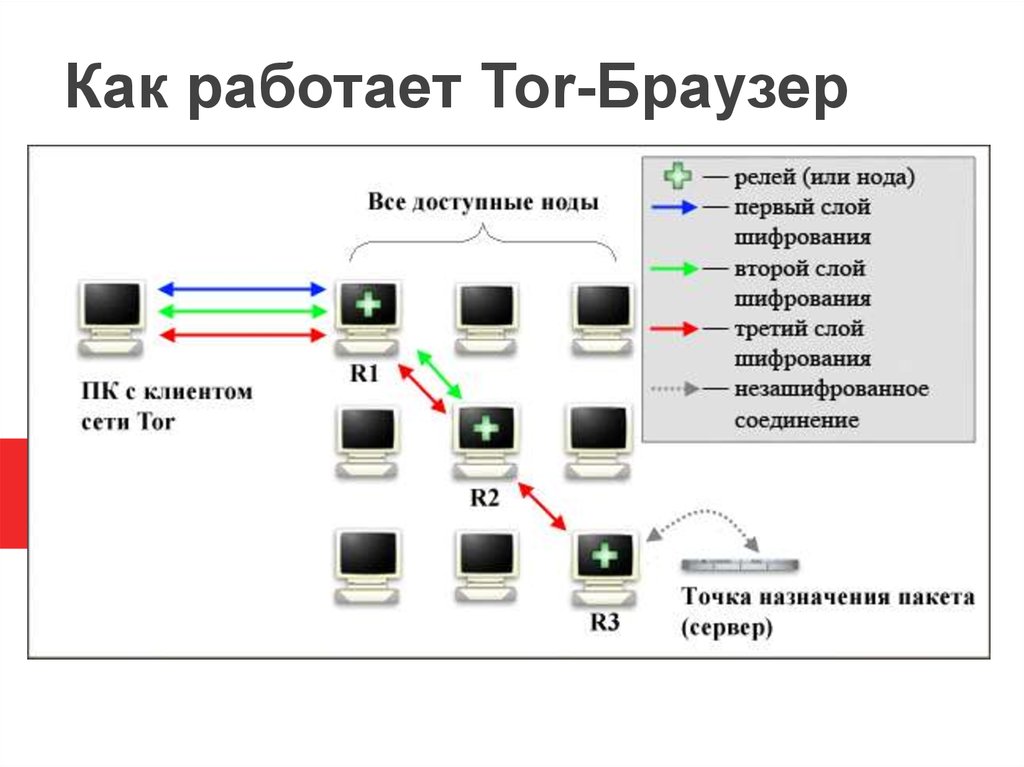

Принцип работы у TOR такой же, как в фильмах про хакеров: он по очереди соединяется с нужным вам сайтом или сервисом через несколько серверов. Обычно в цепочке участвуют три сервера: входной, промежуточный и выходной.

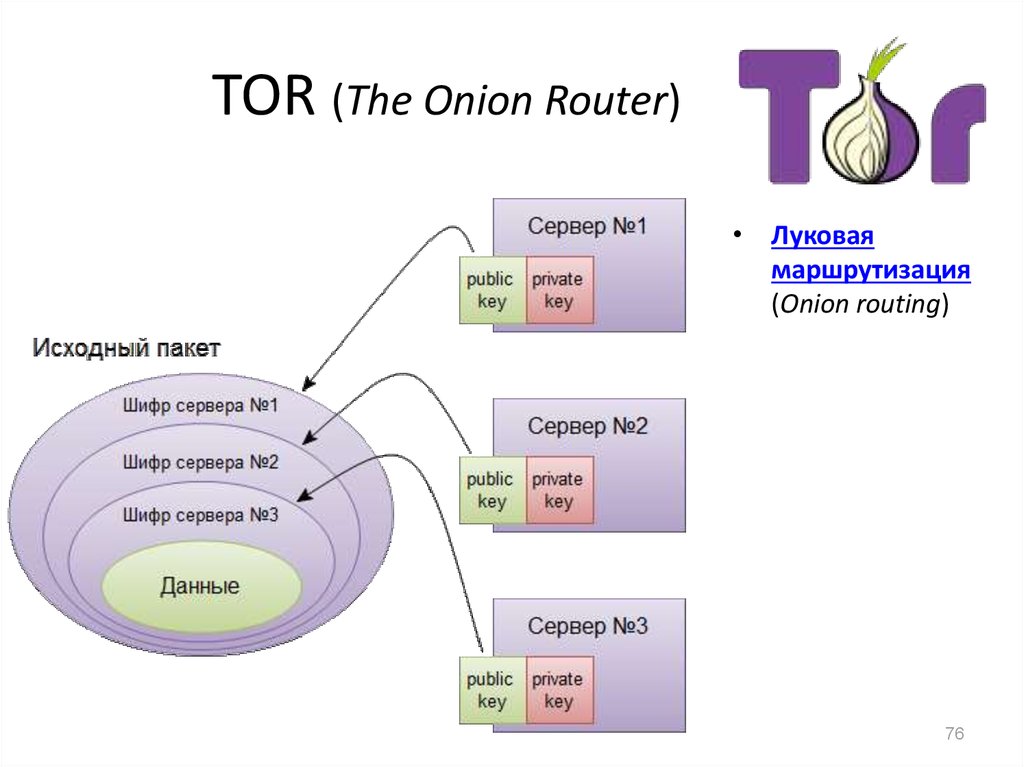

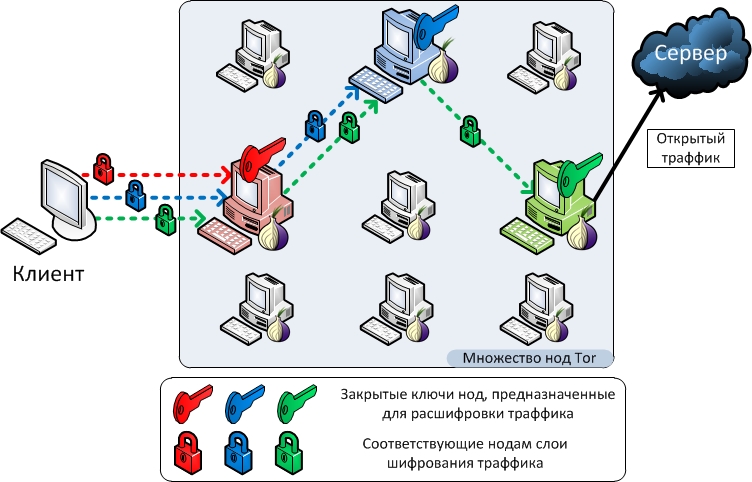

Перед тем как запрос или данные уйдут в сеть, специальная программа на компьютере пользователя шифрует их так, чтобы каждый сервер мог расшифровать только свою часть. Это выглядит так: берутся исходные данные и шифруются для входного узла, затем то, что получилось, шифруется для промежуточного, и вот это всё ещё раз шифруется для выходного узла. Если это нарисовать, получится примерно так:

Выглядит как луковица. Отсюда и появилось название «луковичное шифрование», потому что каждый сервер снимает только свою часть шифра и передаёт данные дальше по цепочке.

Узлы

Первый узел — входной, через него пользователь входит в сеть TOR. Обычно их выбирают из тех серверов, которые доказали свою надёжность. Ещё одно требование к входному узлу — стабильное и быстрое соединение. Входной узел получает «луковицу» из шифров, расшифровывает первый слой и находит там адрес, по которому нужно передать этот пакет дальше. Больше он не видит ничего, потому что данные внутри зашифрованы два раза.

Обычно их выбирают из тех серверов, которые доказали свою надёжность. Ещё одно требование к входному узлу — стабильное и быстрое соединение. Входной узел получает «луковицу» из шифров, расшифровывает первый слой и находит там адрес, по которому нужно передать этот пакет дальше. Больше он не видит ничего, потому что данные внутри зашифрованы два раза.

Второй узел — промежуточный. Делает то же самое, что и первый: снимает свой слой шифра, узнаёт, куда их отправлять, и отправляет всё ещё секретные данные на выходной узел. Промежуточные серверы самые простые в обслуживании, потому что они просто расшифровывают и передают данные. Они не знают, откуда они изначально пришли и куда отправятся в самом конце.

Последний узел в цепочке — выходной, он самый важный из всех. Дело в том, что он снимает последний слой шифрования и отправляет ваши данные в чистом виде по нужному адресу. Именно его адрес будет виден тому сайту, на который идёт запрос. Именно к ним придут правоохранительные органы, когда будут расследовать преступления, совершённые через TOR.

От выходного узла запрос отправляется на нужный сайт, оттуда поступает ответ, и вся цепочка движется в обратном направлении тоже с тройным шифрованием.

Обычно для безопасного интернет-серфинга используют Tor Browser — официальный браузер от создателей этой сети. В нём уже прописаны все настройки, которые нужны для подключения к сети, но для полной приватности нужно будет самому включить часть расширений, например, NoScript. Он отключает все скрипты, через которые можно вычислить ваш настоящий адрес.

Что может пойти не так

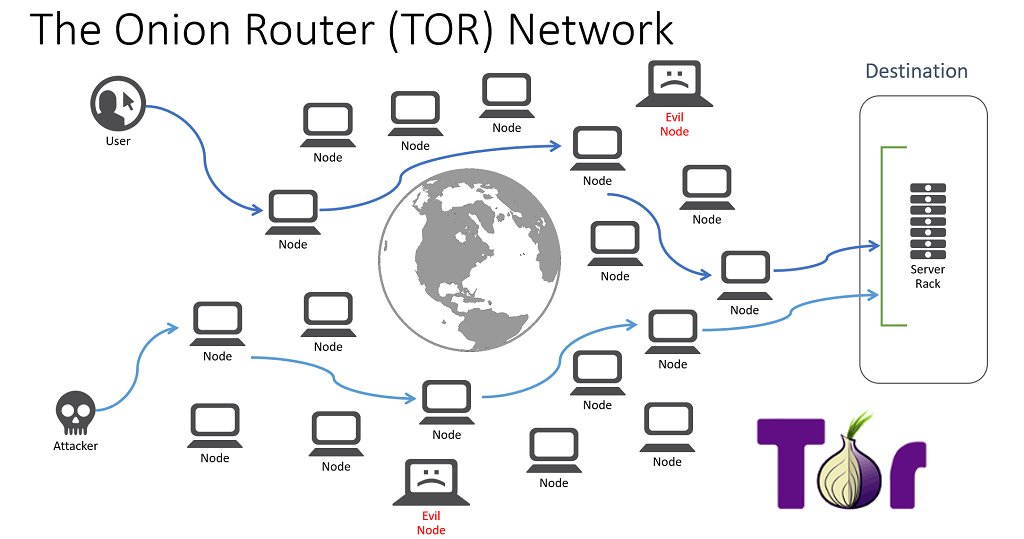

Несмотря на тройное шифрование, у TOR есть несколько уязвимостей, о которых нужно знать.

Прослушка на выходном узле. Через выходной узел трафик идёт в сеть в чистом виде, поэтому некоторые недобросовестные владельцы таких узлов могут там что-то прочитать. Например, логин и пароль от интернет-магазина, почты или текст переписки, если мессенджер не шифрует сообщения. SSL-шифрование тоже не спасёт само по себе — уже есть программы, которые его расшифровывают.

SSL-сертификаты и безопасный интернет

Чтобы защититься от таких утечек, используйте сайты, которые поддерживают HTTPS-протокол: он сам шифрует все данные и защищает от прослушивания. Используйте мессенджеры и почтовые клиенты со встроенным шифрованием — это тоже поможет защитить ваши сообщения.

Глобальное наблюдение. Теоретически возможна ситуация, когда кто-то просто наблюдает изнутри за сетью и за тем, как проходит трафик. Если наблюдать достаточно долго за теми, кто сидит на одном и том же канале и не меняет цепочку узлов, то можно вычислить его настоящий IP-адрес. В лабораторных условиях на это уходит около двух часов, но в жизни такое ещё не получалось (по крайней мере, широкой общественности об этом неизвестно).

Блокировка провайдером. В некоторых странах запрещено использовать TOR, поэтому провайдеры находят все входные узлы и блокируют их. Дело в том, что список входных узлов может получить каждый, и провайдер тоже, поэтому разработчики сети придумали решение для этих ситуаций.

Часть входных узлов разработчики TOR сделали секретными и не публикуют в общем доступе. Когда программа пытается установить TOR-соединение и видит, что узлы из списка заблокированы, она делает специальный запрос и получает адрес секретного узла. Но ведь и этот запрос провайдер тоже может сделать…

Информационная гигиена. Если выйти в интернет через TOR и зайти в соцсеть под своим логином (или почту, или на форум, где точно известно, что вы — это вы), то степень анонимности резко снижается. Специально обученные люди смогут установить вашу личность и на других сайтах.

Как сделать TOR ещё безопаснее

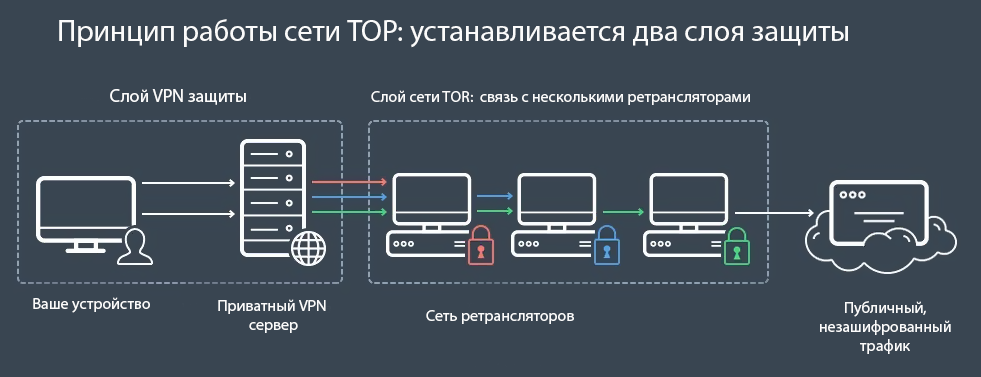

Главная проблема TOR — выходные узлы и открытый трафик. Чтобы обеспечить нужный уровень безопасности, используют связку TOR+VPN. Про VPN скоро расскажем — подписывайтесь, чтобы не пропустить.

Не прячься стыдливо за Тором! Прячься за монитором!

А если серьезно, то вот хорошие курсы о программировании и профессиях в сфере ИТ. Наставничество, практика, качество Яндекса.

Начать карьеру в ИТ

Что такое Tor?

Вспоминаем, как он устроен, и повторяем, почему анонимность — это не плохо.

1

Что случилось?

В конце мая The Tor Project празднует 25-летие «луковой» маршрутизации. The Tor Project — это некоммерческая организация, которая занимается поддержкой программного обеспечения для анонимной сети Tor.

2

Что такое Tor?

Tor (The Onion Router, «луковичный» или многослойный маршрутизатор) — свободное и открытое ПО для анонимного использования интернета за счёт «луковой» маршрутизации.

3

А что такое луковая маршрутизация, собственно?

Луковая маршрутизация — технология анонимного обмена информацией в интернете, по которой сообщения неоднократно шифруются, проходя слой за слоем через несколько устройств, называемых луковыми маршрутизаторами. Они представляют собой входящий узел (ноду), промежуточные узлы и выходной узел. Промежуточные узлы не знают источник, пункт назначения и содержание сообщения. Кроме того, входной узел не знает информации выходного узла, а выходной — входного.

Кроме того, входной узел не знает информации выходного узла, а выходной — входного.

4

Что такое Tor-браузер?

Tor-браузер — тот же Firefox с интегрированной поддержкой пропуска трафика через сеть Tor и отключением по умолчанию как минимум некоторых из фич браузера, которые могут использоваться для отслеживания пользователя. Он произвольно подключается к одной из публичных нод входа и дальше передаёт информацию от ноды к ноде, шифруя её. Узлы и маршруты меняются при переподключении. Tor-браузер считается удобным вариантом для среднестатистического пользователя.

5

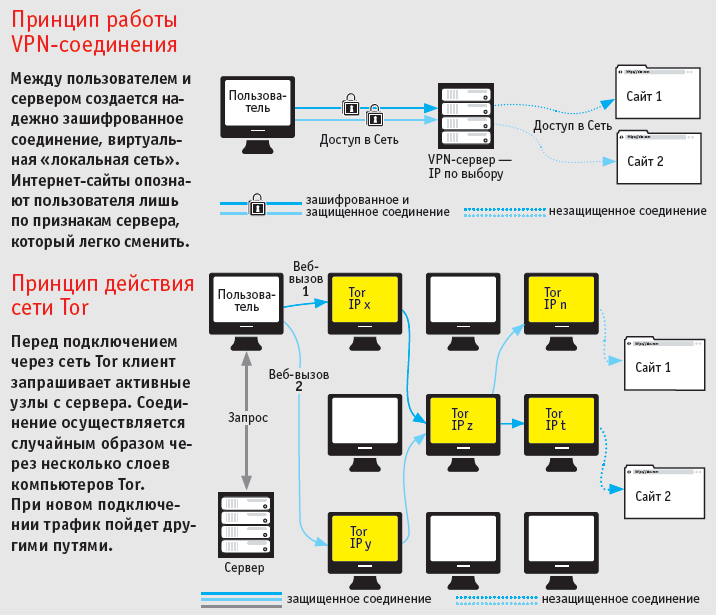

У меня есть VPN. Чем Tor отличается от VPN?

И то, и другое — сети поверх интернета. Но они имеют разное технологическое решение. Tor, как вы уже поняли, пропускает информацию через несколько слоёв шифрования. VPN — через один. В процессе задействовано одно устройство провайдера VPN-сервиса. Таким образом, степень анонимности у Tor выше, но и эта сеть не лишена недостатков.

Например, Tor работает как прокси и требует либо специальной поддержки со стороны приложений, либо использования специальных программ, способных «проксировать» трафик (только TCP), либо программ по типу onioncat (VPN поверх Tor). А при использовании VPN шифруется весь трафик с компьютера.

А при использовании VPN шифруется весь трафик с компьютера.

К слову, как выбрать VPN, напоминаем здесь.

6

Для чего люди вообще используют Tor?

Как видно из текста выше, для сохранения анонимности вообще или в конкретных ситуациях. Например, журналисты и политические активисты применяют его для поиска и передачи информации, запрещённой властями в тех или иных странах, реализуя таким образом право на свободу слова.

7

Свобода слова — это хорошо, а анонимность?

Анонимность — всего лишь инструмент. Как любой инструмент, её можно использовать как во благо, так и во вред. Надо искать, как бороться со злоупотреблениями, не нарушая при этом прав остальных людей.

Подробнее об анонимности серию статей можно прочитать здесь.

Зачем защищать персональные данные, читайте тут.

8

Получается, Tor ведёт в Darknet?

Да. Но Darknet, по аналогии с анонимностью, не обязательно означает что-то плохое. Да, злоумышленники могут сливать туда базы данных, но также там есть онлайн-библиотеки без государственной цензуры, порталы для общения, аналоги социальных сетей и даже обычные соцсети. Так, в мае 2021 года Facebook запустил третью версию сайта в сети Tor. Страницы в Darknet ещё есть, например, у BBC News (Russian в том числе), поисковой системы DuckDuckGo, почты с шифрованием Protonmail и других.

Да, злоумышленники могут сливать туда базы данных, но также там есть онлайн-библиотеки без государственной цензуры, порталы для общения, аналоги социальных сетей и даже обычные соцсети. Так, в мае 2021 года Facebook запустил третью версию сайта в сети Tor. Страницы в Darknet ещё есть, например, у BBC News (Russian в том числе), поисковой системы DuckDuckGo, почты с шифрованием Protonmail и других.

Исследование 2020 года показало, что только малая часть используемого Tor шифрования приходится на посещение сайтов с незаконным контентом (6,7%). В авторитарных странах люди чаще прибегают к анонимности и обходу блокировок в политических целях. В демократических же государствах подобные инструменты используются для сохранения приватности и защиты от слежки.

Как защитить свои персональные данные, читайте здесь, а также на странице нашего проекта Safe.

9

В России могут привлечь к ответственности за использование Tor?

Пользователей — нет. А вот для владельцев ресурсов, помогающих обходить заблокированные на территории России сайты, эта ответственность может наступить. Закон 2017 года предписывает владельцам ресурсов, используемых в Tor, VPN, анонимайзерах и т.п., блокировать ссылки на информационные ресурсы, включённые в соответствующий перечень блокировок Роскомнадзора.

А вот для владельцев ресурсов, помогающих обходить заблокированные на территории России сайты, эта ответственность может наступить. Закон 2017 года предписывает владельцам ресурсов, используемых в Tor, VPN, анонимайзерах и т.п., блокировать ссылки на информационные ресурсы, включённые в соответствующий перечень блокировок Роскомнадзора.

10

Я что-то слышал(а) про Богатова…

Да, в юридической практике «РосКомСвободы» был кейс преподавателя математики Дмитрия Богатова. Он не был владельцем, а только оператором выходного узла, обеспечивающего работу Tor на добровольных началах. Богатова обвинили в том, что под чужим аккаунтом «ВКонтакте» он якобы размещал сообщения, в которых призывал к насилию во время одной из протестных акций. Фактически ему вменили то, что он предоставлял анонимный доступ в Сеть человеку, писавшему провокационные посты.

Защита представила доказательства, что в тот день Богатова даже не было рядом с компьютером. Впоследствии это дело закрыли, но математик успел провести под арестом несколько месяцев. Позднее он уехал в США.

Позднее он уехал в США.

11

То есть использовать Tor всё-таки бесперспективно?

Отнюдь. Несмотря на разного рода проблемы и ограничения, развитие инструмента продолжается, ведь по-настоящему запретить его невозможно. Постепенно растёт и его популярность. В 2021 году доля россиян среди ежедневных пользователей составляет 324 705 человек (14,87%), что помещает нашу страну на второе место после США с 452 040 человек (20,70%).

При каждом скачке цензуры интерес пользователей к таким технологиям увеличивается.

Что такое Tor? Кто его использует, как его использовать, законность и цель

Оглавление

Содержание

Что такое Tor?

Как использовать Tor

Как работает Tor

Кто использует Tor и почему

Является ли Tor законным?

Браузер Tor скрывает ваш IP-адрес?

Бесплатен ли Tor?

Рассмотрено

ДжеФреда Р. Браун

Браун

Рассмотрено ДжеФреда Р. Браун

Полная биография

Доктор ДжеФреда Р. Браун — финансовый консультант, сертифицированный инструктор по финансовому образованию и исследователь, который помог тысячам клиентов за более чем два десятилетия своей карьеры. Она является генеральным директором Xaris Financial Enterprises и руководителем курса в Корнельском университете.

Узнайте о нашем Совет по финансовому обзору

Что такое Tor?

Tor — сокращение от проекта Onion Routing — это сеть конфиденциальности с открытым исходным кодом, которая обеспечивает анонимный просмотр веб-страниц. Всемирная компьютерная сеть Tor использует безопасные зашифрованные протоколы для обеспечения защиты конфиденциальности пользователей в Интернете. Цифровые данные и сообщения пользователей Tor защищены с помощью многоуровневого подхода, который напоминает вложенные слои луковицы.

Технология Tor изначально была разработана и использовалась исключительно ВМС США для защиты конфиденциальных правительственных сообщений. Позже сеть стала общедоступной как платформа с открытым исходным кодом, а это означает, что исходный код Tor доступен всем. Tor обновляется и улучшается разработчиками-добровольцами в сети Tor.

Позже сеть стала общедоступной как платформа с открытым исходным кодом, а это означает, что исходный код Tor доступен всем. Tor обновляется и улучшается разработчиками-добровольцами в сети Tor.

Key Takeaways

- Сеть Tor — это безопасный зашифрованный протокол, который может обеспечить конфиденциальность данных и сообщений в Интернете.

- Сокращенно от проекта Onion Routing, система использует ряд многоуровневых узлов для сокрытия IP-адресов, онлайн-данных и истории посещенных страниц.

- Первоначально разработанный правительством США, критики считают Tor опасным в руках некоторых людей, которые могут использовать сеть Tor в незаконных или неэтичных целях.

Как использовать Tor

Чтобы получить доступ к функциям конфиденциальности и безопасности Tor, вам необходимо установить браузер Tor. Для этого вам потребуется подключение к Интернету и совместимая операционная система.

Вы можете скачать Tor на веб-сайте Tor.

Следуйте инструкциям по установке браузера, как и любого другого приложения на вашем устройстве. Затем вы можете просмотреть учебные пособия в Tor, которые объясняют, как перемещаться по браузеру.

Tor позволяет пользователям настраивать свои параметры конфиденциальности, хотя стандартные параметры считаются достаточно конфиденциальными для обычных пользователей. Настройка Tor на максимальную безопасность может повлиять на вашу способность использовать определенные веб-сайты.

Как работает Tor

Хотя знать, как работает сеть Tor, не обязательно, чтобы использовать ее браузер, вам может быть любопытно узнать, как работает Tor.

Tor использует метод маршрутизации в стиле лука для передачи данных. Когда вы используете браузер Tor для цифровой связи или доступа к веб-сайту, сеть Tor не подключает ваш компьютер напрямую к этому веб-сайту. Вместо этого трафик из вашего браузера перехватывается Tor и перенаправляется на случайное количество компьютеров других пользователей Tor, прежде чем передать запрос на конечный сайт назначения.

Многие предприятия и действия в даркнете доступны только через Tor.

Этот же процесс выполняется в обратном порядке, чтобы целевой веб-сайт мог общаться с вами, пользователем Tor. Процесс шифрования, который использует программное обеспечение Tor, скрывает личность, запросы, сообщения и транзакции пользователей, но при этом позволяет им использовать Интернет, как обычно.

Кто использует Tor и почему

Хотя Tor наиболее известен своим незаконным использованием, у многих интернет-пользователей могут быть разные веские причины для доступа в Интернет через Tor.

Давайте подробнее рассмотрим, кто использует Tor и почему:

- Государственные учреждения: Tor может защищать и безопасно передавать конфиденциальную правительственную информацию.

- Коммерческие предприятия: Компании, использующие Tor, могут извлечь выгоду из повышенной конфиденциальности и безопасности данных.

- Незаконные организации: Преступники иногда используют Tor для защиты своей онлайн-активности.

- Частные лица: Любой, кто хочет большей конфиденциальности в Интернете и лучшей кибербезопасности, может воспользоваться браузером Tor. Журналисты, активисты и люди, столкнувшиеся с цензурой, могут общаться в Интернете через Tor.

В 2016 году ФБР успешно провело расследование и установило владельцев и пользователей веб-сайта Playpen, размещенного на Tor, который считался крупнейшим сайтом с детской порнографией в Интернете.

Такие сайты, как Silk Road, подпольная торговая площадка Tor, известная тем, что способствует незаконной продаже наркотиков, получают наибольшее количество заголовков для Tor. Но у многих пользователей Tor есть законные причины для того, чтобы просматривать веб-страницы в частном порядке, особенно в эпоху, когда киберпреступность находится на подъеме.

Законен ли Tor?

Использование Tor разрешено. Tor не предназначен и не предназначен для того, чтобы пользователи Tor или сетевые операторы Tor нарушали закон.

Браузер Tor скрывает ваш IP-адрес?

Сеть Tor скрывает ваш IP-адрес, но некоторые сценарии могут привести к тому, что ваши действия в браузере Tor будут менее чем полностью анонимными. Использование веб-браузера, настроенного на использование Tor в качестве прокси-сервера, приложения для обмена торрент-файлами или некоторых подключаемых модулей браузера, может привести к раскрытию вашей сетевой личности.

Бесплатен ли Tor?

Да, браузер Tor можно загрузить и использовать бесплатно. Tor поддерживает версии веб-браузеров для устройств Windows, Android и Apple.

Источники статей

Investopedia требует, чтобы авторы использовали первоисточники для поддержки своей работы. К ним относятся официальные документы, правительственные данные, оригинальные отчеты и интервью с отраслевыми экспертами. Мы также при необходимости ссылаемся на оригинальные исследования других авторитетных издателей. Вы можете узнать больше о стандартах, которым мы следуем при создании точного и беспристрастного контента, в нашем

редакционная политика.

Проект Тор. «История». По состоянию на 13 февраля 2022 г.

Проект Тор. «Настройки безопасности.» По состоянию на 13 февраля 2022 г.

Федеральное бюро расследований. «Создатель манежа приговорен к 30 годам». По состоянию на 13 февраля 2022 г.

Проект Тор. «Юридический FAQ для операторов Tor Relay». По состоянию на 14 февраля 2022 г.

Проект Тор. «Буду ли я полностью анонимным, если использую Tor?». По состоянию на 13 февраля 2022 г.

Проект Тор. «Защити себя». По состоянию на 13 февраля 2022 г.

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Пожалуйста, свяжитесь с нами, чтобы сообщить, что эта страница отсутствует, или используйте поле выше, чтобы продолжить поиск

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, WhatIs.

com.

com. - Посетите нашу домашнюю страницу и просмотрите наши технические темы

Поиск по категории

Сеть

- факс

Факс — сокращение от «факсимиле» и иногда называемый «телекопированием» — это телефонная передача отсканированных печатных…

- Закрыть сеть

Сеть Clos — это тип неблокируемой многоступенчатой коммутационной сети, используемой сегодня в коммутационных фабриках крупных центров обработки данных.

- коллизия в сети

В полудуплексной сети Ethernet коллизия возникает в результате попытки двух устройств в одной сети Ethernet передать…

Безопасность

- маскировка

Маскировка – это метод, при котором пользователям возвращается другая версия веб-контента, отличная от версии поисковых роботов.

- Вредоносное ПО TrickBot

TrickBot — это сложное модульное вредоносное ПО, которое начиналось как банковский троян, а затем эволюционировало, чтобы поддерживать множество различных типов .

..

- Общая система оценки уязвимостей (CVSS)

Общая система оценки уязвимостей (CVSS) — это общедоступная платформа для оценки серьезности уязвимостей безопасности в …

ИТ-директор

- качественные данные

Качественные данные — это информация, которую невозможно подсчитать, измерить или выразить с помощью чисел.

- зеленые ИТ (зеленые информационные технологии)

Green IT (зеленые информационные технологии) — это практика создания и использования экологически устойчивых вычислительных ресурсов.

- Agile-манифест

The Agile Manifesto — это документ, определяющий четыре ключевые ценности и 12 принципов, в которые его авторы верят разработчикам ПО…

HRSoftware

- опыт кандидата

Опыт кандидата отражает отношение человека к прохождению процесса подачи заявления о приеме на работу в компанию.