Кибервойна — Википедия. Что такое Кибервойна

Кибервойна (англ. Cyberwarfare) — противоборство (война) и противостояние в кибернетическом пространстве (киберпространстве), в том числе компьютерное противостояние в Интернете, одна из разновидностей информационной войны.

Направлена прежде на дестабилизацию компьютерных систем и доступа к интернету государственных учреждений, финансовых и деловых центров и создание беспорядка и хаоса в жизни стран и государств, которые полагаются на интернет в повседневной жизни. Межгосударственные отношения и политическое противостояние часто находит продолжение в интернете в виде кибервойны и её составных частей: вандализме, пропаганде, шпионаже, непосредственных атаках на компьютерные системы и сервера, и так далее.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare)

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

Характерные черты

С распространением компьютерных технологий, много граждан, предприятий и государственных учреждений стали зависеть от сети Интернет в повседневной жизни. Использование интернета для атак компьютерных систем другого государства может нанести значительный ущерб его экономике и создать разлад в повседневной жизни страны. В отличие от кибер-атак прошлого сейчас кибервойна представляет собой угрозу для национальной безопасности страны и воспринимается многими как серьёзная угроза безопасности государства.

Кроме того, разведывательные организации многих стран занимаются шпионажем в интернете: собирают информацию, взламывают компьютерные системы других государств, занимаются диверсионной деятельностью и экономическим шпионажем. В частности, Китай обвиняли в организации атак на сайты США, Германии, Индии. Китай, однако, отрицает причастность государственных учреждений в организации атак[5].

В связи с развитием новых технологий уровень кибервойны постоянно совершенствуется. Некоторые государства начинают уделять защите от кибервойны должное внимание — выделяют необходимые средства для организации систем защиты и поддерживают специальные подразделения, основной задачей которых является совершенствование интернет-безопасности страны и защиты от нападений.

Виды

По целям и задачам военные действия в кибер-пространстве делятся на две категории: шпионаж и атаки.

Шпионаж

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

По странам

Великобритания

По сообщению газеты Christian Science Monitor, в 2012 году сотрудники MI6 взломали сайт Аль-Каиды и заменили на нём инструкцию по изготовлению самодельной бомбы рецептом приготовления кексов[6].

12 ноября 2013 года ряд финансовых организаций в Лондоне провёл военные игры в киберпространстве, разработанные по аналогии с игрой Waking Shark 2[7] для отработки действий в случае массовой кибератаки против банков и других финансовых организаций. В 2013 году аналогичные «киберманёвры» были проведены на Уолл-стрит под названием Quantum Dawn 2[8].

В январе 2015 года Великобритания и США достигли договоренности о сотрудничестве в сфере кибербезопасности. Как сообщила BBC, в ходе встречи президента США Барака Обамы и британского премьер-министра Дэвида Кэмерона 16 января лидеры двух стран договорились о создании совместных подразделений по борьбе с киберпреступностью, а также провести в 2015 году учебные кибератаки друг против друга

Германия

В 2013 году Германия объявила о наличии подразделения киберопераций численностью 60 человек[10]. Помимо этого, разведывательная служба Германии БНД объявила о наборе 130 сотрудников для работы в Национальном центре кибербезопасности. В марте 2013 года глава БНД Герхард Шиндлер заявил, что его ведомство ежедневно регистрирует до пяти кибератак на компьютерные системы государственных органов, которые, предположительно, идут из Китая и выразил обеспокоенность тем, что похищенная информация может быть использована для будущих диверсий против производителей оружия, телекоммуникационных компаний, правительства и военного ведомства[11]. Вскоре после публикаций разоблачений бывшего сотрудника АНБ Эдварда Сноудена, министр внутренних дел Германии Ханс-Петер Фридрих заявил, что БНД будет выделен дополнительный бюджет в размере 100 млн евро для расширения возможности слежения за киберпространством от 5 % до 20 % от общего объёма Интернет-трафика (максимальная сумма, разрешённая законодательством Германии) [12][13].

Израиль

По имеющимся оценкам, ведение операций в киберпространстве в армии Израиля возложено на входящее в структуру военной разведки подразделение 8200, которое по своим функциям является аналогом американского АНБ и насчитывает несколько тысяч человек личного состава[14]. По данным The Telegraph 2012 года[15], в ближайшие пять лет израильские вооруженные силы намерены увеличить мощь своих кибервойск, на что выделяется около 500 млн долларов.

Согласно заявлению эксперта по вопросам кибервойны Израиля генерал-майора Исаака Бен Исраэля, готовность Израиля к военным действиям в киберпространстве, включая и оборону, и наступление, является одним из новых столпов в их плане[15].

Иран

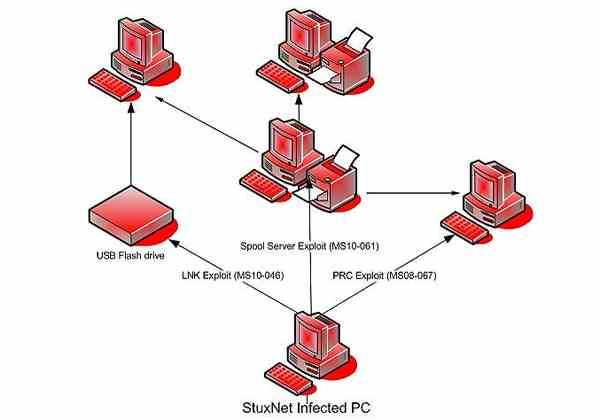

В июне 2010 года Иран стал жертвой кибератаки, когда в компьютерную сеть исследовательского ядерного центра в Натанзе был занесён компьютерный вирус Stuxnet

В свою очередь, ряд западных аналитиков обвинил иранское правительство в организации кибератак против США, Израиля и стран Персидского залива; иранское правительство отвергло эти обвинения, включая обвинения в участии во взломе американских банков в 2012 году [17].

КНДР

По сообщению агентства Reuters, в структуру Разведывательного Управления Генштаба КНА входят подразделения, специализирующиеся на проведении киберопераций, одним из которых является подразделение 121, известное также как DarkSeoul Gang[20]. Численность подразделения составляет порядка 1800 человек, многие из них являются выпускниками пхеньянского Университета автоматики[21][22].. Персонал подразделения разбросан по всему миру, родственники сотрудников подразделения в стране пользуются определёнными привилегиями[21][23].

Деятельность подразделения 121 оказалась в центре внимания общественности в декабре 2014 года, когда компания Sony Pictures отменила премьеру своего фильма «Интервью», в котором показана попытка покушения на лидера Северной Кореи Ким Чен Ына, после того как компьютерная сеть компании была взломана

После атаки на Sony Pictures власти США ввели санкции против КНДР, а министерство обороны Республики Корея выступило с заявлением, что КНДР вдвое увеличила численность своих «кибервойск», доведя их численность до 6 тысяч человек[27].

В январе 2015 года независимыми экспертами по инфобезопасности было обнаружено, что веб-сайт новостного агентства ЦТАК содержит исполняемый вредоносный код, замаскированный под обновление для Flash, который находится на сайте как минимум с декабря 2012 года. При этом работа веб-сайта настроена таким образом, что скачивание «FlashPlayer10.zip» может быть инициировано администрацией портала по собственному желанию (например, для пользователей определенных браузеров тех или иных версий)[28].

КНР

Многие источники указывают, что Китай имеет технические возможности начать «холодную кибервойну»[29]. В структуре НОАК имеется специальное подразделение 61398, численностью около 2 тысяч человек, предназначенное для проведения хакерских атак на компьютерные сети противника[30][31]. Кроме специальных подразделений НОАК, китайское руководство использует для проведения кибершпионажа и кибератак также группы хакеров, крупнейшей из которых является так называемый «Альянс красных хакеров» (англ. Red Hacker Alliance), численность которого оценивается примерно в 80 тысяч человек[32]. По оценкам российских экспертов в сфере информационной безопасности В. С. Овчинского и Е. С. Лариной, «Альянс красных хакеров» является неформальной, но управляемой властями КНР сетью, включающей хакеров не только из самого Китая, но и из китайской диаспоры во всём мире, тесно взаимодействующей с Третьим и Четвёртым управлениями Генерального штаба НОАК[33]Документы, ставшие доступными широкой общественности после утечки дипломатических источников США 2010 года, содержат опасения американских специалистов, что Китай использует доступ к исходному коду программных продуктов компании Microsoft и организует «утечку мозгов из частного сектора» в целях повышения военного потенциала страны[34].

Джейсон Фриц в статье 2008 года утверждает, что китайское правительство с 1995 по 2008 годы было замешано в ряде громких скандалов, связанных со шпионажем и использованием в целях шпионажа «децентрализованной сети студентов, бизнесменов, учёных, дипломатов и инженеров из китайской диаспоры»[35]. Перебежчик из китайских спецслужб, сдавшийся властям Бельгии, сообщил, заявил, что промышленный шпионаж в странах Европы ведут сотни агентов КНР, а бывший китайский дипломат Чэнь Юнлинь сказал, что в Австралии китайских агентов порядка тысячи. В 2007 году высокопоставленный российский чиновник был приговорен к 11 годам заключения за передачу Китаю информации о ракетно-космической технике. Шпионаж Китая в США преследует такие цели, как «программы аэрокосмической промышленности, дизайн спейс-шаттла, данные C4ISR, высокопроизводительные компьютеры, конструкции ядерного оружия и крылатых ракет, полупроводниковые приборы и интегральные схемы, а также детали продажи США оружия Тайваню»[35].

Китайское правительство отрицает свою причастность к кибершпионажу и акциям кибервойн, заявляя, что Китай является не агрессором, а скорее жертвой растущего числа кибератак; в то же время эксперты по компьютерной безопасности возлагают на Китай ответственность за ряд кибератак на ряд государственных учреждений и предприятий в Соединенных Штатах, Индии, России, Канаде и Франции[36].

По оценке Д.Фрица, Китай расширил возможности ведения кибервойн путём приобретения иностранной военной техники[35], включая «системы космического мониторинга и сбора разведданых, противоспутниковое оружие, антирадары, инфракрасные приманки и генераторы ложных целей», а также наращивает информатизацию своих вооружённых сил путём подготовки «бойцов кибервойск», совершенствования военных информационных сетей, создание виртуальных лабораторий, электронных библиотек и электронных комплексов[35]. Благодаря этому руководство КНР рассчитывает подготовить силы для участия в различного рода военных действий, включая кибервойны[35].

После обнаружения случаев кибершпионажа со стороны КНР против США[37], сотрудник Института коммунитарных политических исследований Амитай Этциони предложил Китаю и США выработать политику взаимного гарантированного сдерживания в киберпространстве. Такая политика позволяла бы обоим государствам принимать меры, которые они сочтут необходимыми для их самозащиты, одновременно соглашаясь воздерживаться от наступательных действий (кибератак) или организации кибершпионажа друг против друга, что должно быть обеспечено механизмом соответствующих проверок[38].

В новой военной доктрине Китая упоминаются хакерские подразделения и кибероперации. Это первое официальное признание властями факта существования таких отрядов. Упомянуто три типа подразделений:[39]

- Специализированные военные силы для сетевой борьбы: призваны вести оборонительные и наступательные операции.

- Группы специалистов из гражданских организаций, уполномоченные военным руководством вести сетевые операции. Среди «гражданских организаций» — Министерство государственной безопасности и Министерство общественной безопасности.

- «Внешние субъекты», которые могут быть организованы и мобилизованы для сетевых операций.

Нидерланды

В Нидерландах мероприятия в сфере киберобороны на общенациональном уровне координируются Национальным центром компьютерной безопасности (NCSC). Министерство обороны Нидерландов изложило свою стратегию кибервойн в 2011 году[40], основной акцент в ней делается на киберзащиту, возложенную на Joint IT branch (JIVC). Помимо этого, министерство обороны создаёт подразделение для ведения наступательных киберопераций — Defensie Cyber Command (DCC)[41], которое должно начать функционировать в конце 2014 года.

Россия

По оценкам отечественных[чьих?] аналитиков, по уровню развития кибервойск Россия может входить в топ-5 государств мира после США, Китая, Великобритании и Южной Кореи[42][неавторитетный источник?].

Войска информационных операций — формирование Вооружённых Сил Российской Федерации (ВС России), находящееся в подчинении Минобороны России. Созданы указом Президента России в феврале 2014 года. Основными задачами являются управление и защита военных компьютерных сетей России, защита российских военных систем управления и связи от кибертерроризма от вероятного противника[43].

Кибернетическое командование Генштаба ВС РФ. Создано 14 января 2014 года приказом министра обороны России С. К. Шойгу[44].

США

Первым специальным подразделением Вооружённых сил США, предназначенным для операций в киберпространстве, стало экспериментальное оперативное командование по отражению кибернетических угроз, созданное на базе 688-го крыла радиоэлектронной разведки ВВС в 2007 году. 23 июня 2009 года министр обороны США Роберт Гейтс приказал командующему Стратегического командования К.Чилтону создать Кибернетическое командование — USCYBERCOM. Киберкомандование США начало функционировать 21 мая 2010 года, и достигло полной оперативной готовности 31 октября 2010 года[45]. Командующий Киберкомандованием США по должности является также директором Агентства национальной безопасности. Первым командующим USCYBERCOM был генерал Кит Александер, со 2 апреля 2014 году эту должность занимает адмирал Майкл Роджерс.

Киберкомандование США объединило под своим началом несколько ранее существовавших организаций, в частности, Соединение глобальных сетевых операций (англ.)русск. (JTF-GNO) и Объединённое командование сетевой войны (англ.)русск.(JFCC-NW). Агентство военных информационных систем (англ.)русск. — подразделение JTF-GNO — было переведено в штаб-квартиру Киберкомандования в Форт-Миде[46].

Военно-кибернетические операции США являются частью национальной стратегии безопасности киберпространства[47]. Новая военная стратегия США явно указывает, что кибератака на США является Casus belli в той же мере, как и акт обычной войны[48].

По имеющимся открытым сведениям[49], начиная с 2006 г. спецслужбы США предпринимали действия в киберпространстве с целью воспрепятствования ядерной программе Ирана (см. Операция «Олимпийские игры» и Stuxnet)

Во время войны в Афганистане американские войска использовали кибератаки для получения тактического преимущества[50].

По сообщению New York Times, 23 апреля 2015 года Пентагон выпустил новую стратегию ведения войны в киберпространстве. В этом документе впервые детально рассматриваются обстоятельства, при которых США может использовать кибероружие против атакующих, а также называются страны, представляющие угрозу для национальной безопасности США — Россия, Китай, Иран и Северная Корея[51].

Южная Корея

В марте 2013 года были взломаны компьютерные сети ряда крупных банков Южной Кореи — Shinhan Bank, Woori Bank и Nonghyup Bank, а также многих телерадиокомпаний — KBS, YTN и MBC, в общей сложности было затронуто более 30 тысяч компьютеров; это была наиболее мощная кибератака в истории Южной Кореи[52]. Организатор этой атаки не был выявлен, но многие эксперты высказали предположение, что за атакой стоит Северная Корея, поскольку руководство КНДР неоднократно выступало с угрозами в адрес Южной Кореи в ответ на санкции, предпринятые в связи с ядерными испытаниями КНДР, а также ежегодные совместные военные учения Южной Кореи и США. Министерство обороны Республики Корея заявило, что Южная Корея намерена усовершенствовать стратегию киберобороны страны и укрепить соответствующее подразделение — Cyber Warfare Command, чтобы успешно противостоять возможным новым кибератакам. По экспертным оценкам, Южная Корея располагает квалифицированным персоналом в количестве всего лишь 400 человек, в то время как Северная Корея имеет более чем 3 тысячи высококвалифицированных хакеров. Южная Корея предполагает вести консультации с США по выработке мероприятий в сфере киберзащиты, а также ускоренного внедрения новых баллистических ракет и разработке системы противоракетной обороны, известной как Korean Air and Missile Defense[53].

См. также

Примечания

- ↑ Clarke, Richard A. Cyber War, HarperCollins (2010)

- ↑ «Cyberwar: War in the Fifth Domain» Economist, Июль 1, 2010

- ↑ European Union Agency for Network and Information Security

- ↑ NSA chief may lose US Cyber Command role

- ↑ China’s Response to BusinessWeek. BusinessWeek (April 10, 2008). Проверено 12 февраля 2013.

- ↑ Mark Clayton Al Qaeda rocked by apparent cyberattack. But who did it? // Christian Science Monitor, 03.04.2012

- ↑ Joshi Herrmann. Attack the City: why the banks are ‘war gaming’. London Evening Standard (13 ноября 2013).

- ↑ Wall Street banks learn how to survive in staged cyber attack, Reuters (21 October 2013).

- ↑ Сергей Попсулин Британская спецслужба научилась шпионить через роутеры Cisco и пыталась взломать продукты «Касперского» // CNews, 16.01.15

- ↑ Michael Fischer German armed forces equipping for cyber war // Stars and Stripes/Deutsche Presse-Agentur, 22.05.2013

- ↑ Hackers wanted to man front line in cyber war // The Local, 24.03. 2013

- ↑ Der Spiegel: Germany to expand Internet surveillance // Deutsche Welle, 16.06.2013

- ↑ Germany to invest 100 million euros on internet surveillance: report, Kazinform/Xinhua, 18.06. 2013

- ↑ (September 8, 2010) «IDF Record Book 2010». Bamahane (Issue 3052). (иврит)

- ↑ 1 2 Израиль намерен вложить миллионы долларов в кибервойско // Securitylab.ru, 02.11.2012

- ↑ Stuxnet and the Future of Cyber War, <http://www.cyberdialogue.ca/wp-content/uploads/2011/03/James-Farwell-and-Rafal-Rohozinski-Stuxnet-and-the-Future-of-Cyber-War.pdf>. Проверено 1 января 2013.

- ↑ 1 2 3 US General: Iran’s Cyber War Machine ‘A Force To Be Reckoned With’, Business Insider. Проверено 1 января 2013.

- ↑ Sanger, David E. (1 June 2012), Obama Order Sped Up Wave of Cyberattacks Against Iran, The New York Times, <https://www.nytimes.com/2012/06/01/world/middleeast/obama-ordered-wave-of-cyberattacks-against-iran.html>. Проверено 1 июня 2012.

- ↑ Michael Joseph Gross (англ.)русск. Silent War // Vanity Fair, July 2013

- ↑ Park, Pearson & Ju Min, James (5 December 2014), US, Sony cybersecurity, North Korea, Reuters, <https://www.reuters.com/article/2014/12/05/us-sony-cybersecurity-northkorea-idUSKCN0JJ08B20141205>. Проверено 5 апреля 2015.

- ↑ 1 2 3 Gardner, Josh. Inside the secretive world of Bureau 121: The North Korean genius state-sponsored hackers believed to be behind the Sony take-down, The Daily Mail (5 December 2014).

- ↑ Park, Ju-Min & Pearson, James (December 5, 2014), In North Korea, hackers are a handpicked, pampered elite, Reuters, <https://www.reuters.com/article/2014/12/05/us-sony-cybersecurity-northkorea-idUSKCN0JJ08B20141205>. Проверено 18 декабря 2014.

- ↑ Sciutto, Jim. White House viewing Sony hack as national security threat, CNN, WWLP 22 News (19 December 2014). Архивировано 19 декабря 2014 года.

- ↑ Brent Lang, Major U.S. Theaters Drop ‘The Interview’ After Sony Hacker Threats, Variety, <http://variety.com/2014/film/news/major-u-s-theaters-drop-the-interview-after-sony-hacker-threats-1201381861/>. Проверено 17 декабря 2014.

- ↑ Brown, Pamela; Sciutto, Jim; Perez, Evan & Acosta, Jim (December 18, 2014), U.S. will respond to North Korea hack, official says, CNN, <http://www.cnn.com/2014/12/18/politics/u-s-will-respond-to-north-korea-hack/>. Проверено 18 декабря 2014.

- ↑

- ↑ Марина Бондаренко Сеул сообщил о наращивании «кибервойск» КНДР на фоне новых санкций США // РБК, 07.01.2015

- ↑

- ↑ WASHINGTON, BEIJING IN CYBER-WAR STANDOFF (Feb. 12,2013)., Yahoo! News.. Архивировано 17 февраля 2013 года. Проверено 1 января 2013.

- ↑ David E. Sanger, David Barboza and Nicole Perlroth. Chinese Army Unit Is Seen as Tied to Hacking Against U.S.. New York Times (18 February 2013). Проверено 19 февраля 2013.

- ↑ Chinese military unit behind ‘prolific and sustained hacking’. The Guardian (19 February 2013). Проверено 19 февраля 2013.

- ↑ «’Red Hackers’ back in China», Rediff.com, 2005

- ↑ Овчинский, Ларина, 2014, с. 43.

- ↑ US embassy cables: China uses access to Microsoft source code to help plot cyber warfare, US fears // The Guardian, 04.12.2010

- ↑ 1 2 3 4 5 Jason Fritz How China will use cyber warfare to leapfrog inmilitary competitiveness // Culture Mandala. The Bulletin of the Centre for East-West Cultural and Economic Studies. Vol. 8. № 1. — P. 28-80.

- ↑ China to make mastering cyber warfare A priority (2011)., Washington, D.C., United States, Washington, D.C.: National Public Radio.. Проверено 1 января 2013.

- ↑ Cha, Ariana Eunjung and Ellen Nakashima Google China cyberattack part of vast espionage campaign, experts say // The Washington Post, 14.01.2010

- ↑ Etzioni, Amitai, «MAR: A Model for US-China Relations // The Diplomat (англ.)русск., 20.09. 2013

- ↑ Китай впервые признал наличие хакерских подразделений в армии. Xakep (19 марта 2015).

- ↑ Defensie Cyber Strategie

- ↑ Cyber commando

- ↑ В интернет ввели кибервойска

- ↑ В Вооруженных силах России созданы войска информационных операций.

- ↑ Сайт мирнов.ру В России появятся кибернетические войска.

- ↑ Defense.gov News Release: Cyber Command Achieves Full Operational Capability

- ↑ DOD creates Cyber Command as U.S. Strategic Command subunit — FCW

- ↑ American Forces Press Service: Lynn Explains U.S. Cybersecurity Strategy. Defense.gov. Retrieved 8 November 2011.

- ↑ Pentagon to Consider Cyberattacks Acts of War. New York Times. 31 May 2006

- ↑ Шейн Харрис. Кибервойн@, 2016, с. 17.

- ↑ Satter, Raphael. «US general: We hacked the enemy in Afghanistan.» (недоступная ссылка) AP, 24 August 2012.

- ↑ Пентагон объявил о новой стратегии ведения войны в киберпростанстве

- ↑ Lee, Se Young South Korea raises alert after hackers attack broadcasters, banks. Thomson Reuters. Проверено 6 апреля 2013.

- ↑ Kim, Eun-jung S. Korean military to prepare with U.S. for cyber warfare scenarios. Yonhap News Agency. Проверено 6 апреля 2013.

Литература

- на русском языке

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Farwell, James F.; Rohozinski. Stuxnet and the future of cyberwar // Survival. — Vol. 53 (1). — DOI:10.1080/00396338.2011.555586.

- Matusitz, Jonathan. The Role of Intercultural Communication in Cyberterrorism // Journal of Human Behavior in the Social Environment. — 2014. — Vol. 24. — P. 775-790. — DOI:10.1080/10911359.2013.876375.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18-24.

Ссылки

wiki.sc

Цифровая или кибервойна как реальность

Недавно министр обороны РФ Сергей Шойгу в эфире одной из телепрограмм отметил, что особняком сейчас стоит вопрос по кибербезопасности. Угроза, вызываемая кибероружием, по его мнению, все ближе идет к понятию «оружие массового поражения». Сегодня ситуация в мире такова, отметил Министр, что даже не имея ракет и авиации, посредством компьютерных атак можно нанести серьезный ущерб инфраструктуре любого крупного города.

Напомним, что еще в феврале этого года Сергей Шойгу поручил Генштабу подготовить план создания киберкомандования в российских Вооруженных Силах. Недавно Правительство России внесло в Госдуму законопроект по расширению оперативно-розыскных полномочий российских спецслужб по предотвращению кибератак, распространению вредоносного софта, пресечению использования информационных технологий для совершения террористических актов. Все это говорит о том, что политическое и силовое руководство России серьезно озабочено ситуацией, связанной с обеспечением кибербезопасности в стране и защитой военных и социальных инфраструктур от информационных атак противника.

Реально ведущаяся Цифровая или Кибервойна, воспринимаемая до последнего времени некоторыми политиками и аналитиками и в России, и за рубежом как некая экстравагантная тема для «дискурса», приобрела в августе 2013 года реальное воплощение. Связано это с документами, которые оказались доступными для журналистов и аналитиков, благодаря Эдварду Сноудену. Речь идет отнюдь не о программах Prism и XKeyskore, или тотальной прослушке мобильных операторов, и даже не о доступе АНБ к серверам Google, Microsoft, Facebook, Twitter, международной сети банковских транзакций SWIFT, процессинговым система Visa, MasterCard и т.п.

Самыми интересными и пока недостаточно оцененными, по крайней мере, в России стали документы в составе досье Сноудена, получившие название – «файлы черного бюджета американского разведывательного сообщества». Российские СМИ, да и экспертное сообщество ограничились обсуждением 231 наступательной кибероперации и броской цифры – 500 млрд. долларов расходов на разведку в США за 2001-2012 гг.

Эти документы, опубликованные газетой Washington Post, дают большую пищу для по-настоящему серьезного анализа. В отличие от слайдов презентаций и мало кому интересных списков IP адресов, аналитики получили в свое распоряжение множество сухих бюджетных цифр и сопровождающие их пояснительные документы, излагающие бюрократическим языком факты, замечания и предложения, касающиеся настоящих, а не медийных секретов американской разведки и армии.

Анализ этих документов позволяет сделать вывод, что в мире уже ведется необъявленная, крупномасштабная цифровая или кибервойна. Единственно остающийся вопрос, когда в этой войне появятся первые человеческие жертвы. Обоснованию этого тезиса и его следствиям и будет посвящен настоящий доклад.

Феномен кибервойн

Термин «кибервойны» прочно вошел не только в лексикон военных и специалистов по информационной безопасности, но и политиков, представителей экспертного сообщества. Он стал одним из мемов, активно поддерживаемых и распространяемых СМИ всех форматов. Более того, кибервойны стали одной из наиболее обсуждаемых тем в социальных сетях, на интернет-площадках и т.п.

Между тем, существует достаточно серьезное различие в понимании кибервойн, что называется на бытовом уровне и в популярных СМИ, и определением кибервойн профессионалами информационной безопасности и военными.

Среди политиков, медиатехнологов, в СМИ весьма популярна расширительная трактовка кибервойн. Фактически, под ними понимается любое противоборство в кибер- или интернет- пространстве. Некоторые специалисты и эксперты к кибервойнам относят многоаспектные и сложные информационные компании, нацеленные на изменения ценностных ориентаций, политических предпочтений, а иногда даже культурных кодов. Наконец, в разряд кибервойн попадают и репутационные войны, которые ведутся между различными бизнес-группами, компаниями, корпорациями, получившие название «войн брендов».

Такое понимание связано в значительной степени с историей развития информационных технологий вообще и интернета в частности. Первоначально в лексикон военных вошел термин «информационная война». Его ввела в оборот корпорация RAND в 1990 г. Чуть позднее ведущий сотрудник этой корпорации Мартин Либитски опубликовал книгу «Что такое информационная война». Примерно 10 лет его точка зрения была общепринятой. По М.Либитски эта война имеет семь типов: командно-управляемый, разведочный, психологический, хакерство, экономический, электронный и киберборьба. Свою точку зрения автор продолжает отстаивать до сегодняшнего дня. При этом несомненное первенство он отдает психологическому воздействию, в первую очередь, дезинформации, PR компаниям и специальным информационным операциям.

Однако, с активным развитием информационных технологий возникла естественная потребность вычленять из общего отдельные направления. В военном деле и в сфере информационной безопасности термин «кибервойны» был впервые широко использован в2007 г. С конца первого десятилетия нынешнего века четкое разделение информационных и кибервойн стало общепринятым стандартом для военных, специалистов в сфере информационных технологий и информационной безопасности. В первую очередь это произошло в тех странах, которые оказались во главе начавшейся гонки кибервооружений, прежде всего США, Китая, Израиля и т.п.

В то же время в России некоторые аналитики продолжают отождествлять информационные и кибервойны. Они рассматривают их, прежде всего, под углом зрения воздействия информационных потоков на коллективную психику и сознание человека. Такая спутанность понятий, объяснимая в первую очередь текущей политической ситуацией и историей нашей страны, несомненно, повлияла на то, что Россия, обладая огромным потенциалом в сфере информационных технологий, должным образом не оценила опасности, риски и угрозы, связанные именно с кибервойнами.

Информационные и кибервойны разделяются по объектам и средствам боевого воздействия.

Информационные войны – это контентные войны, имеющие своей целью изменение массового, группового и индивидуального сознания. В процессе информационных войн идет борьба за умы, ценности, установки, поведенческие паттерны и т.п. Информационные войны велись задолго до интернета, насчитывают историю, измеряемую даже не сотнями, а тысячами лет. Интернет просто перевел эти войны на качественно иной уровень интенсивности, масштабности и эффективности.

Что же касается кибервойн, то это целенаправленное деструктивное воздействие информационных потоков в виде программных кодов, на материальные объекты и их системы, их разрушение, нарушение функционирования или перехват управления ими.

Бывший высокопоставленный чиновник, а ныне эксперт по безопасности Правительства США Ричард А. Кларк в своей книге «Кибервойна» ( 2010 г.) дал такое определение: «Кибервойна – это действие одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения».

Генеральный Секретарь ITU Хамадун И.Туре в докладе «В поисках кибермира», опубликованном в 2012 г. писал: «Понятие кибервойны охватывает не только опасности для военных систем и средств, но также и для жизненно важной общественной инфраструктуры, включая интеллектуальные энергосети, сети диспетчерского управления и сбора данных SCADA, которые позволяют им работать и осуществлять самозащиту».

По де-факто сложившемуся, но юридически не закрепленному, мнению подавляющего большинства военных и специалистов по информационной безопасности (вне зависимости от их страновой принадлежности) под кибервойнами понимаются целенаправленные действия по причинению ущерба, перехвату управления или разрушению критически важных для функционирования общества и государства сетей и объектов, производственной, социальной, военной и финансовой инфраструктуры, а также роботизированных и высокоавтоматизированных производственных, технологических линий.

Информационные и кибервойны представляют собой две разновидности войн, ведущихся в сетевом электронном пространстве, которое охватывает не только интернет, но и закрытые государственные, военные, корпоративные и частные сети. Для каждого из этих двух типов войн свойственны свои инструментарии, методы, стратегии и тактики ведения, закономерности эскалации, возможности предупреждения и т.п.

Кибервойны тесно связаны с кибершпионажем, киберпреступностью и кибертерроризмом. При этом необходимо подчеркнуть, что также как и в материальном мире, в электронном пространстве все эти феномены тесно переплетены и взаимодействуют между собой. Это взаимодействие характерно как для взаимной переплетенности атакующих субъектов, так и объектов, подвергаемых атакам. Эти виды преступного поведения используют зачастую схожие программные средства, имеют сходные режимы их применения и т.п.

Есть все основания полагать, что в течение ближайших двух-трех лет сформируются инструментарии и технологии для электронных войн третьего типа, в каком-то смысле объединяющих информационные и кибервойны. Речь идет о том, что в лабораториях уже прошли практическую апробацию аппаратные и программные средства, обеспечивающие прямую и обратную связи между изменениями психики, или как еще говорят идеального или субъективного, и преобразованием реального мира, соответственно, материи, материальных объектов, их систем, сетей и т.п. Первые публикации на этот счет появились в США и России в этом году. В них говорится о пси-войнах, нейровойнах и т.п. Но это тема отдельного исследования.

История кибервойн

Как известно, история в современном мире является в значительной степени инструментом информационного противоборства. Не избежала этой доли и весьма короткая история кибервойн. Например, в электронном журнале «Вестник НАТО», в статье «История кибератак: хроника событий» история кибервойн начинается с якобы имевшей место в апреле 2007 г. атаки на эстонские государственные сайты и сети со стороны неизвестных иностранных злоумышленников. Вторым ключевым событием кибервойн журнал считает взлом и вывод из строя иностранными злоумышленниками интернет-сетей в Грузии в августе2008 г.

При этом, и в первом и во втором случаях, вне зависимости от их реальности имели место кибератаки, никак не связанные с нарушением работы критически важных инфраструктурных сетей и объектов. В этом смысле четкое понимание кибервойн, как воздействия из киберпространства на материальные объекты, сети, системы является чрезвычайно важным.

Исходя из этого, большинство экспертов считает, что установленные случаи использования кибероружия, т.е. фактически кибервойны, связаны с деятельностью Соединенных Штатов и Израиля. А в части кибершпионажа несомненное первенство держит Китай.

Первое задокументированное использование кибероружия в ходе крупномасштабных военных действий связано с применением программ, блокирующих работу сирийских ПВО и радиоэлектронной разведки во время проведения так называемой операции «Оливы» в 2008 г.

Масштабное применение кибероружия впервые имело место по данным «Лаборатории Касперского» в Иране в 2010 г. В отличие от обычных вредоносных программ, работающих в популярных операционных системах, примененный против Ирана вирус Stuxnet был специально создан для проникновения в автоматизированные системы, регулирующие и управляющие определенным типом оборудования, связанным с конкретными технологическими цепочками в атомной промышленности.

Первоначально никто не брал на себя ответственность за создание и использование этого вируса, однако, не так давно американские официальные лица подтвердили, что он был создан в системе АНБ с участием израильских компаний для противодействия иранской атомной программе. Еще более сложная, многокомпонентная боевая программа была применена американцами и израильтянами против нефтяных терминалов и нефтеперерабатывающих заводов все того же Ирана.

Кроме того, были зафиксированы случаи использования компьютерных вирусов для вывода из строя систем SCADA крупнейшей саудовской нефтяной и катарской газовых компаний.

Серьезным уроком краткой истории кибервойн является тот факт, что некоторые страны быстро поняли, что кибероружие является дешевым и эффективным способом противодействия высокотехнологичным вооружениям. Характерным примером использования кибероружия является перехват системы управления новейшим американским беспилотником и его принудительная посадка на территории Ирана.

По данным ведущих компаний в сфере информационной безопасности в последние год- два наблюдается буквально эскалация кибервооружений. В последнее время были обнаружены такие многофункциональные программы слежения, шпионажа и доставки боевых вирусов, как Flame и Jaiss. По мнению «Лаборатории Касперского», поддержанному крупнейшими экспертами самых различных стран, разница между Stuxnet и обнаруженными новыми многофункциональными программами кибервойны примерно такая же, как между рядовым эсминцем и самым современным авианосцем.

Еще одним уроком кибервойн является тот факт, что согласно данным печати и отдельным отрывочным заявлениям официальных лиц, над этими и другими видами кибервооружений в виде целевых вирусов и многофункциональных программ непосредственно трудились частные компании, а иногда даже группы специально нанятых хакеров. Такой подход полностью соответствует принятому, например, США активному привлечению частных компаний к выполнению функций внутри военных и разведывательных структур.

Подобная тактика позволяет государствам отмежовываться от актов киберагрессий и кибертерроризма. В этой связи наводят на размышления факты, всплывшие в ходе скандала со Э.Сноуденом. Например, выяснилось, что, в АНБ до 70% не только исследовательских, но и текущих оперативных работ выполняется частными подрядчиками. По имеющимся данным такая же картина характера для Великобритании, Израиля и ряда других стран.

Реалии кибервойн

Короткая история киберагрессий, а также анализ кибершпионажа и крупномасштабной киберпреступности дают достаточно материалов для выделения основных черт кибервойн, в корне отличающих их от всех других типов военных действий.

Прежде всего, несомненным является высокий уровень анонимности кибервойн. Он связан с трудностями дистрибуции киберагрессора. Частично эти трудности сопряжены с самой природой кибервойны, как воздействий в системе компьютер/компьютер через многослойные и запутанные сети электронных коммуникаций. Кроме того, имеются многочисленные, постоянно совершенствующиеся программные средства установления помех, затрудняющих обнаружение хакерских программ, находящихся на вооружении боевых подразделений, разведывательных структур и преступных группировок.

Достаточно привести пример крупнейшей кибершпионской сети Red October, которая беспрепятственно действовала в киберпространстве с 2007 по 2012 гг., когда не без труда была обнаружена экспертами Лаборатории Касперского.

Поскольку между шпионским и боевым софтом нет принципиальной разницы, за исключением функционала основной программы (в первом случае, нацеленной на выкачивание файлов из различного рода сетей и ресурсов и отслеживание действий на компьютерах пользователей, а во втором случае — на разрушение/перехват подсистем автоматического управления теми или иными объектами или сетями), то приведенный пример является весомым аргументом в пользу высокой степени анонимности кибервойн.

Другой отличительной особенностью кибервойн является неопределенность времени их начала. Все привычные человечеству виды войн начинались с хорошо фиксируемых материальных действий и соответственно имели четкую временную привязку. Многокомпонентные программы, как основное оружие кибервойн, могут проникать в сети и управляющие системы разнообразных военных и гражданских объектов и инфраструктур, заблаговременно. В этом случае фактическим началом войны будет проникновение этих программ в сети, а фиксируемым моментом начала боевых действий станет активация указанных программ в целях разрушения, либо перехвата управления над инфицированными сетями и объектами.

Уникальной особенностью кибервойн является их потенциальная бесследность. Любое известное вооружение имеет ярко выраженные признаки применения, которые позволяют с уверенностью говорить о начале, ходе и последствий военных действий. Хорошо известно, что с первых дней разработки различного рода хакерского софта одной из главных задач было обеспечение необнаруживаемости последствий его использования. В этом направлении, как свидетельствует практика незаметного преодоления систем информационной безопасности как крупных корпораций, так и государственных сетей различных стран, достигнуты большие успехи.

Соответственно, очевидно, что при разработке боевого софта особое внимание будет уделяться маскировке последствий его использования под имитацию обычных технических отказов, сбоев в работе, либо последствий ошибок со стороны обслуживающего персонала. По мнению и российских, и зарубежных экспертов в области информационной безопасности все необходимые предпосылки для решения подобных задач имеются уже на сегодняшний день

Следует честно признать и такую, крайне неприятную черту кибервооружений, как чрезвычайная сложность их контроля со стороны государственных систем разведки и безопасности. Как признают многие специалисты, в наиболее изощренных вариантах по своим последствиям кибероружие сравнимо с применением ядерных боевых зарядов. В этом плане есть смысл сравнить возможности контроля за боевым софтом и производством ядерных вооружений.

Как известно из многих отчетов на эту тему, насчитывается около 50 перекрестно подтвержденных случаев попыток завладения расщепляющими материалами, либо технологиями, связанными с производством атомного оружия со стороны террористических группировок и государств, не обладающих атомным оружием. Все подобные попытки были пресечены, поскольку спецслужбы уже давно научились контролировать трафик радиоактивных материалов, отслеживать производителей соответствующего оборудования и выявлять логистику практически в режиме реального времени.

Прямо противоположная ситуация складывается с контролем за производством боевого софта. Главное, что требуется для его изготовления – это высококвалифицированные программисты и аппаратная часть, которая может быть собрана своими силами из комплектующих, массово продаваемых на открытом рынке. Отследить таких производителей является крайне сложной задачей.

Разработка боевого софта сегодня доступна не только для государств и крупных корпораций, но и для небольших, хорошо финансируемых групп. А деньги, как хорошо известно, являются едва ли не самым малодефицитным ресурсом в современном мире. Практическим доказательством данного тезиса являются многочисленные факты вывода из строя (либо задание ложных целей) путем целенаправленного программного воздействия американских вооруженных беспилотников в ходе боевых действий в Афганистане.

Наконец, нельзя не сказать о такой отличительной черте кибервойн, как отсутствие для них каких-либо рамок международного регулирования. На первый взгляд на такие рамки может претендовать так называемое Таллинское руководство по ведению кибервойны (The Tallinn Manual on the International Law Applicable to Cyber Warfare). Однако Руководство не является официальным документом ни НАТО, ни стран, которые входят в НАТО. Это всего лишь частная точка зрения участников рабочей группы, которая написала Руководство в значительной степени в методологической и учебных целях.

Как правило, отсутствие правового регулирования кибервойн связывают с непроработанностью юридических аспектов вследствие новизны вопроса. Однако, на наш взгляд, проблема гораздо глубже и серьезнее. На сегодняшний день интернет управляется организацией ICANN, фактически подконтрольной США и ее ближайшим союзникам.

Важно, что регулирование осуществляется в рамках парадигмы «один мир – один интернет». При таком подходе вообще невозможны какие-либо привычные в военном праве межгосударственные соглашения. Дело в том, что ICANN отрицает право государств так или иначе регулировать, а значит, и нести ответственность за тот или иной сегмент интернета.

Таким образом, имеет место парадокс. Де-факто интернет и другие сети имеют наднациональный характер, а боевые действия в киберпространстве ведутся в отношении конкретных национальных государств и их структур. В рамках сложившейся ситуации, никакие юридические, и шире – согласительные механизмы профилактики и предотвращения кибервойн просто не могут действовать.

Таким образом, приведенные характерные черты кибервойн позволяют сделать вывод об их уникальности относительно всех других типов военных действий. Эти же свойства делают кибервойны особо опасными, легко развязываемыми и трудно урегулируемыми.

/Елена Ларина, Владимир Овчинский, zavtra.ru/

army-news.ru

📌 Кибервойна — это… 🎓 Что такое Кибервойна?

Кибервойна (англ. Cyber-warfare) — компьютерное противостояние в пространстве Интернета.

Направлена прежде всего на дестабилизацию компьютерных систем и доступа к интернету государственных учреждений, финансовых и деловых центров и создание беспорядка и хаоса в жизни стран, которые полагаются на интернет в повседневной жизни. Межгосударственные отношения и политическое противостояние часто находит продолжение в интернете в виде кибервойны: вандализме, пропаганде, шпионаже и непосредственных атаках на компьютерные системы и серверы.

Одно из определений термина звучит так: «„кибервойна“ — использование Интернета и связанных с ним технологических и информационных средств одним государством с целью причинения вреда военной, технологической, экономической, политической и информационной безопасности и суверенитету другого государства.»[1][2]

Как писал эксперт по безопасности правительства США Ричард А. Кларк в своей книге «Кибервойна» (англ. CyberWarfare)[3] (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновения в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Американский журнал Экономист (англ. The Economist) описывает кибервойну как «пятую область войны, после земли, моря, воздуха и космоса».[4] О важности готовности к ведению военных действий в киберпространстве свидетельствует факт создания в США целого воинского подразделения — киберкомандования США.

Виды кибервойн

Команда «кибервоинов» ВВС (англ. U.S. Air Force) СШАСпециалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для предотвращения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

Характерные черты

С распространением компьютерных технологий, много граждан, предприятий и государственных учреждений стали зависеть от сети Интернет в повседневной жизни. Использование интернета для атак компьютерных систем другого государства может нанести значительный ущерб его экономике и создать разлад в повседневной жизни страны. В отличие от кибер-атак прошлого сейчас кибервойна представляет собой угрозу для национальной безопасности страны и воспринимается многими как серьёзная угроза безопасности государства.

Кроме того, разведывательные организации многих стран занимаются шпионажем в интернете: собирают информацию, взламывают компьютерные системы других государств, занимаются диверсионной деятельностью и экономическим шпионажем. По мнению западных специалистов, лидерами в ведении кибервойны сейчас является Китай и Россия. В частности, Китай обвиняли в организации атак на сайты США, Германии, Индии. Китай, однако отрицают причастность государственных учреждений в организации атак.

В связи с развитием новых технологий уровень кибервойны постоянно совершенствуется. Некоторые государства начинают уделять защите от кибервойны должное внимание — выделяют необходимые средства для организации систем защиты и поддерживают специальные подразделения, основной задачей которых является совершенствование интернет-безопасности страны и защиты от нападений.

Примечания

См. также

Ссылки

dic.academic.ru

Кибервойна Википедия

Кибервойна (англ. Cyberwarfare) — противоборство (война) и противостояние в кибернетическом пространстве (киберпространстве), в том числе компьютерное противостояние в Интернете, одна из разновидностей информационной войны.

Направлена прежде на дестабилизацию компьютерных систем и доступа к интернету государственных учреждений, финансовых и деловых центров и создание беспорядка и хаоса в жизни стран и государств, которые полагаются на интернет в повседневной жизни. Межгосударственные отношения и политическое противостояние часто находит продолжение в интернете в виде кибервойны и её составных частей: вандализме, пропаганде, шпионаже, непосредственных атаках на компьютерные системы и серверы, и так далее.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare)[1] (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».[2]

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

Характерные черты

С распространением компьютерных технологий, много граждан, предприятий и государственных учреждений стали зависеть от сети Интернет в повседневной жизни. Использование интернета для атак компьютерных систем другого государства может нанести значительный ущерб его экономике и создать разлад в повседневной жизни страны. В отличие от кибер-атак прошлого сейчас кибервойна представляет собой угрозу для национальной безопасности страны и воспринимается многими как серьёзная угроза безопасности государства.

Кроме того, разведывательные организации многих стран занимаются шпионажем в интернете: собирают информацию, взламывают компьютерные системы других государств, занимаются диверсионной деятельностью и экономическим шпионажем. В частности, Китай обвиняли в организации атак на сайты США, Германии, Индии. Китай, однако, отрицает причастность государственных учреждений в организации атак[5].

В связи с развитием новых технологий уровень кибервойны постоянно совершенствуется. Некоторые государства начинают уделять защите от кибервойны должное внимание — выделяют необходимые средства для организации систем защиты и поддерживают специальные подразделения, основной задачей которых является совершенствование интернет-безопасности страны и защиты от нападений.

Виды

По целям и задачам военные действия в кибер-пространстве делятся на две категории: шпионаж и атаки.

Шпионаж

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

По странам

Великобритания

По сообщению газеты Christian Science Monitor, в 2012 году сотрудники MI6 взломали сайт Аль-Каиды и заменили на нём инструкцию по изготовлению самодельной бомбы рецептом приготовления кексов[6].

12 ноября 2013 года ряд финансовых организаций в Лондоне провёл военные игры в киберпространстве, разработанные по аналогии с игрой Waking Shark 2[7] для отработки действий в случае массовой кибератаки против банков и других финансовых организаций. В 2013 году аналогичные «киберманёвры» были проведены на Уолл-стрит под названием Quantum Dawn 2[8].

В январе 2015 года Великобритания и США достигли договоренности о сотрудничестве в сфере кибербезопасности. Как сообщила BBC, в ходе встречи президента США Барака Обамы и британского премьер-министра Дэвида Кэмерона 16 января лидеры двух стран договорились о создании совместных подразделений по борьбе с киберпреступностью, а также провести в 2015 году учебные кибератаки друг против друга[9].

Германия

В 2013 году Германия объявила о наличии подразделения киберопераций численностью 60 человек[10]. Помимо этого, разведывательная служба Германии БНД объявила о наборе 130 сотрудников для работы в Национальном центре кибербезопасности. В марте 2013 года глава БНД Герхард Шиндлер заявил, что его ведомство ежедневно регистрирует до пяти кибератак на компьютерные системы государственных органов, которые, предположительно, идут из Китая и выразил обеспокоенность тем, что похищенная информация может быть использована для будущих диверсий против производителей оружия, телекоммуникационных компаний, правительства и военного ведомства[11]. Вскоре после публикаций разоблачений бывшего сотрудника АНБ Эдварда Сноудена, министр внутренних дел Германии Ханс-Петер Фридрих заявил, что БНД будет выделен дополнительный бюджет в размере 100 млн евро для расширения возможности слежения за киберпространством от 5 % до 20 % от общего объёма Интернет-трафика (максимальная сумма, разрешённая законодательством Германии)[12][13].

Израиль

По имеющимся оценкам, ведение операций в киберпространстве в армии Израиля возложено на входящее в структуру военной разведки подразделение 8200, которое по своим функциям является аналогом американского АНБ и насчитывает несколько тысяч человек личного состава[14]. По данным The Telegraph 2012 года[15], в ближайшие пять лет израильские вооруженные силы намерены увеличить мощь своих кибервойск, на что выделяется около 500 млн долларов.

Согласно заявлению эксперта по вопросам кибервойны Израиля генерал-майора Исаака Бен Исраэля, готовность Израиля к военным действиям в киберпространстве, включая и оборону, и наступление, является одним из новых столпов в их плане[15].

Иран

В июне 2010 года Иран стал жертвой кибератаки, когда в компьютерную сеть исследовательского ядерного центра в Натанзе был занесён компьютерный вирус Stuxnet[16]. Stuxnet вывел из строя порядка 1000 ядерных центрифуг, в результате чего, согласно оценке газеты Business Insider, «атомная программа Тегерана была отброшена по крайней мере на два года назад»[17]. После этого компьютерный червь вышел за пределы компьютерной сети завода и вне её поразил, по некоторым данным, более 60 тысяч компьютеров, хотя правительство Ирана оценивает этот ущерб как незначительный. Хотя ни одно правительство не взяло на себя ответственность за внедрение вируса Stuxnet[17], по ряду оценок, это была совместная операция Соединенных Штатов и Израиля[18]. Специалист по информационной безопасности Майкл Гросс (англ.)русск. в середине 2013 года назвал этот инцидент «первой известной кибервойной в истории»[19].

В свою очередь, ряд западных аналитиков обвинил иранское правительство в организации кибератак против США, Израиля и стран Персидского залива; иранское правительство отвергло эти обвинения, включая обвинения в участии во взломе американских банков в 2012 году[17].

КНДР

По сообщению агентства Reuters, в структуру Разведывательного Управления Генштаба КНА входят подразделения, специализирующиеся на проведении киберопераций, одним из которых является подразделение 121, известное также как DarkSeoul Gang[20]. Численность подразделения составляет порядка 1800 человек, многие из них являются выпускниками пхеньянского Университета автоматики[21][22].. Персонал подразделения разбросан по всему миру, родственники сотрудников подразделения в стране пользуются определёнными привилегиями[21][23].

Деятельность подразделения 121 оказалась в центре внимания общественности в декабре 2014 года, когда компания Sony Pictures отменила премьеру своего фильма «Интервью», в котором показана попытка покушения на лидера Северной Кореи Ким Чен Ына, после того как компьютерная сеть компании была взломана[24]. Спецслужбы США обвинили подразделение 121 в проведении этой кибератаки[21][25], власти КНДР официально опровергли эти обвинения[26].

После атаки на Sony Pictures власти США ввели санкции против КНДР, а министерство обороны Республики Корея выступило с заявлением, что КНДР вдвое увеличила численность своих «кибервойск», доведя их численность до 6 тысяч человек[27].

В январе 2015 года независимыми экспертами по инфобезопасности было обнаружено, что веб-сайт новостного агентства ЦТАК содержит исполняемый вредоносный код, замаскированный под обновление для Flash, который находится на сайте как минимум с декабря 2012 года. При этом работа веб-сайта настроена таким образом, что скачивание «FlashPlayer10.zip» может быть инициировано администрацией портала по собственному желанию (например, для пользователей определенных браузеров тех или иных версий)[28].

КНР

Многие источники указывают, что Китай имеет технические возможности начать «холодную кибервойну»[29]. В структуре НОАК имеется специальное подразделение 61398, численностью около 2 тысяч человек, предназначенное для проведения хакерских атак на компьютерные сети противника[30][31]. Кроме специальных подразделений НОАК, китайское руководство использует для проведения кибершпионажа и кибератак также группы хакеров, крупнейшей из которых является так называемый «Альянс красных хакеров» (англ. Red Hacker Alliance), численность которого оценивается примерно в 80 тысяч человек[32]. По оценкам российских экспертов в сфере информационной безопасности В. С. Овчинского и Е. С. Лариной, «Альянс красных хакеров» является неформальной, но управляемой властями КНР сетью, включающей хакеров не только из самого Китая, но и из китайской диаспоры во всём мире, тесно взаимодействующей с Третьим и Четвёртым управлениями Генерального штаба НОАК[33].

Документы, ставшие доступными широкой общественности после утечки дипломатических источников США 2010 года, содержат опасения американских специалистов, что Китай использует доступ к исходному коду программных продуктов компании Microsoft и организует «утечку мозгов из частного сектора» в целях повышения военного потенциала страны[34].

Джейсон Фриц в статье 2008 года утверждает, что китайское правительство с 1995 по 2008 годы было замешано в ряде громких скандалов, связанных со шпионажем и использованием в целях шпионажа «децентрализованной сети студентов, бизнесменов, учёных, дипломатов и инженеров из китайской диаспоры»[35]. Перебежчик из китайских спецслужб, сдавшийся властям Бельгии, сообщил, заявил, что промышленный шпионаж в странах Европы ведут сотни агентов КНР, а бывший китайский дипломат Чэнь Юнлинь сказал, что в Австралии китайских агентов порядка тысячи. В 2007 году высокопоставленный российский чиновник был приговорен к 11 годам заключения за передачу Китаю информации о ракетно-космической технике. Шпионаж Китая в США преследует такие цели, как «программы аэрокосмической промышленности, дизайн спейс-шаттла, данные C4ISR, высокопроизводительные компьютеры, конструкции ядерного оружия и крылатых ракет, полупроводниковые приборы и интегральные схемы, а также детали продажи США оружия Тайваню»[35].

Китайское правительство отрицает свою причастность к кибершпионажу и акциям кибервойн, заявляя, что Китай является не агрессором, а скорее жертвой растущего числа кибератак; в то же время эксперты по компьютерной безопасности возлагают на Китай ответственность за ряд кибератак на ряд государственных учреждений и предприятий в Соединенных Штатах, Индии, России, Канаде и Франции[36].

По оценке Д.Фрица, Китай расширил возможности ведения кибервойн путём приобретения иностранной военной техники[35], включая «системы космического мониторинга и сбора разведданых, противоспутниковое оружие, антирадары, инфракрасные приманки и генераторы ложных целей», а также наращивает информатизацию своих вооружённых сил путём подготовки «бойцов кибервойск», совершенствования военных информационных сетей, создание виртуальных лабораторий, электронных библиотек и электронных комплексов[35]. Благодаря этому руководство КНР рассчитывает подготовить силы для участия в различного рода военных действий, включая кибервойны[35].

После обнаружения случаев кибершпионажа со стороны КНР против США[37], сотрудник Института коммунитарных политических исследований Амитай Этциони предложил Китаю и США выработать политику взаимного гарантированного сдерживания в киберпространстве. Такая политика позволяла бы обоим государствам принимать меры, которые они сочтут необходимыми для их самозащиты, одновременно соглашаясь воздерживаться от наступательных действий (кибератак) или организации кибершпионажа друг против друга, что должно быть обеспечено механизмом соответствующих проверок[38].

В новой военной доктрине Китая упоминаются хакерские подразделения и кибероперации. Это первое официальное признание властями факта существования таких отрядов. Упомянуто три типа подразделений:[39]

- Специализированные военные силы для сетевой борьбы: призваны вести оборонительные и наступательные операции.

- Группы специалистов из гражданских организаций, уполномоченные военным руководством вести сетевые операции. Среди «гражданских организаций» — Министерство государственной безопасности и Министерство общественной безопасности.

- «Внешние субъекты», которые могут быть организованы и мобилизованы для сетевых операций.

Нидерланды

В Нидерландах мероприятия в сфере киберобороны на общенациональном уровне координируются Национальным центром компьютерной безопасности (NCSC). Министерство обороны Нидерландов изложило свою стратегию кибервойн в 2011 году[40], основной акцент в ней делается на киберзащиту, возложенную на Joint IT branch (JIVC). Помимо этого, министерство обороны создаёт подразделение для ведения наступательных киберопераций — Defensie Cyber Command (DCC)[41], которое должно начать функционировать в конце 2014 года.

Россия

По оценкам отечественных[чьих?] аналитиков, по уровню развития кибервойск Россия может входить в топ-5 государств мира после США, Китая, Великобритании и Южной Кореи[42][неавторитетный источник?].

Войска информационных операций — формирование Вооружённых Сил Российской Федерации (ВС России), находящееся в подчинении Минобороны России. Созданы указом Президента России в феврале 2014 года. Основными задачами являются управление и защита военных компьютерных сетей России, защита российских военных систем управления и связи от кибертерроризма вероятного противника[43].

Кибернетическое командование Генштаба ВС РФ. Создано 14 января 2014 года приказом министра обороны России С. К. Шойгу[44].

США

Первым специальным подразделением Вооружённых сил США, предназначенным для операций в киберпространстве, стало экспериментальное оперативное командование по отражению кибернетических угроз, созданное на базе 688-го крыла радиоэлектронной разведки ВВС в 2007 году. 23 июня 2009 года министр обороны США Роберт Гейтс приказал командующему Стратегического командования К.Чилтону создать Кибернетическое командование — USCYBERCOM. Киберкомандование США начало функционировать 21 мая 2010 года, и достигло полной оперативной готовности 31 октября 2010 года[45]. Командующий Киберкомандованием США по должности является также директором Агентства национальной безопасности. Первым командующим USCYBERCOM был генерал Кит Александер, со 2 апреля 2014 году эту должность занимает адмирал Майкл Роджерс.

Киберкомандование США объединило под своим началом несколько ранее существовавших организаций, в частности, Соединение глобальных сетевых операций (англ.)русск. (JTF-GNO) и Объединённое командование сетевой войны (англ.)русск.(JFCC-NW). Агентство военных информационных систем (англ.)русск. — подразделение JTF-GNO — было переведено в штаб-квартиру Киберкомандования в Форт-Миде[46].

Военно-кибернетические операции США являются частью национальной стратегии безопасности киберпространства[47]. Новая военная стратегия США явно указывает, что кибератака на США является Casus belli в той же мере, как и акт обычной войны[48].

По имеющимся открытым сведениям[49], начиная с 2006 г. спецслужбы США предпринимали действия в киберпространстве с целью воспрепятствования ядерной программе Ирана (см. Операция «Олимпийские игры» и Stuxnet)

Во время войны в Афганистане американские войска использовали кибератаки для получения тактического преимущества[50].

По сообщению New York Times, 23 апреля 2015 года Пентагон выпустил новую стратегию ведения войны в киберпространстве. В этом документе впервые детально рассматриваются обстоятельства, при которых США может использовать кибероружие против атакующих, а также называются страны, представляющие угрозу для национальной безопасности США — Россия, Китай, Иран и Северная Корея[51].

Южная Корея

В марте 2013 года были взломаны компьютерные сети ряда крупных банков Южной Кореи — Shinhan Bank, Woori Bank и Nonghyup Bank, а также многих телерадиокомпаний — KBS, YTN и MBC, в общей сложности было затронуто более 30 тысяч компьютеров; это была наиболее мощная кибератака в истории Южной Кореи[52]. Организатор этой атаки не был выявлен, но многие эксперты высказали предположение, что за атакой стоит Северная Корея, поскольку руководство КНДР неоднократно выступало с угрозами в адрес Южной Кореи в ответ на санкции, предпринятые в связи с ядерными испытаниями КНДР, а также ежегодные совместные военные учения Южной Кореи и США. Министерство обороны Республики Корея заявило, что Южная Корея намерена усовершенствовать стратегию киберобороны страны и укрепить соответствующее подразделение — Cyber Warfare Command, чтобы успешно противостоять возможным новым кибератакам. По экспертным оценкам, Южная Корея располагает квалифицированным персоналом в количестве всего лишь 400 человек, в то время как Северная Корея имеет более чем 3 тысячи высококвалифицированных хакеров. Южная Корея предполагает вести консультации с США по выработке мероприятий в сфере киберзащиты, а также ускоренного внедрения новых баллистических ракет и разработке системы противоракетной обороны, известной как Korean Air and Missile Defense[53].

См. также

Примечания

- ↑ Clarke, Richard A. Cyber War, HarperCollins (2010)

- ↑ «Cyberwar: War in the Fifth Domain» Economist, Июль 1, 2010

- ↑ European Union Agency for Network and Information Security

- ↑ NSA chief may lose US Cyber Command role

- ↑ China’s Response to BusinessWeek (неопр.). BusinessWeek (10 апреля 2008). Дата обращения 12 февраля 2013.

- ↑ Mark Clayton Al Qaeda rocked by apparent cyberattack. But who did it? // Christian Science Monitor, 03.04.2012

- ↑ Joshi Herrmann. Attack the City: why the banks are ‘war gaming’ (неопр.). London Evening Standard (13 ноября 2013).

- ↑ Wall Street banks learn how to survive in staged cyber attack, Reuters (21 октября 2013).

- ↑ Сергей Попсулин Британская спецслужба научилась шпионить через роутеры Cisco и пыталась взломать продукты «Касперского» // CNews, 16.01.15

- ↑ Michael Fischer German armed forces equipping for cyber war // Stars and Stripes/Deutsche Presse-Agentur, 22.05.2013

- ↑ Hackers wanted to man front line in cyber war // The Local, 24.03. 2013

- ↑ Der Spiegel: Germany to expand Internet surveillance // Deutsche Welle, 16.06.2013

- ↑ Germany to invest 100 million euros on internet surveillance: report, Kazinform/Xinhua, 18.06. 2013

- ↑ IDF Record Book 2010 (неопр.) // Bamahane. — 2010. — 8 September (№ Issue 3052). — С. 83. (иврит)

- ↑ 1 2 Израиль намерен вложить миллионы долларов в кибервойско // Securitylab.ru, 02.11.2012

- ↑ Stuxnet and the Future of Cyber War, <http://www.cyberdialogue.ca/wp-content/uploads/2011/03/James-Farwell-and-Rafal-Rohozinski-Stuxnet-and-the-Future-of-Cyber-War.pdf>. Проверено 1 января 2013.

- ↑ 1 2 3 US General: Iran’s Cyber War Machine ‘A Force To Be Reckoned With’, Business Insider. Дата обращения 1 января 2013.

- ↑ Sanger, David E. (1 June 2012), Obama Order Sped Up Wave of Cyberattacks Against Iran, The New York Times, <https://www.nytimes.com/2012/06/01/world/middleeast/obama-ordered-wave-of-cyberattacks-against-iran.html>. Проверено 1 июня 2012.

- ↑ Michael Joseph Gross (англ.)русск. Silent War // Vanity Fair, July 2013

- ↑ Park, Pearson & Ju Min, James (5 December 2014), US, Sony cybersecurity, North Korea, Reuters, <https://www.reuters.com/article/2014/12/05/us-sony-cybersecurity-northkorea-idUSKCN0JJ08B20141205>. Проверено 5 апреля 2015.

- ↑ 1 2 3 Gardner, Josh. Inside the secretive world of Bureau 121: The North Korean genius state-sponsored hackers believed to be behind the Sony take-down, The Daily Mail (5 декабря 2014).

- ↑ Park, Ju-Min & Pearson, James (December 5, 2014), In North Korea, hackers are a handpicked, pampered elite, Reuters, <https://www.reuters.com/article/2014/12/05/us-sony-cybersecurity-northkorea-idUSKCN0JJ08B20141205>. Проверено 18 декабря 2014.

- ↑ Sciutto, Jim. White House viewing Sony hack as national security threat, CNN, WWLP 22 News (19 декабря 2014). Архивировано 19 декабря 2014 года.

- ↑ Brent Lang, Major U.S. Theaters Drop ‘The Interview’ After Sony Hacker Threats, Variety, <http://variety.com/2014/film/news/major-u-s-theaters-drop-the-interview-after-sony-hacker-threats-1201381861/>. Проверено 17 декабря 2014.

- ↑ Brown, Pamela; Sciutto, Jim; Perez, Evan & Acosta, Jim (December 18, 2014), U.S. will respond to North Korea hack, official says, CNN, <http://www.cnn.com/2014/12/18/politics/u-s-will-respond-to-north-korea-hack/>. Проверено 18 декабря 2014.

- ↑

- ↑ Марина Бондаренко Сеул сообщил о наращивании «кибервойск» КНДР на фоне новых санкций США // РБК, 07.01.2015

- ↑

- ↑ WASHINGTON, BEIJING IN CYBER-WAR STANDOFF (Feb. 12,2013)., Yahoo! News.. Архивировано 17 февраля 2013 года. Дата обращения 1 января 2013.

- ↑ David E. Sanger, David Barboza and Nicole Perlroth. Chinese Army Unit Is Seen as Tied to Hacking Against U.S. (неопр.). New York Times (18 февраля 2013). Дата обращения 19 февраля 2013.

- ↑ Chinese military unit behind ‘prolific and sustained hacking’ (неопр.). The Guardian (19 февраля 2013). Дата обращения 19 февраля 2013.

- ↑ «’Red Hackers’ back in China», Rediff.com, 2005

- ↑ Овчинский, Ларина, 2014, с. 43.

- ↑ US embassy cables: China uses access to Microsoft source code to help plot cyber warfare, US fears // The Guardian, 04.12.2010

- ↑ 1 2 3 4 5 Jason Fritz How China will use cyber warfare to leapfrog inmilitary competitiveness // Culture Mandala. The Bulletin of the Centre for East-West Cultural and Economic Studies. Vol. 8. № 1. — P. 28-80.

- ↑ China to make mastering cyber warfare A priority (2011)., Washington, D.C., United States, Washington, D.C.: National Public Radio.. Дата обращения 1 января 2013.

- ↑ Cha, Ariana Eunjung and Ellen Nakashima Google China cyberattack part of vast espionage campaign, experts say // The Washington Post, 14.01.2010

- ↑ Etzioni, Amitai, «MAR: A Model for US-China Relations // The Diplomat (англ.)русск., 20.09. 2013

- ↑ Китай впервые признал наличие хакерских подразделений в армии (неопр.). Xakep (19 марта 2015).

- ↑ Defensie Cyber Strategie

- ↑ Cyber commando

- ↑ В интернет ввели кибервойска

- ↑ В Вооруженных силах России созданы войска информационных операций.

- ↑ Сайт мирнов.ру В России появятся кибернетические войска.

- ↑ Defense.gov News Release: Cyber Command Achieves Full Operational Capability

- ↑ DOD creates Cyber Command as U.S. Strategic Command subunit — FCW

- ↑ American Forces Press Service: Lynn Explains U.S. Cybersecurity Strategy. Defense.gov. Retrieved 8 November 2011.

- ↑ Pentagon to Consider Cyberattacks Acts of War. New York Times. 31 May 2006

- ↑ Шейн Харрис. Кибервойн@, 2016, с. 17.

- ↑ Satter, Raphael. «US general: We hacked the enemy in Afghanistan.» (недоступная ссылка) AP, 24 August 2012.

- ↑ Пентагон объявил о новой стратегии ведения войны в киберпростанстве

- ↑ Lee, Se Young South Korea raises alert after hackers attack broadcasters, banks (неопр.). Thomson Reuters. Дата обращения 6 апреля 2013.

- ↑ Kim, Eun-jung S. Korean military to prepare with U.S. for cyber warfare scenarios (неопр.). Yonhap News Agency. Дата обращения 6 апреля 2013.

Литература

- на русском языке

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Farwell, James F.; Rohozinski. Stuxnet and the future of cyberwar // Survival. — Vol. 53 (1). — DOI:10.1080/00396338.2011.555586.

- Matusitz, Jonathan. The Role of Intercultural Communication in Cyberterrorism // Journal of Human Behavior in the Social Environment. — 2014. — Vol. 24. — P. 775-790. — DOI:10.1080/10911359.2013.876375.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18—24.

Ссылки

wikiredia.ru

Кибервойна — Википедия

Кибервойна (англ. Cyberwarfare) — противоборство (война) и противостояние в кибернетическом пространстве (киберпространстве), в том числе компьютерное противостояние в Интернете, одна из разновидностей информационной войны.

Направлена прежде на дестабилизацию компьютерных систем и доступа к интернету государственных учреждений, финансовых и деловых центров и создание беспорядка и хаоса в жизни стран и государств, которые полагаются на интернет в повседневной жизни. Межгосударственные отношения и политическое противостояние часто находит продолжение в интернете в виде кибервойны и её составных частей: вандализме, пропаганде, шпионаже, непосредственных атаках на компьютерные системы и сервера, и так далее.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare)[1] (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».[2]

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

Характерные черты

С распространением компьютерных технологий, много граждан, предприятий и государственных учреждений стали зависеть от сети Интернет в повседневной жизни. Использование интернета для атак компьютерных систем другого государства может нанести значительный ущерб его экономике и создать разлад в повседневной жизни страны. В отличие от кибер-атак прошлого сейчас кибервойна представляет собой угрозу для национальной безопасности страны и воспринимается многими как серьёзная угроза безопасности государства.

Кроме того, разведывательные организации многих стран занимаются шпионажем в интернете: собирают информацию, взламывают компьютерные системы других государств, занимаются диверсионной деятельностью и экономическим шпионажем. В частности, Китай обвиняли в организации атак на сайты США, Германии, Индии. Китай, однако, отрицает причастность государственных учреждений в организации атак[5].

В связи с развитием новых технологий уровень кибервойны постоянно совершенствуется. Некоторые государства начинают уделять защите от кибервойны должное внимание — выделяют необходимые средства для организации систем защиты и поддерживают специальные подразделения, основной задачей которых является совершенствование интернет-безопасности страны и защиты от нападений.

Виды

По целям и задачам военные действия в кибер-пространстве делятся на две категории: шпионаж и атаки.

Шпионаж

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

По странам

Великобритания

По сообщению газеты Christian Science Monitor, в 2012 году сотрудники MI6 взломали сайт Аль-Каиды и заменили на нём инструкцию по изготовлению самодельной бомбы рецептом приготовления кексов[6].