лучший в мире или нет?

Ижевский электромеханический завод «Купол» впервые поставил полковой комплект ЗРК малой дальности 9К331М «Тор-М2» для оснащения 538-го зенитного ракетного полка 4-й гвардейской Кантемировской танковой дивизии Западного военного округа. Об этом сообщил в ходе Единого дня военной приемки командир полка Константин Демидов.

После завершения обучения личного состава в учебном центре в Ейске и прохождения боевых стыковочных стрельб полк переместится в пункт постоянной дислокации.

Поставки комплекса начались в прошлом году. Тогда завод «Купол», входящий в концерн «Алмаз-Антей», передал в Сухопутные войска РФ два дивизионных комплекта. Соответственно, в этом году серийное производство новых «Торов» расширилось.

Самоходный ЗРК «Тор», несмотря на то, что был уже неоднократно модернизирован, — сравнительно молодой комплекс. Эта разработка московского Научно-исследовательского электромеханического института (НИЭИ) была внедрена в производство на ижевском заводе «Купол» в начале 80-х годов. А на вооружение первый «Тор», без индекса, был принят в 1986 году.

В 1991 году в войска начал поступать «Тор-М1». Затем появилось еще несколько модификаций, в которых варьировалось шасси — и гусеничное, и колесное. Были также созданы буксируемый и стационарный комплекс. А также морской для установки на кораблях.

«Тор-М2» был принят на вооружение в этом десятилетии, и сейчас им начинают интенсивно комплектовать вооруженные силы для противовоздушной обороны в ближней зоне мотострелковых и танковых дивизий. Примерно в это же время появилась и еще одна модификация — «Тор-М2У», два дивизиона которых уже тоже поступили в войска.

«Тор-М2» предназначен для эффективной борьбы с ракетами класса «воздух-земля», управляемыми и корректируемыми авиабомбами, противорадиолокационными ракетами и другим высокоточным оружием нового поколения, самолетами тактической и армейской авиации, крылатыми ракетами, вертолетами, беспилотными летательными аппаратами.

Ракеты комплекса способны поражать цели в условиях радиоэлектронного противодействия, а также отражать массированные атаки.

Существенным отличием новой модификации комплекса от предыдущих является повышение возможностей обнаружения и сопровождения целей станции обнаружения, которая оснащена новой антенной на базе щелевой фазированной антенной решетки. В совокупности с обновленным программным обеспечением это позволяет обнаруживать цели, при создании которых максимально использовались стелс-технологии. Одновременно новая станция обладает повышенной, в сравнении с «Тор-М1», помехозащищенностью. Также работу ЗРК обслуживает новая электронно-оптическая аппаратура обнаружения целей.

Станция определения не только находит и опознает цели, подлежащие уничтожению, но и оценивает воздушную обстановку, в автоматическом режиме определяет наиболее опасные из них, производит автосопровождение и фиксирует момент вхождения целей в зону обстрела. После пуска ракет производится их автоматическое наведение на цели радиокомандным способом.

Старт одноступенчатой твердотопливной ракеты осуществляется катапультным способом за счет порохового ускорителя. Маневрирование ведется при помощи газодинамических рулей. Осколочно-фугасная боевая часть может срабатывать как контактным способом, так и за счет срабатывания индукционного датчика, определяющего подлет к объекту значительной массы.

При этом ракета развивает скорость до 800 м/с и способна маневрировать с ускорением до 30g. Максимальная скорость сбиваемых целей — 750 м/с, а перегрузка — 12g.

Зона поражения цели по дальности — от 100 м до 15000 м, по высоте — от 10 м до 10000 м.

Количество обнаруживаемых целей — до 48, одновременно сопровождаемых — 10, одновременно обстреливаемых — 4. При этом боевые машины дивизиона могут обмениваться информацией об обнаруженных целях и перераспределять их между собой.

И командир полка Константин Демидов, принявший на вооружение полковой комплект ЗРК, и разработчики, и высшие чины Министерства обороны утверждают, что «Тор-М2» не имеет аналогов в мире по своим боевым возможностям. Если сравнивать с лучшим американским ЗРК ближней зоны, то тут, действительно, наблюдается многократное превышение.

ЗРК M1097 Avenger был создан компанией Boeing Aerospace Company в 1989 году. Разработчики сильно не напряглись, установив на армейский внедорожник HMMWV два транспортно-пусковых контейнера на 4 ракеты «Стингер» в каждом. Также в комплект входит пулемет калибра 12,7 мм. Дальность стрельбы — 5,5 км, максимальная высота цели — 3,8 км.

Безусловно уступает российскому комплексу и франко-немецкий ЗРК «Роланд» как на колесном, так и на гусеничном шасси, эксплуатирующийся с 1977 года. Принцип наведения и сопровождения ракеты на цель такой же, как и у «Тора». Однако характеристики комплекса слабее. Ракета имеет максимальную скорость, не превышающую 1,2 М. Дальность стрельбы — 6,3 км, максимальная высота цели — 5,5 км.

Немцы около 15 лет назад приняли на вооружение новый комплекс — LeFlaSys/ASRAD, который считается совершеннее «Роланда». Но в нем присутствует некоторая несбалансированность. У комплекса прекрасные средства обнаружения и сопровождения целей по РЛС и инфракрасным каналам, основанные на мощном аппаратном и программном оснащении. Их дальность превышает 20 километров, число сопровождаемых целей — до 20. Но при этом используются ракеты от ПЗРК — «Мистраль» и «Стингер», имеющие слишком низкий потолок, чтобы бороться с высотными целями. К тому же комплекс, установленный на гусеничное шасси, вооружен лишь четырьмя ракетами.

А вот при сравнении «Тора» с израильским ЗРК Spyder-SR не все столь очевидно. Прежде всего, следует сказать, что средства обнаружения у Spyder более эффективны. Цели засекаются на расстоянии до 35 км. И при этом число сопровождаемых целей может достигать 60-и. Однако не вполне понятно, для чего нужна такая гигантомания, поскольку боевая машина вооружена лишь четырьмя ракетами. Шестиосное колесное шасси слабовато, больше ракет оно не потянет.

Любопытно решен вопрос используемых зенитных ракет. Они класса «воздух-воздух», используемые в истребительной авиации. К ним приделали пороховые ускорители и поместили в транспортно-пусковые контейнеры.

Spyder использует два типа ракет. Одна имеет радиолокационную головку самонаведения, вторая — инфракрасную. Этим обеспечивается всепогодность использования комплекса. «Слабая» ракета — инфракрасная, она имеет дальность, равную 20 км, высоту — 9 км. «Сильная» — радиолокационная с дальностью до 35 км и высотой стрельбы до 16 км. Сильной стороной «слабой» ракеты является то, что она имеет инфракрасную ГСН матричного типа с разрешающей способностью 320×240 пикселей. Обмануть ее довольно затруднительно.

Что же касается динамических характеристик израильских ракет, то известно, что они имеют максимальную скорость в 4 М. Но эта скорость исчисляется при запуске с летящего со сверхзвуковой скоростью самолета, то есть две скорости складываются. Что соотносится со скоростью ракеты «Тора» — она превышает 2,5 М. Но вот по маневренности наша ракета более эффективна, она имеет перегрузку в 30g. Израильская выдерживает лишь 12g.

Из чего можно сделать вывод, что если российский «Тор» и не имеет в мире аналогов, то далеко не по всем характеристикам.

tehnowar.ru

ВОЕННО-ПОЛИТИЧЕСКИЕ И ВОЕННО-ТЕХНИЧЕСКИЕ НОВОСТИ — НОВОСТИ СОБЫТИЯ ФОТОГРАФИИ NEWS EVENTS PHOTOS

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС

МАЛОЙ ДАЛЬНОСТИ «ТОР-М2ДТ»

ANTI-AIRCRAFT MISSILE COMPLEX SHORT-RANGE TOR-M2DT

01.12.2018

Первая серийная партия зенитного ракетного комплекса «ТОР-М2ДТ» передана 726-му учебному центру войсковой ПВО город Ейск (Краснодарский край). Согласно государственному оборонному заказу, предприятие-изготовитель поставило Минобороны России дивизион боевых машин. В настоящий момент преподавательский состав учебного центра приступил к проверке технической документации, полной работоспособности боевых модулей, систем жизнеобеспечения и специальной аппаратуры комплекса. После завершения приемо-сдаточных работ, на комплексе пройдут обучение военнослужащие Северного Флота. «Тор-М2ДТ» – арктический вариант комплекса «Тор-М2», установленный на двухзвенные гусеничные транспортеры ДТ-30М. Боевые машины ЗРК обладают уникальной проходимостью, могут преодолевать рвы, плавать, не теряют свою работоспособность при более чем 50-градусном морозе. Они способны поражать цели через несколько секунд после их обнаружения.

07.12.2018

ФОТОРЕПОРТАЖ: ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС 9К331 МДТ «Тор-М2ДТ» НА ФОРУМЕ АРМИЯ-2018

На Международном военно-техническом форуме «Армия-2018″ в Кубинке Министерство обороны РФ на площадке парка «Патриот» показало боевую машину 9А331МДТ из состава зенитного ракетного комплекса 9К331 МДТ («Тор-М2ДТ»).

Боевая машина 9А331МДТ является автономной, мобильной, боевой единицей, имеющей высокую проходимость, и обеспечивает обнаружение, опознавание и поражение воздушных целей в любых условиях.

Тактико-технические характеристики:

— дальность обнаружения – 32 км;

-количество одновременно обрабатываемых целей -до 144;

— канальность по целям – до 4;

— дальность поражения – 1-15 км;

— высота поражения – 0,01-12 км;

— боекомплект – 16 ЗУР;

— расчет-3 чел.

ВТС «БАСТИОН», 07.12.2018

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС 9К331 МДТ «ТОР-М2ДТ» НА ФОРУМЕ АРМИЯ-2018

МЕЖДУНАРОДНЫЙ ВОЕННО-ТЕХНИЧЕСКИЙ ФОРУМ АРМИЯ-2018

09.02.2019

Военнослужащие подразделения ПВО соединения Северного Флота приступили к практическому освоению новейшего зенитного-ракетного комплекса (ЗРК) малой дальности «Тор-М2ДТ». Обучение проводится на базе учебного центра (войск противовоздушной обороны Сухопутных войск), дислоцированном в г.Ейске.

Специалистам войсковой ПВО предстоит пройти цикл занятий по технической, специальной и тактической подготовкам, провести боевые стрельбы по скоростным воздушным целям.

В начале июня на одном из специализированных полигонов, расположенных в Астраханской области, состоятся боевые стрельбы дивизиона.

Пресс-служба Северного флота

15.06.2019

14 июня 2019 года на полигоне Капустин Яр в Астраханской области впервые проведены стыковочные боевые стрельбы зенитного ракетного комплекса «Тор-М2ДТ» по воздушным мишеням.

Военнослужащие подразделения ПВО соединения Северного флота, прошедшие переподготовку на базе учебного центра (войск противовоздушной обороны Сухопутных войск), выполнили пуски зенитных ракет. Стрельба осуществлялась в условиях активных радиопомех, при этом мишени имитировали поведение воздушных объектов условного противника.

В ходе проведения стрельб расчеты комплексов уничтожили все скоростные маневрирующие мишени, запускаемые с разных направлений и летящие на минимальных и максимальных высотах.

После завершения стрельб личный состав вернется в пункт постоянной дислокации и заступит на боевое дежурство.

Зенитный ракетный комплекс «Тор-М2ДТ» впервые был представлен общественности в 2017 году на Параде Победы. «Тор-М2ДТ» – арктический вариант комплекса «Тор-М2», установленный на двухзвенные гусеничные транспортеры ДТ-30М. Боевые машины ЗРК обладают уникальной проходимостью, могут преодолевать рвы, плавать, не теряют свою работоспособность при более чем 50-градусном морозе. Они обладают возможностью поражать цели через несколько секунд после их обнаружения. Комплекс обеспечивает успешное решение боевых задач в любой обстановке, в том числе – в условиях активного радиоэлектронного противодействия.

Департамент информации и массовых коммуникаций Министерства обороны Российской Федерации

19.07.2019

Зенитчики Северного флота выполнили стрельбы из арктических зенитных ракетных комплексов (ЗРК) «Тор-М2ДТ» на архипелаге Новая Земля. Впервые новый тактический зенитный ракетный комплекс применялся для выполнения учебно-боевых задач в высокоширотных районах Арктики.

Для выполнения стрельб боевые расчеты зенитных ракетных комплексов были доставлены с Кольского побережья на архипелаг Новая Земля большим десантным кораблем «Кондопога».

Затем личный состав ЗРК «Тор-М2ДТ» отработал высадку с борта большого десантного корабля на необорудованное побережье и совершил марш в позиционный район.

Стрельба осуществлялась в сложных погодных условиях по воздушным целям, летящим на разных высотах, как в пределах прямой видимости, так и за облаками.

Расчеты зенитных ракетных комплексов после выполнения поставленных задач были доставлены большим десантным кораблем «Кондопога» в пункт постоянной дислокации на Кольском побережье.

Пресс-служба Северного флота

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС «ТОР-М2ДТ»

ДЛЯ ПРИМЕНЕНИЯ В УСЛОВИЯХ АРКТИКИ И КРАЙНЕГО СЕВЕРА

Арктический вариант зенитного ракетного комплекса «Тор-М2». Создан на базе гусеничного транспортера ДТ-30. Приспособлен для передвижения в условиях абсолютного отсутствия дорог и низких температур. Способен прикрывать воздушное пространство в радиусе не менее 15 километров от средств воздушного нападения противника.

ЗРК 9К331МДТ «ТОР-М2ДТ» предназначен для противовоздушной обороны военных и государственных объектов от ударов самолетов, вертолетов, крылатых ракет, противорадиолокационных и других управляемых ракет, планирующих и управляемых авиабомб и беспилотных летательных аппаратов, в пределах зоны поражения комплекса, в условиях Арктики и Крайнего севера при сложных климатических условиях, полном отсутствии дорог и удаленности от баз.

Концерн ВКО «Алмаз-Антей» и АО «Ижевский электромеханический завод «Купол» представили на международном авиационно-космическом салоне МАКС-2017 самоходную боевую машину (БМ) 9А331МДТ из состава ЗРК 9К331МДТ «Тор-М2ДТ».

ХАРАКТЕРИСТИКИ:

Зона поражения составляет:

■ дальность минимальная………………………………..1,0 км

■ высота максимальная………………………………….12 км

■ высота минимальная…………………………………0,01 км

■ максимальный курсовой параметр цели………………..до ±9,5 км

Максимальная скорость цели, м/с…………………………..до 700

Время реакции, с…………………………………………5-10

Боекомплект ЗУР, шт………………………………………..16

Расчет, чел………………………………………………..3

Время работы системы электропитания, без дозаправки топливом, час…..46

Габаритные размеры БМ:

■ в рабочем положении, мм……………………16756 х 3100 х 4996

■ в походном положении, мм…………………..16756 х 3100 х 4288

Время развертывания БМ из походного положения в боевое, мин………..3

ВТС «БАСТИОН», 15.08.2017

Источники: материалы МАКС-2017, parad2017.mil.ru

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС МАЛОЙ ДАЛЬНОСТИ ТОР-М2ДТ. НОВОСТИ 2015-2018

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС 9К331 МДТ «ТОР-М2ДТ» НА ФОРУМЕ АРМИЯ-2018

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС МАЛОЙ ДАЛЬНОСТИ «ТОР-М2ДТ» В ПРОГРАММЕ «ЧАСОВОЙ». 01.04.2018

БОЕВАЯ МАШИНА 9А331МДТ ИЗ СОСТАВА ЗРК 9К331МДТ «ТОР-М2ДТ» НА МАКС-2017

АРКТИЧЕСКИЙ ЗЕНИТНО-РАКЕТНЫЙ КОМПЛЕКС «ТОР- М2ДТ» ГЕНЕРАЛЬНОЙ РЕПЕТИЦИИ ПАРАДА ПОБЕДЫ В МОСКВЕ. 07.05.2017

ДВУХЗВЕННЫЙ ГУСЕНИЧНЫЙ ТРАНСПОРТЕР ДТ-30ПМ ГРУЗОПОДЪЕМНОСТЬЮ 30 ТОНН

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС «ТОР-М2КМ» В МОДУЛЬНОМ ИСПОЛНЕНИИ

ЗЕНИТНЫЙ РАКЕТНЫЙ КОМПЛЕКС «ТОР М2″

ИЖЕВСКИЙ ЭЛЕКТРОМЕХАНИЧЕСКИЙ ЗАВОД «КУПОЛ»

foto-i-mir.ru

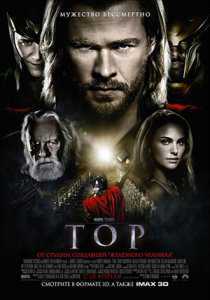

Тор (2011) смотреть фильм онлайн HD 720 бесплатно в хорошем качестве

HDRip

КиноПоиск: 7.1

IMDb: 7

Год: 2011

Страна: США

Жанр: фантастика, фэнтези, боевик, приключения

Перевод: Дубляж

Дата выхода: 28 апреля 2011

Длительность: 115 мин.

Режиссер: Кеннет Брана

В ролях: Крис Хемсворт, Натали Портман, Том Хиддлстон, Энтони Хопкинс, Стеллан Скарсгард, Кэт Деннингс, Кларк Грегг, Колм Фиор, Идрис Эльба, Рэй Стивенсон

Правящий Асгардом в Х веке великий Один смог одержать победу в войне с огромными исполинами Ётунхейма, превратив их мечты о захвате девяти миров в ничто. Победителям также достался дорогой артефакт — ледяной ларец, источник мощи гигантов и теперь, ослабленные, они практически закрыты в своем мире.Прошли столетия, в Асгарде будет другой правитель — высокомерный и заносчивый громовержец Тор. Внезапно коронация прерывается появлением двух великанов, нейтрализованных стражей при попытке похитить бесценную для их народа реликвию. Разъяренный Тор, невзирая на строгий запрет Одина, хочет покарать нарушителей мирного договора, и Локи, коварный бог обмана, приемыш, подобранный на планете ётунов, активно подталкивает его к действиям. Оскорбленный неповиновением своему приказу, отец решает наказать самоуверенного гордеца и сбрасывает его на Землю, лишив сил, бессмертия и магического молота Мьёльнира.

Пока юноша учится жить среди людей, пытается познать себя и старается обуздать собственную гордыню, его двуличный названый младший брат, захватывает власть в королевстве. Сможет ли обычный человек вернуться назад, в Асгард и восстановить справедливость?

Фильм «Тор» в хорошем качестве

Обращаем Ваше внимание – ресурс FilmsHD.tv адаптирован для современных девайсов. А это означает, что вы можете смотреть Тор онлайн с любых устройств – планшетов и смартфонов под управлением Android или iPhone и iPad, использующих iOS.

filmshd.tv

Включаем Tor на всю катушку

Содержание статьи

Если ты считаешь, что Tor — это исключительно средство для обеспечения

приватности в сети, то ты неправ дважды. Во-первых, его распределенную сеть

можно использовать в разных целях. А, во-вторых, не так уж безопасен черт, как

его малюют. Увы.

Замечательный инструмент для обеспечения анонимности и сохранности данных в

сети хорош по многим причинам. Сразу остаются не у дел любые сниферы, в том

числе установленные и на интернет-маршрутизаторах, потому как весь трафик

передается через цепочку узлов исключительно в зашифрованном виде. Крайне

затруднительно или, если полностью поверить разработчикам, то даже невозможно

становится отследить источник отправки данных благодаря постоянно меняющимся

цепочкам специальных узлов-посредников, через которые передаются данные. Кто не

пробовал использовать Tor, чтобы банально сменить свой IP? Минус на первый

взгляд один — скорость работы. Каждый из нодов, входящих в цепочку, вносит

серьезную задержку, как по времени отклика, так и банально по ширине канала. В

результате получаем анонимное соединение. Анонимное и модемное :). Но диалапный

коннект — это не самая главная проблема активных пользователей Tor. Гораздо

сильнее их должно волновать, что любые данные можно перехватить и, черт подери,

сделать это просто!

Откуда берутся… ноды

Чтобы пустить трафик приложения через Tor, достаточно указать в настройках

прокси — адрес локального SOCKS-сервера. В случае, если такой возможности не

предусмотрено можно использовать соксофикатор (например, Sockcap), но помнить

при этом, что через сокс можно пустить только TCP-трафик. Впрочем, для

большинства пользователей намного более интересны будут готовые сборки (так

называемые Bundles), включающие сам Tor, а также преконфигурированные браузер

Firefox и IM-клиент Pidgin. Поставил и все работает! Кстати говоря, для большего

удобства для Firefox’а реализован плагин

Torbutton.

Щелкнул — и весь безопасно трафик уже передается через цепочку промежуточных

узлов. Что вообще представляют собой эти узлы и как в принципе устроен Tor?

Попробуем разобраться.

В основе лежит распределенная система узлов — так называемых нод, между

которыми в зашифрованном виде передаются данные. Для соединения обычно

используется три сервера, которые образуют временную цепочку. Каждый сервер

выбирается случайным образом, при этом он знает только то, от какого звена

получил данные и кому они предназначаются. Мало этого — цепочки постоянно

меняются. Даже в случае перехвата данных на одном из серверов отследить полный

маршрут пакетов (в том числе и их отправителя) не представляется возможным.

Перед отправлением пакет последовательно шифруется тремя ключами: сначала для

третьей ноды, потом для второй и, в конце концов, для первой. Когда первая нода

получает пакет, она расшифровывает «верхний» слой шифра и узнает, куда отправить

пакет дальше. Второй и третий сервер поступают аналогичным образом.

Где зарылась собака?

Итак, маршрут постоянно меняется, данные через промежуточные узлы проходят в

виде белиберды, т.е. в зашифрованном виде — где подвох? Он есть. Ведь, как

серьезно бы ни защищались данные, как изощренно не выбирался и запутывался

маршрут, где-то на выходе данные все равно нужно расшифровывать. Ведь только так

их можно доставить до места назначения. Эта операция осуществляется на последней

ноде в цепочке — так называемой выходной нодой (Exit Node). Если на таком узле

установить снифер, то данным ничего больше не останется, как прямиком попасть в

логи :).

Ты можешь подумать, что система такого положения дел не допускает и поднять

Tor для работы выходной ноды нельзя? Запросто! Вся система строится на большом

количестве энтузиастов, участвующих в проекте и предоставляющие свои домашние

компьютеры как ноды, и в том числе выходные. Несколько строчек кода в конфиге —

твой билет их ряды.

Да здравствует Exit node!

Ну что ж, приступим. Для экспериментов нам понадобится любой никсовый

дистрибутив, пускай даже это будет

Backtrack,

запущенный с флешки, или Ubuntu на виртуальной машине — это совершенно не нужно.

Далее потребуется последняя версия Tor (на момент публикации — 0.2.1.19).

Любители GUI также могут скачать и установить Vidalia — мы же будем работать в

консоли. Итак скачиваем пакет, распаковываем и устанавливаем. Я думаю на этой

стадии никаких проблем быть не должно.

Для Tor’а важно, чтобы часы были установлены точно. В противном случае —

синхронизируем с публичными серверами времени. Забегая вперед скажу, что для

запуска Tor лучше создать отдельного пользователя — делается это командой

adduser. Я создал себе пользователя toruser: uid=111(toruser) gid=10(wheel)

groups=0(wheel),10(wheel). Теперь нужно создать файл конфигурации. Tor

использует для хранения своих данных папку .tor в домашней директории

пользователя (/home/toruser). Создаем папку .tor, создаем в ней файл torrc и

открываем его в текстовом редакторе.

Нас интересует несколько параметров :

ControlPort – на этом порту Tor будет принимать подключения для

управления Tor-сервером (т.е. можно подключиться удаленно для конфигурации Tor’а,

опция важна для тех, кто использует графические оболочки типа Vidalia или Tork).

Устанавливаем его в 9051.

DirPort – на этом порту Tor будет принимать данные от сервера

директорий. Устанавливаем в 9030.

ControlPort 9051

DirPort 9030

ExitPolicy – определяет, какой трафик мы будем принимать и форвардить.

Имеет формат «ExitPolicy Accept | reject address:port». По умолчанию политика

следующая:

reject *:25

reject *:119

reject *:135-139

reject *:445

reject *:563

reject *:1214

reject *:4661-4666

reject *:6346-6429

reject *:6699

reject *:6881-6999

accept *:*

Означает, что мы будем резать трафик, направленный на вышеперечисленные

порты, а весь остальной будем пропускать. В принципе можно ее и не

переопределять и оставить дефолтной, ну это уж на твой выбор. Я использовал

следующую:

ExitPolicy accept *:80, accept *:443, accept *:110, accept *:143,

accept *:993, accept *:995, reject *:*

HashedControlPassword – хеш пароля для доступа и конфигурации

Tor-сервера (чтобы никакой злобный хакер не смог переконфигурировать наш

сервер), создается при помощи команды: tor —hash-password.

Nickname – имя нашего сервера.

ORPort – порт, ожидающий подключения от других нодов.

SocksListenAddress — адрес, по которому Tor будет ждать подключений от

приложений, работающих через SOCKS. Формат: SocksListenAddress IP[:PORT]

Установим IP в 127.0.0.1, а порт оставим дефолтным (9050). Это понадобится нам,

если мы захотим использовать Tor в связке с Privoxy или другими прокси.

HashedControlPassword

16:91495A0B7CBC41C76073E1EC00A5CF1510D41462884391CCB24BF489F1

Log notice stdout – выводить сообщения в консоль

Nickname HelloXakep

ORPort 9001

SocksListenAddress 127.0.0.1

Сохраняем изменения и закрываем файл. Можно приступать к запуску. Открываем

консоль, логинимся под toruser и запускаем Tor, передав в качестве параметра

путь до конфиг-файла:

$ tor -f /home/toruser/.tor/torrc

И смотрим выдаваемые сообщения. Как только сервер сможет подсоединиться к

сети, он попытается определить доступность своих портов снаружи. Это может

занять до 20 минут. В логах появятся сообщения вида «Self-testing indicates your

ORPort is reachable from the outside. Excellent». Если таковых нет, это значит,

что сервер недоступен из Сети — тогда следует перепроверить файрволл.

Как только сервер определит доступность, он загрузит на сервер директорий

(базу нод) свой дескриптор. Это позволит клиентам узнать адрес, порты, ключи и

другую информацию о нашем сервере. Можно зайти на

http://moria.seul.org:9032/tor/status/authority и найти там nickname своего

сервера, чтобы убедиться, что он будет использоваться клиентами. Правда,

обновляется он не моментально — иногда может потребоваться некоторая время,

чтобы эта информация в базе обновилась.

Вот и появился наш сервер в списке. Посмотрим на строчку ниже HelloHacker.

Что мы видим: s Exit Fast Running V2Dir Valid. Exit — означает, что мы являемся

Exit Node!

Ловись-ловись, рыбка

Итак, выходная нода настроена, запущена, добавлена в базу — кто-нибудь

обязательно ею воспользуется уже в самое ближайшее время. Что ж, остается только

запустить любимый снифер Wireshark, выбрать Интерфейс, смотрящий во внешнюю сеть

и включить захват пакетов. А дальше нужно чуть подождать. В большинстве случаев

пакеты начинают сыпаться в логи уже очень скоро :))

После этого можно отключить захват и проанализировать полученный дамп

(например, осуществить поиск строки pass в пакетах). Как ты знаешь HTTP-протокол

передает все в открытом виде, так что может попасться что-нибудь интересное (мне

за 40 минут работы попались 2 логина и пасса к забугорным трекерам). Согласись,

неплохо. Но все же самое вкусное пролетает мимо нас (вернее проходит то оно как

раз через нас, но зашифрованным). Но и тут есть выход. Мы уже писали в

майском номере о

тулзе, перехватывающей данные в SSL-соединениях – sslstrip. На прошедшей в

августе конференции BlackHat2009 Moxie Marlinspike зарелизил новую версию этой

замечательной программульки (кстати, настоятельно рекомендую ознакомиться с его

докладом — все материалы с BlackHat мы выкладывали на

сентябрьском DVD).

Скачиваем sslstrip с сайта автора и устанавливаем (подробнее от том как

использовать sslstrip смотри

майским номер).

Запускаем:

$ python sslstrip.py -a -l 8080 -w today.log

Так как мы являемся последним узлом, то трафик от предыдущего узла передается

зашифрованным, расшифровывается на нашем сервере и уже потом отправляется

конечному адресату. Итак, нам необходимо пропускать исходящий http трафик через

sslstrip. Для этого добавим в iptables такое правило:

$ iptables -t nat -I OUTPUT -p tcp -m owner -uid-owner 111 --dport 80 -j

DNAT --to-destination 127.0.0.1:8080

где 111 — id пользователя toruser. Иными словами, мы задаем, чтобы весь

исходящий HTTP-трафик пользователя toruser шел на sslstrip. Все, теперь процесс

полностью автоматизирован, а нам осталось только ждать. А потом проверять логи.

🙂

Анонимное сканирование

Перехватывать чужие логины и пароли мы научились. А вот задачка поинтересней.

Сталкивался ли ты c ситуацией, когда ты находишься во внутренней сети, а

посканировать интересующий тебя сервак нельзя, потому как это тут же привлечет

внимание IDS и соответственно админа. Или вот еще вариант: ты сканируешь

удаленный хост, а он распознает сканирование и блокирует твой айпишник.

Неприятные ситуации. Но и из них есть выход! Нам опять поможет Tor, который

можно использовать в качестве посредника для сканирования. Ведь, кто говорил,

что эта система можно использовать только для анонимного серфинга? 🙂

В чем преимущество такого сканирования? В нашем первом случае сканирование

сервера будет происходить из инета, а не из локальной сети. А во втором, даже

если нас заблокируют, мы всегда сможем пустить трафик через другой Tor-сервер,

благо их хватает. Итак, для наших экспериментов нам понадобится:

- Tor — у нас уже установлен и настроен

- Privoxy (www.privoxy.org)

- proxychains (proxychains.sourceforge.net)

- tortunnel (www.thoughtcrime.org/software/tortunnel)

- Nmap (nmap.org)

Устанавливаем, все, кроме tortunnel. Заходим в конфиг proxychains и, чтобы

пустить трафик через Tor, раскомментируем строчку:

Socks4 127.0.0.1 9050

Сохраняем и запускаем сканирование (адрес 92.241.175.142 — это IP xakep.ru):

«proxychains nmap -PN 92.241.175.142«. На первый взгляд это кажется

быстрым и эффективным способом сканирования, но это не так. При дефолтном

SYN-сканировании пакеты через Tor не пойдут. Таким образом мы бы сканировали

сервер напрямую и, возможно, спалились бы. Хорошо — попробуем по-другому,

посмотрим, какие еще техники сканирования предлагает Nmap: «SCAN TECHNIQUES: -sS/sT/sA/sW/sM:

TCP SYN/Connect()/ACK/Window/Maimon scans».

Укажем Nmap использовать сканирование с полным соединением: «proxychains«

nmap -sT -PN 92.241.175.142

Поздравляю! Вот теперь мы сканируем через Tor-сеть. Правда что-то долго. А

все потому, что наши пакеты проходят через три узла прежде, чем достигнуть цели,

причем эти узлы могут быть не самые быстрые на планете. В случае сканирования

целой подсети, процесс может затянуться на часы или даже дни. Кроме того, такое

сканирование все еще не является анонимным, так как перед сканированием Nmap

посылает icmp запросы (идущие напрямую от нашей машины), чтобы проверить

доступность удаленной машины. Что ж, придется резать файрволом весь исходящий

трафик, идущей к этой машине не через Tor или просто указать опцию -PN Nmap’у

(чтобы он не проверял доступность удаленной машины): «iptables -A OUTPUT -dest«. Я указываю везде опцию -PN, так как фаервол на

92.241.175.142 -j DROP

xakep.ru рубит ICMP_трафик, поэтому я вручную указываю, что хост жив.

Прокачиваем скорость

А как же быть со скоростью? Ведь с такой скоростью много не посканируешь, что

лишает смысла все наши изыски. Тут нам поможет утилита torrtunnel. Она служит

для того, чтобы пускать трафик сразу через выходной узел, минуя два предыдущих.

И в данной ситуации скорость сканирования зависит только от того, какой

последний нод ты выберешь. Для установки утилиты потребуются дополнительные

библиотеки boost. Скачиваем последнюю версию библиотек с сайта

www.boost.org. Распаковываем,

заходим в папку и выполняем:

$ bootstrap.sh --libdir=/usr/lib --includedir=/usr/include

$ ./bjam --prefix=/usr

$ ./bjam install

После этого, заголовочные файлы должны оказаться в /usr/include/boost, а

библиотеки в /usr/lib. Теперь надо вручную создать символическую ссылку на

библиотеку libboost_system.so.1.40.0 (может кому и не понадобится, но у меня она

при установке автоматически не создалась):

$ ln -s /usr/lib/libboost_system.so.1.40.0 /usr/lib/libboost_system-mt.so

После этого можно компилировать и устанавливать tortunnel. Запускаем torproxy

— она выдает: torproxy <torExitNodeHost>. Теперь нужно выбрать подходящий exit

node. Для это идем сюда

http://128.31.0.34:9031/tor/status/all или сюда

http://moria.seul.org:9032/tor/status/authority и ищем узел с описанием «Exit,

Fast, Stable, Valid». Так обозначаются надежные и быстрые ноды — именно такие

нам и нужны. Далее копируем айпишик и выполняем: «./torproxy [ExitNodeIP]»

Теперь, для того чтобы все заработало, нужно через конфиг указать proxychains

использовать socks5. Итак, комментируем строку Socks4 127.0.0.1 9050

в /etc/proxychains.conf и добавляем socks5 127.0.0.1 5060 (5060 –

порт, который будет слушать tortunnel).

После этого можно запустить и Nmap:

@proxychains nmap -sT -p 80,443,21,23 92.241.175.142

Как ты видишь, скорость сканирования увеличилась (если нет – попробуй другой

нод). Теперь можно даже просканировать свою собственную машину. В довершении

научим Privoxy работать через tortunnel. Тем самым мы снизим уровень анонимности

(одна промежуточная нода вместо трех), но получим более шустрый серфинг. Заходим

в файл конфигурации и добавляем строчку:

forward-socks5 / 127.0.0.1:5060

Теперь открываем лиса и настраиваем http-proxy на 127.0.0.1:8118. После этого

идем на

http://torcheck.xenobite.eu/index.php проверять, действительно ли мы серфим

через Tor, если все ок — то отобразится страница с надписью «Your IP is

identified to be a Tor-EXIT.». Вот и все, теперь можно провести и ручной аудит

удаленной системы.

Tor Scanner

Ну вот, мы и заставили Tor работать на себя. Можем сканировать через Tor,

перехватывать чужие пароли. А что если нам самим понадобится использовать Tor

чтобы, например, на Gmail зайти? Как не попасть в логи sslstrip’a? Выход есть! В

пакете tortunnel есть утилита torscanner, предназначенная для поиска Exit

Node’ов, использующих sslstrip. Работает она следующим образом: мы передаем

программе URL страницы, содержащей https ссылку(и), после чего она напрямую

соединяется со всеми Exit Node’ами и запрашивает указанную страницу. Полученные

данные выводятся в консоль, но можно перенаправить вывод в файл, для дальнейшего

изучения. Синтаксис для запуска — «torscanner destinationHost«. Например:

destinationPort request

$ torscanner www.google.ru 80 / > 1.txt

Если проанализировав файл 1.txt в ответах одного и серверов ты обнаружишь

подмену HTTPS на HTTP, то на сервере однозначно работает sslstrip.

Torscanner сканирует все выходные узлы, что занимает достаточно много

времени. Но я думаю, что ты сумеешь модифицировать программу таким образом,

чтобы она проверяла только определенный диапазон или один конкретный сервер и

уже их использовать в качестве выходных серверов (Tor’у можно явно указать какой

или какие выходные узлы использовать).

Жди подвох 🙂

Вывод может быть один — используя Tor будь осторожен. Да, система

обеспечивает неплохой уровень анонимности, но не может защитить твои данные от

перехвата. И пусть ты даже ты убедился, что на последнем узле не запущен

sslstrip, все равно никто не даст гарантии, что проходящие пакеты не дампятся

снифером. С другой стороны необязательно рассматривать Tor как исключительно

инструмент для анонимного серфинга в Сети. Несколько наших примеров — тому в

подтверждение.

Держать Exit Node — задача для крепких парней

Надо понимать, что работая в качестве Exite Node’ы, человек серьезно

подставляет себя. Ведь именно его IP светиться во время взломов и т.д. В

процессе написания статьи через мой сервер дважды пытались провести атаку

типа SQL-injection. Так что держи ухо востро, за такие вещи можно запросто

схлопотать от правоохранительных органов или от провайдера. Вот лишь

некоторые примеры:В 2006 г. спецслужбы Германии осуществили захват шести компьютеров,

работавших нодами сети Tor на основании того, что они были незаконно

использованы для доступа к детской порнографии.В 2007 г.

Национальная полиция Швеции арестовала известного эксперта по компьютерной

безопасности Дена Эгерстада по обвинению в неправомерном доступе к

компьютерной информации. 22-летний сотрудник компании Deranged Security

опубликовал на своем рабочем сайте пароли к электронной почте посольств,

негосударственных организаций, коммерческих фирм и правительственным

агентств разных стран. По его словам, он в качестве эксперимента создал 5

выходных серверов Tor и перехватывал через них незашифрованный трафик.В 2007 г. немецкая

полиция арестовала в Дюссельдорфе Александра Янссена, организовавшего у себя

на компьютере сервер Tor, через который неизвестный отправил ложное

сообщение о теракте. Несмотря на то, что вскоре г-н Янссен был отпущен,

он решил отказаться от дальнейшего использования своего компьютера в

качестве точки выхода Tor.

Скрытые сервисы — уникальная фишка Tor

Есть у Tor еще одна интересная фича — скрытые сервисы. Пользователи Tor

могут предоставлять различные сервисы, такие как веб-доступ или сервер

системы мгновенного обмена сообщениями, не открывая своё истинное

местоположение. Скрытые службы доступны через специальные псевдо-домены

верхнего уровня .onion. Сеть Tor понимает эти домены и направляет информацию

анонимно к скрытым службам. Скрытая служба затем обрабатывает её посредством

стандартного софта, который настраивается на прослушивание только

непубличных (закрытых для внешнего доступа) интерфейсов. Данный функционал

можно использовать для размещения сайта, не беспокоясь о цензуре. Никто не

будет в состоянии определить владельца сайта, и владелец сайта не будет в

состоянии узнать, кто использовал сайт.

Специализированные ОС

- Anonym.OS — LiveCD-ОС на базе OpenBSD, в которой весь входящий трафик

запрещен, а весь исходящий автоматически и прозрачно для пользователя

шифруется и анонимизируется при помощи Tor —

http://sourceforge.net/projects/anonym-os/ - ELE — Damn Small Linux+Dillo+Tor+Privoxy+Scroogle (LiveCD) —

http://northernsecurity.net/download/ele/ - Incognito LiveCD —

Gentoo+Tor+TrueCrypt+Thunderbird+Enigmail+Firefox+Torbutton+FireGPG+GnuPG+KeePassX

—

http://anonymityanywhere.com/incognito/ - Phantomix — LiveCD-дистрибутив, предназначенный для анонимного

пользования Интернетом с помощью Tor и Privoxy-

http://phantomix.ytternhagen.de/ - Tor-ramdisk — Дистрибутив Linux, разработанный, чтобы обеспечить работу

Tor полностью в оперативной памяти, без использования жесткого диска или

иных устройств долговременного хранения данных —

http://opensource.dyc.edu/tor-ramdisk/

WWW

Tor+Vidalia+Proxomitron+Freecap —

wsnow.net/my_soft/41-narushaya-zaprety.html

OperaTor — Opera+Tor+Polipo —

archetwist.com/en/opera/operator

Portable Tor — портативный пакет Tor, не требующий инсталляции на компьютер —

portabletor.sourceforge.net/

Torbutton — расширение Firefox, добавляющее в него кнопку включения и

выключения Tor. Обеспечивает также улучшенную защиту приватности и изоляцию

состояния браузера —

addons.mozilla.org/ru/firefox/addon/2275

Vuze — клиент файлообменной сети BitTorrent со встроенной поддержкой Tor —

azureus.sourceforge.net/

Неплохой мануал по настройке Tor —

www.torproject.org/docs/tor-doc-relay.html.ru

Полный список поддерживаемых опций —

www.torproject.org/tor-manual.html

Настройка скрытых сервисов —

www.torproject.org/docs/tor-hidden-service.html.ru

WARNING

Данная статья не является инструкцией или побуждением к действиям. Она

призвана лишь показать, что даже программы, создаваемые ради благих целей, могут

быть использованы во зло.

xakep.ru

TOR Corporation

🔵Что нового: Добавлены Анонимные переводы («Перевод внутри системы TOR») на всех платежках

🔵Комиссия на всех платежках для Анонимные переводов 1%

🔵Платежные системы и их Минимум и Максимум на перевод:

❇️Фиатные валюты

Payeer USD — Минимум 0,2 USD — Максимум 5 000 USD

Payeer RUB — Минимум 1 RUB — Максимум 100 000 RUB

Payeer EUR — Минимум 0,2 EUR — Максимум 5 000 EUR

Perferct Money — Минимум 0,1 USD — Максимум 5 000 USD

Qiwi RUB — Минимум 1 RUB — Максимум 100 000 RUB

Qiwi USD — Минимум 0,2 USD — Максимум 5 000 USD

Qiwi EUR — Минимум 0,2 EUR — Максимум 5 000 EUR

ADVCash USD — Минимум 0,2 USD — Максимум 5 000 USD

ADVCash RUB — Минимум 1 RUB — Максимум 100 000 RUB

ADVCash EUR — Минимум 0,2 EUR — Максимум 5 000 EUR

Yandex Money RUB — Минимум 1 RUB — Максимум 100 000 RUB

Visa/MasterCard RUB — Минимум 100 RUB — Максимум 100 000 RUB

❇️Криптовалюты

Bitcoin — Минимум 0,0003 BTC — Максимум 50 BTC

Litecoin — Минимум 0,002 LTC — Максимум 5 000 LTC

Dogecoin — Минимум 5 DOGE — Максимум 50 000 000 DOGE

Ethereum — Минимум 0,005 ETH — Максимум 5 000 ETH

Dashcoin — Минимум 0,001 DASH — Максимум 5 000 DASH

BitcoinCash — Минимум 0,006 BCH — Максимум 5 000 BCH

ZCASH — Минимум 0,002 ZEC — Максимум 5 000 ZEC

Monero — Минимум 0,002 XMR — Максимум 5 000 XMR

Ethereum Classic — Минимум 0,3 ETC — Максимум 10 000 ETC

Ripple — Минимум 3,5 XRP — Максимум 1 000 000 XRP

NEO — Минимум 0,01 NEO — Максимум 50 000 NEO

GAS — Минимум 0,01 GAS — Максимум 50 000 GAS

TOR — Минимум 5 TORCorp — Максимум 1 000 000 TORCorp

Waves — Минимум 0,4 Waves — Максимум 1 000 000 Waves

WavesUSD — Минимум 0,4 USDollar — Максимум 1 000 000 USDollar

Prizm — Минимум 0,2 PZM — Максимум 1 000 000 PZM

🔵Все Анонимные переводы автоматические

🔵Количество транзакций по анонимным переводам не ограничено

🔵К таким переводам добавлено поле «Коментарий» В этом поле вы можете написать получателю любое сообщение, но при этом ваша почта как отправителя будет скрыта (Пример fran********[email protected]

tor-corporation.com

| Название | Размер | Пиры | ||

| 06 Авг 19 | Гори, гори ясно / Brightburn (2019) WEB-DL 1080p от селезень | D, P | 11 | 3.33 GB | 636 116 |

| 06 Авг 19 | Голем: Начало / The Golem (2018) WEB-DL 1080p от селезень | iTunes | 1 | 3.99 GB | 346 52 |

| 06 Авг 19 | Гори, гори ясно / Brightburn (2019) WEB-DLRip от MegaPeer | iTunes | 3 | 1.46 GB | 319 65 |

| 06 Авг 19 | Гори, гори ясно / Brightburn (2019) WEB-DLRip-AVC от OlLanDGroup | iTunes | 3 | 1.23 GB | 339 37 |

| 06 Авг 19 | Экспроприатор [01х01-04 из 16] (2019) SATRip-AVC | 2.51 GB | 192 151 | |

| 06 Авг 19 | Гори, гори ясно / Brightburn (2019) WEB-DL 1080p | D, P | 21 | 4.86 GB | 260 48 |

| 06 Авг 19 | Мстители: Финал / Avengers: Endgame (2019) BDRip 1080p от HELLYWOOD | iTunes | 2 | 11.88 GB | 180 69 |

| 06 Авг 19 | Slipknot — We Are Not Your Kind (2019) MP3 | 4 | 149.86 MB | 220 26 |

| 06 Авг 19 | Голем: Начало / The Golem (2018) WEB-DLRip от MegaPeer | iTunes | 1.45 GB | 206 22 | |

| 06 Авг 19 | Рокетмен / Rocketman (2019) WEB-DL 1080p | HDRezka Studio | 1 | 4.31 GB | 195 29 |

| 06 Авг 19 | Гори, гори ясно / Brightburn (2019) WEB-DL 720p | iTunes | 1 | 2.22 GB | 140 19 |

| 06 Авг 19 | Маугли дикой планеты / Terra Willy: Planète inconnue (2019) WEB-DLRip-AVC от ExKinoRay | iTunes | 1.43 GB | 142 12 | |

| 06 Авг 19 | Рокетмен / Rocketman (2019) WEB-DL 1080p | HDRezka Studio | 2 | 6.25 GB | 128 9 |

| 06 Авг 19 | Рокетмен / Rocketman (2019) WEB-DL 720p | HDRezka Studio | 3.34 GB | 116 18 | |

| 06 Авг 19 | Лучшие враги / The Best of Enemies (2019) BDRip 1080p от селезень | iTunes | 1 | 15.70 GB | 85 32 |

| 06 Авг 19 | Age of Wonders: Planetfall (2019) PC | RePack от SpaceX | 1 | 3.61 GB | 78 24 |

| 06 Авг 19 | Тёмная сеть / Dark/Web [01х01-08 из 14] (2019) WEBRip 720p | TVShows | 8.55 GB | 43 58 | |

| 06 Авг 19 | Мстители: Финал / Avengers: Endgame (2019) BDRip 1080p от qqss44 & MegaPeer | iTunes | 3 | 9.63 GB | 69 30 |

| 06 Авг 19 | Street Fighter V: Arcade Edition [v 4.070 + DLCs] (2016) PC | Repack от xatab | 1 | 36.32 GB | 32 63 |

| 06 Авг 19 | Лучшие враги / The Best of Enemies (2019) BDRip от MegaPeer | iTunes | 1.46 GB | 78 14 | |

| 06 Авг 19 | Холостяки / The Bachelors (2017) BDRip 1080p от селезень | iTunes | 9.68 GB | 68 24 | |

| 06 Авг 19 | Голем: Начало / The Golem (2018) WEB-DLRip-AVC от OlLanDGroup | iTunes | 1.46 GB | 76 15 | |

| 06 Авг 19 | Пацаны / The Boys [01×01-06 из 08] (2019) WEB-DL 1080p | AlexFilm | 7 | 21.51 GB | 30 58 |

| 06 Авг 19 | В клетке [01-08 из 10] (2019) WEBRip от GeneralFilm | 6 | 4.35 GB | 36 51 |

| 06 Авг 19 | Лучшие враги / The Best of Enemies (2019) BDRip от MegaPeer | iTunes | 2.12 GB | 78 7 | |

| 06 Авг 19 | Крайний космос / Космо-Рубеж / Final Space [02×01-07 из 13] (2019) WEB-DL 720p | Кубик в Кубе | 2 | 4.18 GB | 34 48 |

| 06 Авг 19 | Arma 3: Apex Edition [v 1.94.145968 + DLCs] (2013) PC | RePack от FitGirl | 1 | 33.24 GB | 0 82 |

| 06 Авг 19 | Экспроприатор [01-04 из 16] (2019) SATRip | 3 | 2.59 GB | 49 31 |

| 06 Авг 19 | Экспроприатор [01-02 из 16] (2019) HDTVRip 720p от GeneralFilm | 1 | 2.58 GB | 56 9 |

| 06 Авг 19 | Экспроприатор [01-02 из 16] (2019) HDTV 1080i от GeneralFilm | 5.12 GB | 48 10 | |

rutor.info