кибербезопасность для современных ниндзя» / Хабр

Приветствуем вас, Хаброжители!

Кибердзюцу — это практическое руководство по кибербезопасности, в основу которого легли техники, тактики и приемы древних ниндзя. Специалист по кибервойне Бен Маккарти проанализировал рассекреченные японские трактаты и рассказывает, как методики ниндзя можно применить к сегодняшним проблемам безопасности, например для ведения информационной войны, проникновений, шпионажа и использования уязвимостей нулевого дня.

О чем эта книга

В каждой главе подробно рассматривается одна тема, связанная с ниндзя, от глубокого изучения истории и философии до анализа и рекомендаций по кибербезопасности. Для удобства чтения все главы организованы следующим образом.

● Трактаты ниндзя — краткое введение в инструмент, технику или методологию, используемую ниндзя.

● Кибербезопасность — анализ того, как описанная ниндзя концепция может быть применена в сфере кибербезопасности.

● Что можно сделать — практические шаги, которые вы можете предпринять, исходя из приведенного ранее анализа, чтобы защитить свою организацию от киберпреступлений.

● Упражнения по теории замка — упражнения, в котором вас просят избавиться от угрозы, используя вновь изученные понятия из области кибербезопасности.

● Рекомендуемые меры безопасности и предосторожности — контрольный список рекомендуемых параметров безопасности и спецификации, основанный на стандарте NIST 800-53, которых вы можете добиться в рамках реализации лучших практик.

Карты сетей

Имея на руках карту, генерал может составить план защиты или атаки замка.

Выбирая время и день перемещения лагеря, необходимо соблюдать ряд принципов. Синоби обязан точно знать географию местности и расстояние до врага.

«Ёсимори хяку-сю», № 9

Раздобыв план замка или лагеря, необходимо как можно скорее вернуться, и именно так должен поступить хороший синоби.

«Ёсимори хяку-сю», № 24

Первый совет, который дается в «Руководстве для командиров» («Бансэнсюкай»), призывает создавать очень точные карты, которые военачальники могли бы использовать для планирования атак против врага. «Ёсимори хяку-сю» в стихах № 6–10 и 24 также подчеркивает важность достаточной детализации карт, чтобы они были полезны и солдатам, и синоби.

Создавать карты командиры обычно поручали синоби. Из трактатов явно следует, что умение точно рисовать видимые объекты — горы, реки, поля — это не то же самое, что рисовать специальные подробные карты разведки объекта атаки, пригодные для целей военной стратегии или проникновения синоби. В трактатах говорится, какие детали важны для ведения войны и ремесла синоби и, следовательно, должны фигурировать на карте.

● Все входы и ворота дома, замка или форта. Какие используются замки, защелки и механизмы открывания? Насколько сложно открыть ворота или двери, издают ли они шум при открытии или закрытии?

● Подъездные дороги. Прямые они или изогнутые? Широкие или узкие? Вымощены ли камнем? Ровные или под уклоном?

Прямые они или изогнутые? Широкие или узкие? Вымощены ли камнем? Ровные или под уклоном?

● Внешний вид, схема и планировка здания. Каковы размер и назначение каждой комнаты? Что хранится в каждой комнате? Скрипят ли в них половицы?

● Обитатели строения. Как зовут жителей? Практикуют ли они какие-нибудь примечательные виды искусства, имеют ли какие-либо навыки? Насколько осторожен или подозрителен каждый из жителей?

● Топология замка и окрестностей. Будет ли видно сигнал изнутри и снаружи помещения? Где хранятся еда, вода и дрова? Насколько широки и глубоки рвы? Насколько высоки стены?

Понятие о картах сети

Картами сети в кибербезопасности называют графы топологии сети, которые описывают физические и/или логические связи и конфигурацию связей (коммуникационные соединения) и узлов (устройств) сети. Чтобы лучше понять концепцию, посмотрите на дорожные карты или карты в атласе. Они описывают физическое местоположение, географические особенности, политические границы и природный ландшафт. Информация о дорогах (связях) — их название, ориентация, длина и пересечения с другими дорогами — может использоваться для прокладки маршрута между местами (узлами). Теперь рассмотрим следующий гипотетический сценарий.

Информация о дорогах (связях) — их название, ориентация, длина и пересечения с другими дорогами — может использоваться для прокладки маршрута между местами (узлами). Теперь рассмотрим следующий гипотетический сценарий.

Представьте, что вы живете в мире, где дороги и здания внезапно появляются или исчезают в мгновение ока. У вас есть GPS и координаты места, где вы находитесь и куда хотите пойти, но добраться туда можно лишь по запутанной сети постоянно меняющихся дорог.

К счастью, на каждом перекрестке есть специалисты по навигации (маршрутизаторы), помогающие путешественникам вроде вас найти путь. Эти маршрутизаторы постоянно обращаются к соседним маршрутизаторам и спрашивают у них, какие маршруты и местоположения открыты, чтобы обновить свою таблицу маршрутизации, хранящуюся в буфере обмена. Вам нужно останавливаться на каждом перекрестке и спрашивать у маршрутизатора, как проехать к следующему узлу, показывая проездной, на котором ваш предполагаемый пункт назначения закодирован в координатах GPS. Маршрутизатор проверяет свой буфер обмена на наличие открытых в данный момент маршрутов, делает определенные вычисления и указывает вам направление, записывая на вашем проездном адрес маршрутизатора, а также пробивает в нем отверстие, чтобы отследить количество маршрутизаторов, на которых вы отметились во время поездки, и отправляет вас к следующему маршрутизатору. Этот процесс повторяется, пока вы не достигнете точки назначения. А теперь представьте себе лица картографов, которые, вероятно, бросили бы заниматься созданием карт, будучи не в состоянии уследить за постоянно меняющейся сетью. Составителям карт пришлось бы довольствоваться обозначением ключевых ориентиров и достопримечательностей, общими названиями и нечеткими линиями между этими точками, говорящими о том, что между ними существуют какие-то пути.

Маршрутизатор проверяет свой буфер обмена на наличие открытых в данный момент маршрутов, делает определенные вычисления и указывает вам направление, записывая на вашем проездном адрес маршрутизатора, а также пробивает в нем отверстие, чтобы отследить количество маршрутизаторов, на которых вы отметились во время поездки, и отправляет вас к следующему маршрутизатору. Этот процесс повторяется, пока вы не достигнете точки назначения. А теперь представьте себе лица картографов, которые, вероятно, бросили бы заниматься созданием карт, будучи не в состоянии уследить за постоянно меняющейся сетью. Составителям карт пришлось бы довольствоваться обозначением ключевых ориентиров и достопримечательностей, общими названиями и нечеткими линиями между этими точками, говорящими о том, что между ними существуют какие-то пути.

Эта гипотетическая для нашего мира ситуация на самом деле существует в киберпространстве, и именно поэтому сетевые карты не так точны, а их обслуживание не так приоритетно, каким должно было бы быть. Отсутствие качественной карты сети — это распространенная проблема организаций, занимающихся кибербезопасностью. Если у организации есть карта, она обычно предоставляется операционному центру безопасности (security operations center, SOC), чтобы его специалисты знали, где в потоке данных находятся датчики или устройства безопасности, и могли лучше понять маршрут пакетов, правила брандмауэра, сигналы тревоги и системные журналы. Кроме того, такая карта, скорее всего, довольно абстрактна и описывает только основные функции, такие как границы интернета, периметр сети и интрасети, общее расположение граничных маршрутизаторов или межсетевых экранов, но на ней не указываются сети, концептуальные схемы имеют вид простых кружочков и стрелочек. Пример плохо проработанного, но распространенного вида карты сети, которой пользуются специалисты в области кибербезопасности и ИT, представлен на рис. 1.1.

Отсутствие качественной карты сети — это распространенная проблема организаций, занимающихся кибербезопасностью. Если у организации есть карта, она обычно предоставляется операционному центру безопасности (security operations center, SOC), чтобы его специалисты знали, где в потоке данных находятся датчики или устройства безопасности, и могли лучше понять маршрут пакетов, правила брандмауэра, сигналы тревоги и системные журналы. Кроме того, такая карта, скорее всего, довольно абстрактна и описывает только основные функции, такие как границы интернета, периметр сети и интрасети, общее расположение граничных маршрутизаторов или межсетевых экранов, но на ней не указываются сети, концептуальные схемы имеют вид простых кружочков и стрелочек. Пример плохо проработанного, но распространенного вида карты сети, которой пользуются специалисты в области кибербезопасности и ИT, представлен на рис. 1.1.

Чтобы понять, почему на рис. 1.1 показана «плохая» карта, давайте еще раз рассмотрим приведенный в «Бансэнсюкай» совет по составлению карт, но применим кибераналогию.

● Все точки доступа узла в сети. Какие виды интерфейсов доступа присутствуют на устройстве (Ethernet [e], Fast-Ethernet [fe], Gigabit-Ethernet [ge], Universal Serial Bus [USB], Console [con], Loop-back [lo], Wi-Fi [w] и т. д.)? Есть ли фильтрация адресов управления доступом к сети (NAC) или управления доступом к среде (MAC)? Включен или заблокирован доступ к удаленной или локальной консоли? Какой вид физической безопасности реализован? Закрыто ли помещение с серверной стойкой на замок или есть ли хотя бы USB-замки? Ведется ли журнал доступа к интерфейсу? Где находится интерфейс управления сетью и сама сеть? Каков IP-адрес и MAC-адрес каждой точки доступа?

● Граничные шлюзы, переходы и точки выхода. Сколько интернет-провайдеров (internet service provider, ISP) у сервера — один или больше? Используется надежное подключение к интернету (Trusted Internet Connection, TIC) или управляемая служба интернета (Managed Internet Service, MIS)? Какова пропускная способность интернет-соединения? Применяется оптоволокно, Ethernet, коаксиальный кабель или другой канал? Какие переходы ведут к сети? Существуют ли способы входа в сеть или выхода из нее через спутник, микроволновую печь, лазер или вайфай?

● Структура и схема сети. Каковы имя, назначение и размер каждой подсети, например используется ли бесклассовая междоменная маршрутизация (Classless Inter-Domain routing, CIDR)? Задействуются ли виртуальные локальные сети (virtual local area networks, VLAN)? Заданы ли лимиты пула подключений? Является ли сеть плоской, иерархической или разделена на структуры, защитные слои и/или функции?

Каковы имя, назначение и размер каждой подсети, например используется ли бесклассовая междоменная маршрутизация (Classless Inter-Domain routing, CIDR)? Задействуются ли виртуальные локальные сети (virtual local area networks, VLAN)? Заданы ли лимиты пула подключений? Является ли сеть плоской, иерархической или разделена на структуры, защитные слои и/или функции?

● Хосты и узлы сети. Как они называются? Какая у них версия операционной системы (ОС)? Какие службы/порты используются, какие из них открыты? Какие на них запущены средства безопасности, которые позволят обнаружить атаку? Есть ли у них общеизвестные уязвимости (common vulnerability exploit, CVE)?

● Физическая и логическая архитектура сети и здания. Где находится дата-центр? Есть ли в холле разъемы Ethernet? Можно ли поймать вайфай за пределами здания? Видны ли экраны компьютеров и терминалы снаружи здания? Используется ли в офисе безопасное стекло? Правильно ли сегментированы сети гостевых или конференц-залов? Каковы основные списки управления доступом (access control list, ACL) и правила брандмауэра в этой сети? Где разрешается DNS? Что доступно в периметре сети или DMZ (demilitarized zone)? Существуют ли внешние поставщики электронной почты или другие облачные сервисы? Как устроена архитектура удаленного доступа или виртуальной частной сети (VPN)?

Организации, не имеющие действующей карты сети, иногда используют электрические схемы или схемы, составленные их ИТ-отделом.

Справедливости ради стоит сказать, что бывают и разумные причины отсутствия полезных сетевых карт. Создание, совместное использование и обслуживание карт отнимает драгоценное время и другие ресурсы. Карты могут часто меняться. Добавление систем в сеть или их удаление, изменение IP-адресов, переделка кабелей или задание новых правил маршрутизатора или брандмауэра — все это может значительно повлиять на точность карты, даже если изменение произошло всего несколько минут назад. Кроме того, современные компьютеры и сетевые устройства используют протоколы динамической маршрутизации и конфигурации хоста, которые автоматически отправляют информацию в другие системы и сети, не нуждаясь в картах вообще, что означает: сети могут автоматически настраиваться сами.

Карты могут часто меняться. Добавление систем в сеть или их удаление, изменение IP-адресов, переделка кабелей или задание новых правил маршрутизатора или брандмауэра — все это может значительно повлиять на точность карты, даже если изменение произошло всего несколько минут назад. Кроме того, современные компьютеры и сетевые устройства используют протоколы динамической маршрутизации и конфигурации хоста, которые автоматически отправляют информацию в другие системы и сети, не нуждаясь в картах вообще, что означает: сети могут автоматически настраиваться сами.

Разумеется, существует множество программных инструментов для создания карт, например программа Nmap, которая сканирует сеть, определяя в ней хосты, визуализирует сеть по количеству переходов от сканера, использует простой протокол управления сетью (Simple Network Management Protocol, SNMP) для обнаружения и отображения топологии сети или задействует файлы конфигурации маршрутизатора и коммутатора для быстрого создания сетевых диаграмм. Сетевые диаграммы, генерируемые программами, удобны, но они редко отражают все подробности и в целом контекст, необходимый для создания по-настоящему качественной карты, которую хотел бы иметь под рукой защитник. Идеальным решением было бы одновременное использование программ для картографии, сетевого сканирования и человеческого опыта, но даже этот подход требует значительных затрат времени сотрудника со специальными навыками, иначе полученные карты не будут достаточно точными или полезными.

Сетевые диаграммы, генерируемые программами, удобны, но они редко отражают все подробности и в целом контекст, необходимый для создания по-настоящему качественной карты, которую хотел бы иметь под рукой защитник. Идеальным решением было бы одновременное использование программ для картографии, сетевого сканирования и человеческого опыта, но даже этот подход требует значительных затрат времени сотрудника со специальными навыками, иначе полученные карты не будут достаточно точными или полезными.

Несмотря на эти ограничивающие факторы, чрезвычайно важно, чтобы защитник сети при составлении карты был очень внимателен. Примерная карта, показанная на рис. 1.2, иллюстрирует детали, которые должны быть указаны на составляемой защитником карте сети.

Для представления устройств в сети используют геометрические фигуры, а не пиктограммы. Для схожих типов устройств применяют схожие фигуры. Например, круги на рис. 1.2 обозначают рабочие станции, квадраты — маршрутизаторы, а прямоугольники — серверы. В продолжение этой мысли, треугольники, если бы они были, представляли бы ретрансляторы электронной почты или контроллеры домена. Кроме того, на фигурах отсутствует текстура или фон, потому что информация, размещенная внутри, должна быть хорошо читаемой.

В продолжение этой мысли, треугольники, если бы они были, представляли бы ретрансляторы электронной почты или контроллеры домена. Кроме того, на фигурах отсутствует текстура или фон, потому что информация, размещенная внутри, должна быть хорошо читаемой.

Каждый интерфейс, как виртуальный, так и физический, имеет свой тип и номер. Например, может быть указан тип интерфейса Ethernet, а номер интерфейса будет таким же, как и физически указанный на устройстве, eth 0/0. Также помечаются неиспользуемые интерфейсы. Каждому интерфейсу приписывается назначенный ему IP-адрес и подсеть, если они известны.

Открытая информация об устройстве: имя хоста, марка, модель устройства и версия ОС — указывается в верхней части устройства. Уязвимости, учетные данные по умолчанию, известные учетные данные и другие важные слабости обозначаются в центре устройства. Аналогичным образом документируются запущенные службы, программное обеспечение и открытые порты. На карте также указываются сети VLAN, сетевые границы, макет и структура сети. Рядом с ними записывается любая заслуживающая внимания информация.

Рядом с ними записывается любая заслуживающая внимания информация.

Тайный сбор информации

Высшим пилотажем у синоби считалось умение собрать разведданные, не обнаружив себя. Если он будет прогуливаться возле замка и замерять длинной линейкой его размеры, то жители наверняка заподозрят, что тут работает вражеский шпион. Следовательно, старательные синоби составляли карты в мирное время, когда обитатели замка были менее бдительны и можно было более свободно ходить там, где нужно, вызывая во время сбора данных меньше подозрений.

Часто синоби приходилось придумывать способы выполнять измерения, отмечать топографические особенности и собирать другую информацию втайне от посторонних глаз. Что характерно, в разделе о методах открытой маскировки трактата «Бансэнсюкай» приведено описание того, как точно создавать карты, и там говорится, что синоби умели создавать карты прямо на глазах у врага. В трактате описывается техника под названием урамитцу но дзюцу, предназначенная для определения расстояния до знакомого объекта, если известны размеры объекта для масштабирования. Урамитцу но дзюцу также рассматривает хитрые приемы из тригонометрии. Например, синоби может лечь ступнями к цели и использовать их известные размеры для измерения расстояния, при этом со стороны кажется, что человек просто дремлет под деревом.

Урамитцу но дзюцу также рассматривает хитрые приемы из тригонометрии. Например, синоби может лечь ступнями к цели и использовать их известные размеры для измерения расстояния, при этом со стороны кажется, что человек просто дремлет под деревом.

Сбор информации о сетевых узлах — одно из первых действий, которое выполняет злоумышленник перед совершением атаки на сеть или хост. Карты, созданные противником, предназначены для того же, что и карты ниндзя, — идентификации и документирования информации, необходимой для проникновения на объект. К этой информации могут относиться все точки входа в сеть и выхода из нее: подключения к интернет-провайдеру, точки беспроводного доступа, УВЧ, микроволновые, радио- или спутниковые точки, облачные, взаимосвязанные и внешние сети.

Злоумышленники также находят шлюзы протокола пограничного шлюза (BGP) и маршруты или переходы к сети. Определяют репрезентативную структуру, расположение и дизайн сети, оборудование в ней, включая имена хостов, модели устройств, операционные системы, открытые порты, запущенные службы и уязвимости, а также топологию сети, включая подсети, VLAN, ACL и правила брандмауэра.

Многие из инструментов, предназначенные для отображения сети и используемые злоумышленниками, являются «шумными», поскольку они обмениваются данными с большим количеством хостов, применяют специально собранные пакеты и могут быть обнаружены внутренними устройствами безопасности. Но злоумышленники могут обойти этот недостаток за счет замедления или настройки картографа, использования нестандартных (неподозрительных) пакетов и даже ручной разведки с помощью стандартных инструментов, работающих на хосте жертвы, таких как команды ping или net. В атаках также могут задействоваться безобидные методы разведки, когда злоумышленник не трогает и не сканирует цель, а лишь собирает информацию с помощью сервиса Shodan или других ранее проиндексированных данных, хранящихся в поисковых системах в интернете.

Более хитроумные злоумышленники пользуются тактикой пассивного отображения сети, когда злоумышленник собирает информацию о цели, не взаимодействуя с ней напрямую (без активного сканирования с помощью инструментов вроде Nmap). Еще одна тактика пассивного отображения сети — это интерпретация пакетов, перехваченных с сетевого интерфейса в беспорядочном режиме, то есть настройка сетевого интерфейса на запись и проверку всех сетевых коммуникаций. Этот режим противоположен упорядоченному режиму, при котором записывается и проверяется только связь внутри сети. Беспорядочный режим позволяет получить представление об используемых сетью соседних хостах, потоках трафика, службах и протоколах, не взаимодействуя с ними активно.

Еще одна тактика пассивного отображения сети — это интерпретация пакетов, перехваченных с сетевого интерфейса в беспорядочном режиме, то есть настройка сетевого интерфейса на запись и проверку всех сетевых коммуникаций. Этот режим противоположен упорядоченному режиму, при котором записывается и проверяется только связь внутри сети. Беспорядочный режим позволяет получить представление об используемых сетью соседних хостах, потоках трафика, службах и протоколах, не взаимодействуя с ними активно.

Методами отображения сети без прямого взаимодействия с ней являются также перехват электронных писем администратора сети на выходе из нее, поиск сетевых карт цели во внешнем хранилище файлов или поиск на форумах, где администратор просит помощи в устранении неполадок, для чего может публиковать журналы или ошибки, конфигурации маршрутизатора, информацию о сетевой отладке или другие технические подробности, позволяющие понять структуру и конфигурацию сети. Как и в урамитцу но дзюцу, использование наблюдаемой информации из сети цели позволяет составить карту, не обращаясь к сети. Пассивное отображение может включать в себя измерение задержки трассировщиков для определения спутниковых переходов (например, наличие спутника обычно сопровождается внезапным увеличением задержки связи на 500 мс) или обнаружения глубокой обработки пакетов системой брандмауэра (например, препроцессор распознает потенциальную злонамеренную атаку и добавляет ощутимые задержки связи). Пассивное отображение может включать также раскрытие информации внутренней сети из внешних зон DNS и записей ответов. Это могут быть заказы на государственные закупки и запросы на закупку определенного программного либо аппаратного обеспечения, объявления о вакансиях сетевых или системных администраторов с опытом работы в конкретной технологии, сетевом оборудовании или аппаратном/программном обеспечении.

Пассивное отображение может включать в себя измерение задержки трассировщиков для определения спутниковых переходов (например, наличие спутника обычно сопровождается внезапным увеличением задержки связи на 500 мс) или обнаружения глубокой обработки пакетов системой брандмауэра (например, препроцессор распознает потенциальную злонамеренную атаку и добавляет ощутимые задержки связи). Пассивное отображение может включать также раскрытие информации внутренней сети из внешних зон DNS и записей ответов. Это могут быть заказы на государственные закупки и запросы на закупку определенного программного либо аппаратного обеспечения, объявления о вакансиях сетевых или системных администраторов с опытом работы в конкретной технологии, сетевом оборудовании или аппаратном/программном обеспечении.

Если злоумышленник тратит так много времени на разработку карт, они в конечном итоге могут оказаться более полными, чем собственные карты цели, и тогда противник будет знать о сети цели больше, чем сама цель. Чтобы не отставать в этой битве, защитники сети должны разрабатывать и поддерживать лучшие карты и обеспечивать высокую степень защиты.

Чтобы не отставать в этой битве, защитники сети должны разрабатывать и поддерживать лучшие карты и обеспечивать высокую степень защиты.

Создание карты

Создание карты может состоять из трех основных этапов.

1. Выделите средства для создания полной и точной карты, которую было бы легко обновлять и надежно хранить. Карта должна содержать информацию, необходимую для нужд определенного отдела, например отдела ИТ, центра сетевых операций (network operations center, NOC) и SOC. Рассмотрите возможность найма специального человека, команды или подрядчика, который бы составил и проанализировал такую карту.

2. Создайте саму карту, указав на ней все подробности, перечисленные в начале этой главы.

3. Попросите коллег проверить эту карту в рамках процесса управления изменениями и делайте это всякий раз, когда кто-либо замечает расхождение карты с действительностью.

Давайте подробнее рассмотрим второй шаг — создание карты.

Когда вы определили все ключевые заинтересованные стороны и убедили их в том, что этот проект совершенно необходим, первый шаг — собрать все, что есть в вашей организации, что может помочь создать его. Сюда входят схемы подключения, планы проектов старой сетевой архитектуры, результаты сканирования уязвимостей, инвентаризации активов и центра обработки данных, данные об аренде DHCP, записи DNS, сведения об управлении сетью SNMP, записи агентов конечных точек, данные о захвате пакетов (packet captures, PCAP), журналы SIEM (security information and event management), настройки маршрутизаторов, правила брандмауэра и результаты сканирования сети. Настройка маршрутизатора лежит в основе построения базовой архитектуры и компоновки вашей сетевой карты. К примеру, можете начать с размещения вашего ядра или центрального маршрутизатора(ов) в середине карты и затем рисовать ответвления от него. Перехват PCAP поможет выявить в сети конечные точки, которые могут не отвечать на сканирование сети или вообще быть недоступными для сканеров из-за сетевой фильтрации. Разрешив выбранным системам собирать PCAP в течение длительного периода в беспорядочном режиме, вы получите список конечных точек, как показано на рис. 1.3.

Разрешив выбранным системам собирать PCAP в течение длительного периода в беспорядочном режиме, вы получите список конечных точек, как показано на рис. 1.3.

В идеале собирать PCAP нужно во время сканирования сети, чтобы проверить, куда дотягивается сканер. Кроме того, следует провести несколько сканирований сети, при этом минимум одна конечная точка в каждой подсети должна сканировать свою подсеть. Эти сканирования можно вручную объединить в топологию карты сети, как показано на рис. 1.4. Определите элементы, которые можно автоматизировать, чтобы этот процесс было легче повторить в будущем.

Собранные данные нужно обработать, проанализировать и объединить. Перед объединением данных полезно выяснить, какой источник данных наиболее точен, а также определить источники, предоставляющие уникальную и полезную информацию, например время последнего посещения устройства. Также следует проанализировать все найденные несоответствия. Это могут быть устройства, которых на самом деле нет в сети, несанкционированные устройства, странное сетевое поведение или соединения. Если вы обнаружите, что ваши сетевые сканеры не смогли проникнуть в какие-то части подсети из-за правил IP-адресов или работы системы предотвращения вторжений (intrusion prevention system, IPS), рассмотрите возможность изменения настроек, чтобы можно было выполнить более глубокое и всестороннее сканирование.

Это могут быть устройства, которых на самом деле нет в сети, несанкционированные устройства, странное сетевое поведение или соединения. Если вы обнаружите, что ваши сетевые сканеры не смогли проникнуть в какие-то части подсети из-за правил IP-адресов или работы системы предотвращения вторжений (intrusion prevention system, IPS), рассмотрите возможность изменения настроек, чтобы можно было выполнить более глубокое и всестороннее сканирование.

Рассмотрите различные инструменты для составления карт сети, которые могут автоматически принимать данные SNMP, сканировать сеть и уязвимости, а также позволяют выполнять ручное редактирование и добавление данных. Выбранный вами инструмент должен создавать исчерпывающую, точную и подробную карту сети, отвечающую потребностям заинтересованных сторон. Выберите лучшее решение, которое будет обрабатывать ваши данные и соответствовать вашему бюджету.

Создайте карту и протестируйте ее. Проверьте ее полезность во время совещаний либо инцидентов в сфере безопасности и сбоев/отладки сети. Помогает ли карта решать проблемы и быстрее находить их источник? Проверьте точность карты с помощью трассировки маршрута и выполнения tcpdump через интерфейсы. Чтобы проверить точность с помощью трассировки, нужно провести ее изнутри и снаружи из разных сетевых местоположений и посмотреть, указаны ли на карте точки перехода (маршрутизаторы) и соответствуют ли они структуре сети. Пример трассировки маршрута показан на рис. 1.5.

Помогает ли карта решать проблемы и быстрее находить их источник? Проверьте точность карты с помощью трассировки маршрута и выполнения tcpdump через интерфейсы. Чтобы проверить точность с помощью трассировки, нужно провести ее изнутри и снаружи из разных сетевых местоположений и посмотреть, указаны ли на карте точки перехода (маршрутизаторы) и соответствуют ли они структуре сети. Пример трассировки маршрута показан на рис. 1.5.

Посмотрите, насколько полезна будет ваша карта для красной и синей команд. Соберите отзывы, повторите процесс составления и получите карту лучшего качества за меньшее время.

УПРАЖНЕНИЕ ПО ТЕОРИИ ЗАМКА

Рассмотрим сценарий, в котором вы — правитель средневекового замка, у вас есть ценная информация, сокровища и люди. Вам стало известно, что ниндзя тщательно нанесли на карту ваш замок и его окрестности, но при этом неясно, выбрали вас в качестве цели или это просто пассивная разведка. Вы не знаете, как выглядит карта и насколько она детализирована.У вас же есть лишь архитектурный план замка, который использовался во время его возведения и был разработан для строителей, а не для других пользователей, к тому же с тех пор устарел.

Что может быть отражено на карте ниндзя, чего нет на вашей карте? Что ниндзя знает о вашем замке, чего не знаете вы, и как эту информацию можно применить для проникновения в него? Кому в замке был бы полезен доступ к карте ниндзя? Кому вы доверили бы нанести на карту свой замок так же, как это делали ниндзя, чтобы увидеть то, что увидели они?

Рекомендуемые меры безопасности и предосторожности

Все рекомендации, если это возможно, здесь и далее сопровождаются мерами безопасности из стандарта NIST 800-53.

1. Распределите обязанности по документированию карты сети. Внедрите политики и процедуры для координации обновлений карты между командами. (Разделы CM-1. Политика и процедуры управления конфигурацией; CM-3. Контроль изменений конфигурации | Представитель службы безопасности; CM-9. План управления конфигурацией.)

План управления конфигурацией.)

2. Чтобы было с чего начать, документируйте конфигурацию топологии сети, архитектуры, логическое размещение и информационные системы. (CM-2. Базовая конфигурация.)

3. Добавьте идентификацию дефектов, например неточностей карты, и процедуру устранения, допустим, уязвимостей, сетевой архитектуры, в процесс составления карты. (SI-2. Устранение дефектов.)

Резюме

В этой главе мы рассмотрели цели создания карт синоби, стандарты этого процесса и методы картографирования, а также привели обзор современных практик и технологий картографирования сетей. Беседы о важности сетевых карт, о том, как создавать хорошие карты и как злоумышленники собирают информацию о вашей системе, возможно, подогрели ваше воображение и вы хотите найти больше источников данных или методов, которые можно было бы использовать для построения карты своей и любой другой сети.

В следующей главе мы попробуем задействовать карту сети в качестве диаграммы потока данных (data flow diagram, DFD) для моделирования угроз. Это означает, что вы определите в своей сети области, в которых злоумышленник может провести атаку или обойти защиту. Я расскажу о новой защитной технике ниндзя, которую можно использовать для защиты слабых мест в вашей сети.

Это означает, что вы определите в своей сети области, в которых злоумышленник может провести атаку или обойти защиту. Я расскажу о новой защитной технике ниндзя, которую можно использовать для защиты слабых мест в вашей сети.

Об авторе

Бен Маккарти — бывший разработчик из АНБ. Один из самых квалифицированных специалистов по кибервойне, служивших на сетевом фронте. Бен успел поработать хакером, специалистом по отработке инцидентов, охотником за угрозами, аналитиком вредоносных программ, инженером по сетевой безопасности, аудитором соответствия, специалистом по анализу угроз и специалистом по развитию. Ему принадлежат несколько патентов и сертификатов в сфере безопасности. В настоящее время занимается исследованием квантовой безопасности в Вашингтоне.

О научном редакторе

Ари Шлосс начал свою карьеру в Министерстве национальной безопасности США. Имеет степень магистра в области ИБ и MBA. В настоящее время работает инженером по безопасности на оборонную компанию в Мэриленде.

В настоящее время работает инженером по безопасности на оборонную компанию в Мэриленде.

Более подробно с книгой можно ознакомиться на сайте издательства:

» Оглавление

» Отрывок

По факту оплаты бумажной версии книги на e-mail высылается электронная книга.

Для Хаброжителей скидка 25% по купону — Ниндзя

Ещё один ниндзя подкрался к моему детству: Обзор Cyber Shadow

Обзор 33

Еще один ниндзя подкрался к моему детству

Авторы: KOZIK

Редактура: Денис Королев (SkyerIst)

Дата: 08.02.2021 10:03

13 11 8 популярные эмоции статьи

Платформы:

SWITCH PS4 ONE PC

Разработчик:

Mecha Studios

Издатель:

Yacht Club Games

Жанры:

action platformer

У Yacht Club Games есть особый талант. Это один из немногих так называемых “продавцов ностальгии”, кто действительно чувствует тот самый нерв, отделяющий понятия “паразитирование” и “дань уважения”. Shovel Knight выглядит, звучит и играется как концентрат всего самого лучшего и лампового из эпохи 8 бит. Такая идеальная игра с NES, какой мы помним эту эпоху, но без всего раздражающего. Ибо мозг, как известно, стремится помнить только лучшее.

Это один из немногих так называемых “продавцов ностальгии”, кто действительно чувствует тот самый нерв, отделяющий понятия “паразитирование” и “дань уважения”. Shovel Knight выглядит, звучит и играется как концентрат всего самого лучшего и лампового из эпохи 8 бит. Такая идеальная игра с NES, какой мы помним эту эпоху, но без всего раздражающего. Ибо мозг, как известно, стремится помнить только лучшее.

В случае с Cyber Shadow студия выступила лишь издателем, в то время как разработкой более 10 лет занимался геймдизайнер-одиночка Арне Хунцикер (Aarne Hunziker). Удивительным образом проект органично вписывается в ту же категорию, что и «Лопатный Рыцарь», разве что вдохновлен он немного другими тайтлами.

8-битный ниндзя в темно-синем костюме резво скачет по платформам и рассекает недругов мечом… Уши Рю Хаябусы торчат буквально из каждого пикселя. Тут точно так же раз за разом какая-то мелкая дрянь, летающая по совершенно издевательской траектории, норовит ужалить вас прямо в прыжке через очередную пропасть, вырвать из глотки пару крепких словесных конструкций и отправить к весьма неблизкому чекпоинту. Почти та же раскладка, когда бросок сюрикена требует зажимать “вверх” и удар. Тот же неумолимый хардкор, требующий с ювелирной точностью совмещать платформинг и нарезку всякой приставучей нечисти. В отличие от недавней The Messenger, тоже вдохновленной злоключениями Хаябусы, детище Mechanical Head Studios обладает куда более серьезным лицом. История о киберниндзя по прозвищу Тень едва ли тянет на оригинальность, но рассказана довольно занимательно и не позволяет себе откровенной клоунады и проломов четвертой стены.

Почти та же раскладка, когда бросок сюрикена требует зажимать “вверх” и удар. Тот же неумолимый хардкор, требующий с ювелирной точностью совмещать платформинг и нарезку всякой приставучей нечисти. В отличие от недавней The Messenger, тоже вдохновленной злоключениями Хаябусы, детище Mechanical Head Studios обладает куда более серьезным лицом. История о киберниндзя по прозвищу Тень едва ли тянет на оригинальность, но рассказана довольно занимательно и не позволяет себе откровенной клоунады и проломов четвертой стены.

Впрочем, куда чаще при прохождении Cyber Shadow мне вспоминался Shatterhand, другой хит NES, который большинство обладателей Dendy так и не прошли из-за бага, застряв в бесконечном цикле сражений с ниндзя в лифте. Здесь тоже есть удивительно похожий лифт на том же втором уровне. И подозрительно знакомый антураж! Мрачные киберпанк-декорации, роботизированные противники, разрушенные мегаполисы и разного рода заводы. Словно мир будущего из «Терминатора«, доведенный до абсурдного гротеска. Да и динамичные MIDI-мелодии перекликаются.

Да и динамичные MIDI-мелодии перекликаются.

Перед прохождением я бы настоятельно рекомендовал выставить в настройках ЭЛТ-фильтр и эффект плохой проводки. Именно в таком виде многие проходили множество шедевров 8-битной эпохи. Задники с соответствующими настройками ощущаются более детализированными, а картинка приобретает теплый винтажный оттенок. Странно, что по умолчанию они отключены. Еще от Shatterhand игре досталась механика дронов-помощников, которые здорово упрощают многие участки, но ломаются от трех пропущенных атак по герою.

Cyber Shadow по структуре куда больше тяготеет к олдскульным линейным боевым платформерам, нежели к метроидваниям. Формально вы можете вернуться на любой пройденный уровень через телепорт, подчистить немногочисленные секреты и поколотить секретных мини-боссов, слегка усилив здоровье и местный аналог маны. Однако на этом элементы метроидвании заканчиваются, игра в большей степени является полосой препятствий из 10 линейных уровней с безупречно выверенным темпом, балансом и динамикой.

В Cyber Shadow нет ни одной оригинальной идеи, но основную программу игра выполняет с должным прилежанием и любовью к классике.

Тень по ходу сюжета обретает новые умения, от описания которых можно схватить передозировку банальностью. Но в этом отчасти и кроется шарм Cyber Shadow, игра намеренно старомодна, не пытается соригинальничать где попало и выпячивать на показ какую-либо фишку.

Она аккуратно мимикрирует под одну из забытых игр детства, отбрасывая все архаичные и раздражающие моменты.

Cyber Shadow не стесняется выдать порцию свирепого «ниндзягайденовского» хардкора, но не позволяет себе старческого маразма предка: летучие мыши за пределами экрана не возрождаются, “продолжения” как в Ninja Gaiden 3 не заканчиваются. Боссы выглядят и звучат олдскульно, но каждый имеет по 2-3 стадии и куда более внушительный мувсет, чем объекты своего подражания. Уровни толково спроектированы, игра регулярно заставляет вас приспосабливаться к новым платформенным препятствиям, особенностям противников и сочетанию этих элементов. Есть грамотно вплетенный стелс-эпизод на фабрике роботов, когда пересечение красных лучей приводит к вою сирен и нескольким секундам форменного “Вьетнама”. Есть динамичная поездка на говорящем байке и взрывной эпизод на мехе. В финале эпичность накаляется, и нас ждет хоть и тысячу раз виденный, но все равно чертовски эмоциональный и сложный подъем на башню под звуки неспешной и сокрушительно красивой 8-битной мелодии. Саундтрек от Энрике Мартина идеально резонирует с каждым эпизодом, позволяя, так сказать, “войти во флоу” при прохождении каждого уровня.

Есть грамотно вплетенный стелс-эпизод на фабрике роботов, когда пересечение красных лучей приводит к вою сирен и нескольким секундам форменного “Вьетнама”. Есть динамичная поездка на говорящем байке и взрывной эпизод на мехе. В финале эпичность накаляется, и нас ждет хоть и тысячу раз виденный, но все равно чертовски эмоциональный и сложный подъем на башню под звуки неспешной и сокрушительно красивой 8-битной мелодии. Саундтрек от Энрике Мартина идеально резонирует с каждым эпизодом, позволяя, так сказать, “войти во флоу” при прохождении каждого уровня.

Хорошо сбалансированный челлендж — основа Cyber Shadow, которую Арне Хунцикер отточил до блеска. Местные внутриигровые достижения, именуемые “подвигами”, позволяют иначе взглянуть на уровни и боссфайты и оценить степень проработки баланса. Добежать до первого босса без единого убийства, сразить одного злобного здоровяка исключительно парированиями, поколотить докучливого летающего гада мечом без дронов и снаряжения, не коснуться воды в битве с морским меха-змеем… нечасто встретишь игры, где за «ачивки» действительно интересно бодаться. Впрочем, даже простое прохождение для многих окажется сущей пыткой.

Впрочем, даже простое прохождение для многих окажется сущей пыткой.

Без обидных промахов, впрочем, не обошлось. В управлении ощущается какая-то необъяснимая вязкость, нажатие бега не всегда срабатывает. Приседания отсутствуют вовсе. Когда на экране творится привычный bullet hell, возможности пригнуться сильно не хватает, но ситуацию несколько сглаживает система парирования, позволяющая отражать снаряды. И да, обязательно отключите в меню активацию бега двойным нажатием крестовины, сэкономите немало нервов при парировании.

Визуальный обзор

Аддиктивный геймплей

Атмосфера — она обволакивает и поглощает

Пацанские темы

Крутые боссы

они везде и они враги

Этот саундтрек хочется заслушать до дыр

Гигантские роботы, опять

Сюжетные клише — что будет дальше ты уже знаешь

Стелс цветет и пахнет

Субтитры для глухонемых

Анальный секс и задротство — мучаться придется долго

Epic от которого рвет задницу

Визуальный обзор базируется на основных признаках игры и

является

дополнением к основному обзору.

- Комментарии

- Форум

Off top forever !

12.04.2023 19:07 от ALF_9010Xbox Series X [Xbox Scarlett]

12.04.2023 18:49 от Дикобраз ГринбергаPlayStation Network [PS Store и PS Plus]

12.04.2023 18:48 от GefusStarfield

12. 04.2023 18:32 от

Xize

04.2023 18:32 от

XizeКто какую музыку слушает?

12.04.2023 18:10 от Mountain View

Для всех, кто периодически роняет ностальгические слезы по временам NES, искренне любит двухмерные Ninja Gaiden и помнит Shatterhand, студия Yacht Club Games в лице одного Арне Хунцикера приготовила роскошный подарок. Это драйвовый линейный боевик, совмещающий сосредоточенный платформинг с яростными боями. В Cyber Shadow нет ни одной оригинальной идеи, но основную программу игра выполняет с должным прилежанием и любовью к классике.

Игра пройдена на:

ONE

Правильные темы: нет

Продолжительность: 8 часов

1-2 злое говно

3-4 не надо

5-6 общепит

8 7-8 в самый раз

9 очень круто

10 шедевр!

Ниндзя — Энциклопедия Всемирной Истории

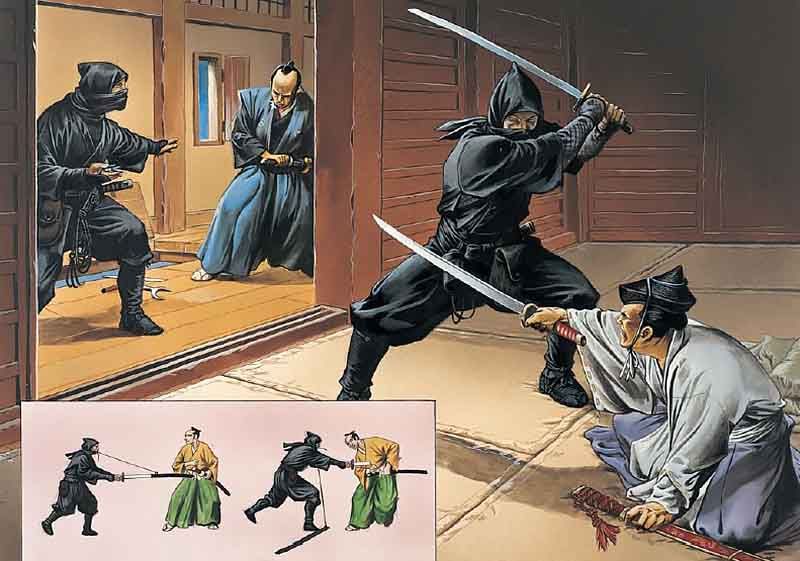

или «искусство ниндзя». Эти спецназовцы умели маскироваться, обманывать и атаковать вражеские позиции и опорные пункты, как правило, ночью, когда они двигались как тени в своей традиционной темной одежде. Ниндзя, работающие с 15 века н.э., из-за их длительного тайного обучения в специализированных школах и таинственной анонимности приобрели, возможно, преувеличенную репутацию фантастических подвигов и игры с оружием, что делает их идеальными персонажами для многих современных комиксов и компьютерных игр.

Эти спецназовцы умели маскироваться, обманывать и атаковать вражеские позиции и опорные пункты, как правило, ночью, когда они двигались как тени в своей традиционной темной одежде. Ниндзя, работающие с 15 века н.э., из-за их длительного тайного обучения в специализированных школах и таинственной анонимности приобрели, возможно, преувеличенную репутацию фантастических подвигов и игры с оружием, что делает их идеальными персонажами для многих современных комиксов и компьютерных игр.Боевые искусства и

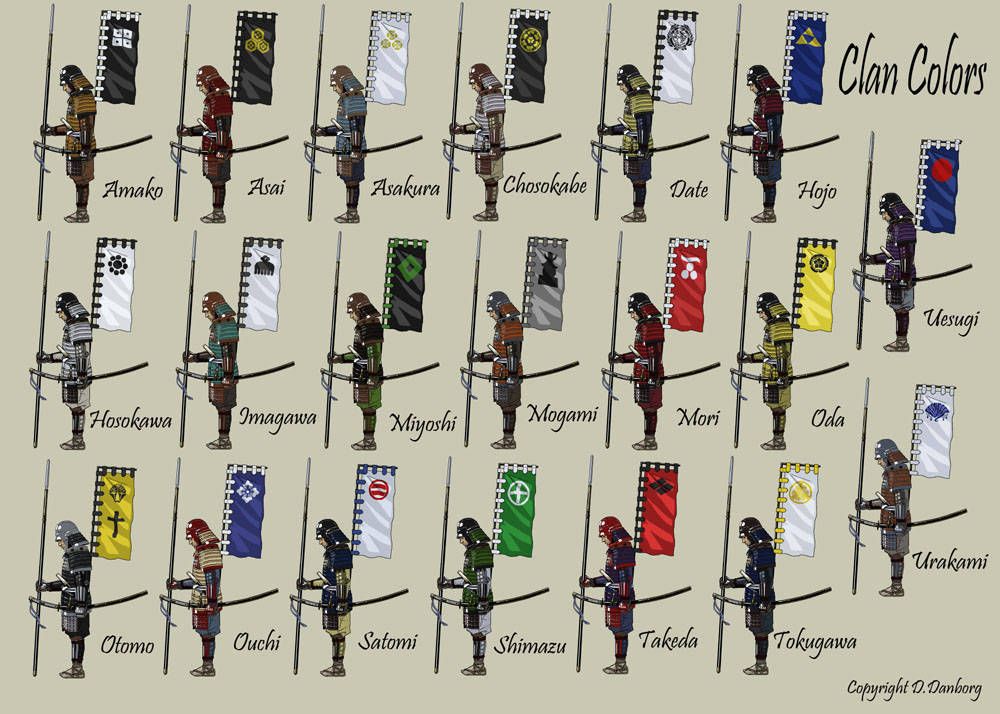

Ниндзюцу В средневековой Японии существовало не менее 18 отдельных боевых искусств ( бугэй или будзюцу ). Помимо более привычных занятий, которые до сих пор практикуются, таких как дзюдо, джиу-джитсу и кендо, были занятия, связанные с верховой ездой и плаванием. Одним из 18 было искусство ниндзя или ниндзюцу, которое развивалось в период Эдо (1603-1868 гг. н.э.). Тем не менее, ниндзя в качестве военного спецназа действовали с 15 века н. э. и периода Воюющих царств (он же Сэнгоку Дзидай, 1467-1568 н.э.), когда межконфессиональные распри, охватившие Японию, требовали разведки, разведки и шпионажа, чтобы установить, кто именно враги были или могут быть в ближайшем будущем.

э. и периода Воюющих царств (он же Сэнгоку Дзидай, 1467-1568 н.э.), когда межконфессиональные распри, охватившие Японию, требовали разведки, разведки и шпионажа, чтобы установить, кто именно враги были или могут быть в ближайшем будущем.

Удалить рекламу

Реклама

У ниндзя было две основные роли: убийца и шпион для сбора информации.

Таким образом, у ниндзя было две основные роли: убийца и шпион, собирающий информацию о передвижениях и планах врага. Для обоих они использовали маскировку и научились искусству обмана. Настоящая личность успешных ниндзя, конечно же, скрывалась, чтобы обеспечить их собственную безопасность и постоянную полезность в будущих операциях. Ниндзя также использовались в качестве передовых разведчиков и, как правило, вызывали как можно больше нарушений в тылу врага во время ночных рейдов коммандос.

YouTube Следите за нами на YouTube! Помимо организованных банд ниндзя, было много ниндзя-фрилансеров, которые предлагали свои услуги тому, кто больше заплатит, в неспокойные времена Японии 15-го и 16-го веков нашей эры. Коварные лидеры иногда использовали ниндзя для проникновения в банды ниндзя противника. Чтобы убедиться, что ниндзя в группе были теми, кем они должны быть, пароли использовались случайным образом. Предполагалось, что ниндзя встанет всякий раз, когда услышит пароль, и таким образом любой, кто останется сидеть, будет разоблачен.

Коварные лидеры иногда использовали ниндзя для проникновения в банды ниндзя противника. Чтобы убедиться, что ниндзя в группе были теми, кем они должны быть, пароли использовались случайным образом. Предполагалось, что ниндзя встанет всякий раз, когда услышит пароль, и таким образом любой, кто останется сидеть, будет разоблачен.

Удалить рекламу

Реклама

Ниндзя Сюрикен

Калиостро (CC BY-SA)

Тактика уловок, засад и обмана, а также использование ими метательного оружия означала, что ниндзя не пользовались той высокой репутацией, которую воины-самураи, возможно, не совсем справедливо, приобрели за свою рыцарственность и отвагу. К периоду Эдо и миру, последовавшему за господством Токугава в Японии, ниндзя больше не требовались в таком количестве, и поэтому формальное боевое искусство ниндзюцу разработан для продолжения своих традиций. Иллюстрированные руководства были написаны как руководства для потенциальных практиков, самым известным из которых является Bansen shukai , составленный Фудзибаяси Самудзи в 1676 году нашей эры.

Обучение

Самый ранний подход к обучению ниндзя применялся отдельными семьями воинов-самураев, которые передавали свои навыки от отца или мастера ( сенсей ) сыну. Они стали известными семьями ниндзя и объясняют, почему в некоторых местах установились давние традиции производства специализированных воинов. Будущий ниндзя с детства учился ездить верхом, плавать и обращаться с оружием всех видов. С 15 века н.э. ниндзя обучались в специальных лагерях, в которые могли входить целые деревни. Некоторые школы стали особенно известными, например, школы Ига и Кога. Поскольку лидеры не хотели, чтобы соперники копировали их тактику, все обучение проводилось устно, чтобы письменные отчеты не попали в чужие руки.

История любви?

Подпишитесь на нашу бесплатную еженедельную рассылку по электронной почте!

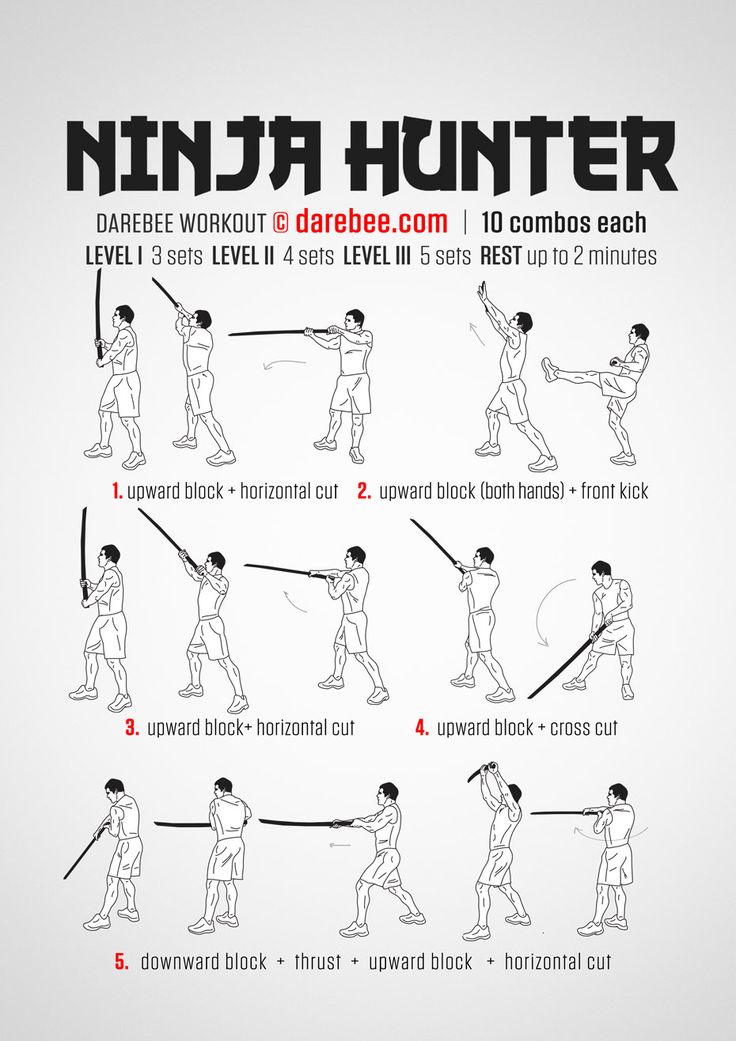

Ниндзя обучали быть физически крепким и ловким; прыжки с высоты, через рвы и другие препятствия были особенно полезным навыком и, вероятно, являются источником легенд о летающих ниндзя. Кроме того, они также были обучены работать в командах, похожих на акробатов, чтобы они могли использовать друг друга для достижения больших высот. Ниндзя также могли с точностью бросать крюки, взбираться вверх и вниз по веревкам и складным лестницам и проникать в места, закрытые для менее опытных оперативников. Ниндзя могли делать глазки, используя карманные складные пилы и инструменты для выдалбливания. Они могли помешать преследователям, бросив makibishi (иглы — металлические скопления точек). Ниндзя обучали таким полезным навыкам, как маскировка в различных местностях, навыкам выживания, чтобы жить за счет страны, как читать топографию и карты, понимать признаки изменений погоды, использовать взрывчатку, надежно связывать пленников, смешивать яды, уничтожать здания огнем. , а на случай, если с заданием что-то пошло не так, искусство побега и медицина.

Кроме того, они также были обучены работать в командах, похожих на акробатов, чтобы они могли использовать друг друга для достижения больших высот. Ниндзя также могли с точностью бросать крюки, взбираться вверх и вниз по веревкам и складным лестницам и проникать в места, закрытые для менее опытных оперативников. Ниндзя могли делать глазки, используя карманные складные пилы и инструменты для выдалбливания. Они могли помешать преследователям, бросив makibishi (иглы — металлические скопления точек). Ниндзя обучали таким полезным навыкам, как маскировка в различных местностях, навыкам выживания, чтобы жить за счет страны, как читать топографию и карты, понимать признаки изменений погоды, использовать взрывчатку, надежно связывать пленников, смешивать яды, уничтожать здания огнем. , а на случай, если с заданием что-то пошло не так, искусство побега и медицина.

Ниндзя Хокоде

Wallslide (CC BY)

Костюм ниндзя

Хотя средневековые тексты не описывают в деталях одежду ниндзя, наиболее распространенное изображение в японском искусстве начала 19 века н. э. изображает их полностью одетыми в черное. Казалось бы, это наиболее очевидный выбор цвета, потому что большая часть их работы выполнялась ночью. В японском исполнительском искусстве также принято, что персонаж носит черное, чтобы показать зрителям, что он или она невидимы. Тем не менее, ниндзя иногда носили кольчуги или доспехи из металлических пластин, пришитых к ткани, и, поскольку они должны были сливаться с окружающей средой, они иногда носили камуфляж, маскировку (например, под нищих, монахов или бродячих музыкантов) и даже костюмы. своих врагов, когда это необходимо. Классический костюм ниндзя состоит из брюк, гетр, куртки, ремня, головного убора и лицевого щитка, выполненных из мягкого материала, не сковывающего движений и не имеющего болтающихся частей, за которые можно было бы за что-нибудь зацепиться. Носили мягкую обувь, больше похожую на носки ( таби ) с отделенным от остальных пальцев большим пальцем и усиленной подошвой; Поверх них можно надеть простые сандалии с веревочным узлом ( waraji ), чтобы обеспечить лучшее сцепление при лазании.

э. изображает их полностью одетыми в черное. Казалось бы, это наиболее очевидный выбор цвета, потому что большая часть их работы выполнялась ночью. В японском исполнительском искусстве также принято, что персонаж носит черное, чтобы показать зрителям, что он или она невидимы. Тем не менее, ниндзя иногда носили кольчуги или доспехи из металлических пластин, пришитых к ткани, и, поскольку они должны были сливаться с окружающей средой, они иногда носили камуфляж, маскировку (например, под нищих, монахов или бродячих музыкантов) и даже костюмы. своих врагов, когда это необходимо. Классический костюм ниндзя состоит из брюк, гетр, куртки, ремня, головного убора и лицевого щитка, выполненных из мягкого материала, не сковывающего движений и не имеющего болтающихся частей, за которые можно было бы за что-нибудь зацепиться. Носили мягкую обувь, больше похожую на носки ( таби ) с отделенным от остальных пальцев большим пальцем и усиленной подошвой; Поверх них можно надеть простые сандалии с веревочным узлом ( waraji ), чтобы обеспечить лучшее сцепление при лазании.

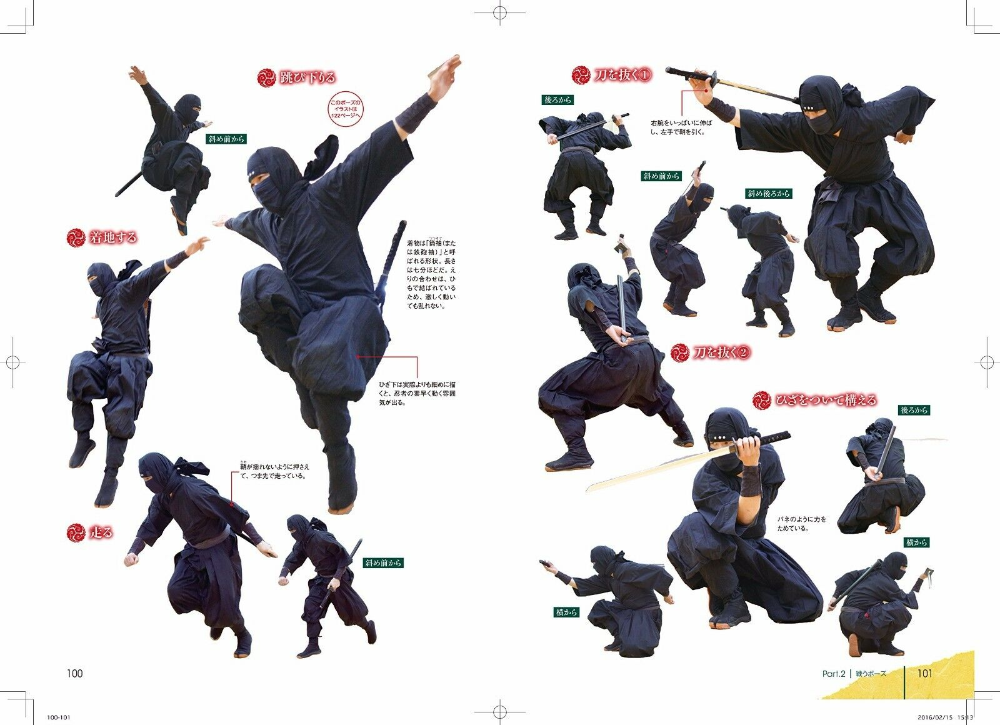

Чтобы не сковывать движений, ниндзя обычно носил меч не на поясе, а по диагонали через спину.

Оружие ниндзя

Основным оружием ниндзя был его меч или катана , возможно, немного короче и менее изогнутая, чем у других воинов, поскольку ниндзя мог оказаться в ограниченном пространстве, например, в узком коридоре замка. Чтобы не сковывать движений, ниндзя обычно носил меч не на поясе, а по диагонали через спину. Защита рукоятки ( tsuba ) было полезно, потому что, если прислонить меч к стене, его можно было использовать как ступеньку, и, просунув ногу через обычный шнур ножен, меч можно было поднять вверх и не оставить позади.

Удалить рекламу

Реклама

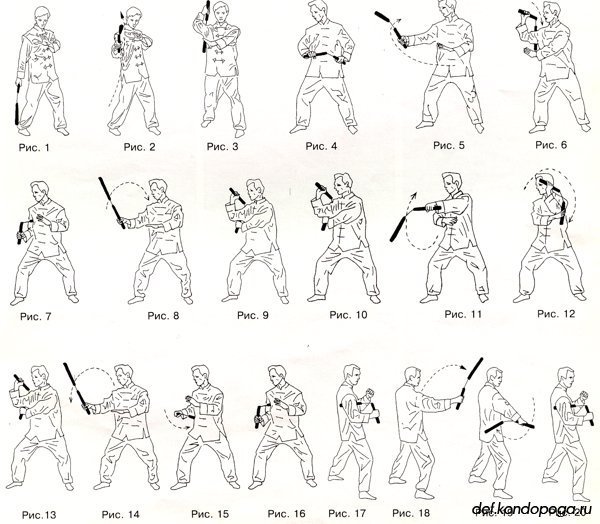

Помимо того, что ниндзя умели использовать более обычное оружие японской войны — меч, копье, алебарду и лук — у ниндзя было свое особое и узкоспециализированное оружие. Метательные ножи были обычным оружием в средневековой Японии и варьировались от кинжалов до изогнутых лезвий, но чаще всего с ниндзя ассоциируется многолезвийная стальная метательная звезда или 9. 0005 сюрикен . Типичный сюрикен был 20 см в диаметре и имел как минимум четыре точки, что делало его полезным, легким оружием, не мешающим движению. Были даже школы ниндзя, которые специализировались на использовании метательных звезд, например, в регионах Сендай, Айдзу и Мито.

0005 сюрикен . Типичный сюрикен был 20 см в диаметре и имел как минимум четыре точки, что делало его полезным, легким оружием, не мешающим движению. Были даже школы ниндзя, которые специализировались на использовании метательных звезд, например, в регионах Сендай, Айдзу и Мито.

Ниндзя Кусаригама

Samuraiantiqueworld (CC BY-NC-SA)

Ниндзя были особенно связаны с кусаригама или серпом в форме полумесяца. Лезвие серпа прикреплялось к деревянному шесту с цепью длиной 2-3 метра (6,5-10 футов) с грузом на другом конце. Версия ниндзя, shinobigama , имел гораздо более короткое древко и лезвие меньшего размера, чем обычно, которое хранилось в ножнах, когда не использовалось. Ниндзя держал конец цепи и размахивал им так, чтобы он мог повредить оружие своего противника, выбить его из рук или сбить его с ног цепью.

Другим специализированным оружием были маленькие металлические булавки ( фумибари или фукумибари ), которые ниндзя помещали в рот и плевали врагу, целясь ему в глаза. Некоторые из наиболее персонализированных видов оружия включали металлические кастеты ( tekagi ) и ручные когти ( hokode ), которые также могут пригодиться для лазания.

Некоторые из наиболее персонализированных видов оружия включали металлические кастеты ( tekagi ) и ручные когти ( hokode ), которые также могут пригодиться для лазания.

Удалить рекламу

Реклама

Бомбы, используемые ниндзя, были двух основных типов: в бумажном или плетеном корпусе, который при поджигании мог выделять дым или ядовитый газ, и в твердом корпусе с железным или керамическим покрытием. Оба типа использовали порох и могли включать шрапнель; оба были также достаточно малы, чтобы их можно было использовать в качестве ручных гранат. Их зажигали с помощью шнуровых предохранителей и трутового ящика, который обычно покрывали лаком, чтобы сделать его водонепроницаемым.

Когда у них не было оружия, ниндзя могли прибегнуть к своим грозным навыкам боевых искусств, таким как айкидо, которое использует инерцию противника, чтобы бросить его и вывести из строя, оказывая давление на ключевые слабые места, такие как запястья и локти. И они научились кендо с использованием бамбукового меча (хотя в древней Японии он чаще имел металлическое лезвие), так что даже деревянный шест мог стать смертоносным оружием в умелых руках ниндзя.

И они научились кендо с использованием бамбукового меча (хотя в древней Японии он чаще имел металлическое лезвие), так что даже деревянный шест мог стать смертоносным оружием в умелых руках ниндзя.

Наследие

В мифах и легендах, которые были написаны о ниндзя со времен средневековья, эти высококвалифицированные профессионалы часто наделены экстраординарными, даже сверхчеловеческими способностями. Некоторые писатели считали, что ниндзя могут летать или превращаться в таких существ, как пауки и крысы — примечательно, что эти виды вредителей восхищали своей ловкостью, но никем не любили. Им приписывали и другие невероятные подвиги, которые варьировались от извлечения подушки из-под спящего врага или убийства военачальника снизу, пока он сидел на унитазе. Эти истории, вероятно, являются преувеличением, но это правда, что многие осторожные военачальники защищали себя от любого потенциального убийцы, снабжая свои замки устройствами против ниндзя, такими как ужасно скрипящие половицы, запутанная планировка, вращающиеся стены и скрытые люки.

Удалить рекламу

Реклама

Ниндзяостаются популярным элементом персонажей в фильмах, комиксах и компьютерных играх в Японии, а боевое искусство ниндзюцу практикуется до сих пор. Есть также много музеев, полностью посвященных истории ниндзя, особенно, конечно же, в Японии, и главным из них является замок Ига-Уэно в префектуре Миэ, один из родовых поместий воинов-ниндзя.

Редакционный обзор Перед публикацией эта статья прошла проверку на точность, надежность и соответствие академическим стандартам.

История ниндзя

Немногие аспекты японской истории захватили воображение и очарование мировой аудитории так сильно, как история ниндзя. Выпущенный в 1967 году в кинотеатрах фильм о Джеймсе Бонде «Живешь только дважды», основанный на популярном одноименном романе Яна Флеминга, внедрил идею ниндзя в популярную западную культуру, где она и осталась с тех пор.

Появляясь в бесчисленных фильмах, видеоиграх и, возможно, наиболее печально известной как популярная анимация, включая четырех рептилий, названных в честь итальянских художников эпохи Возрождения, кажется, что ниндзя смогли сохранить высокий уровень глобального интереса в течение ряда лет, но насколько точны соответствуют ли эти изображения тому, что известно о настоящих ниндзя?

Не хотелось бы вам об этом говорить, но чаще всего они совсем не точны. В этой статье мы рассмотрим некоторые общепринятые представления о настоящих ниндзя, основанные на исторических свидетельствах, и сравним их со стереотипами и неправильными представлениями в популярной культуре. Мы также выделим некоторые исторические достопримечательности ниндзя в городе Ига и его окрестностях, которые люди, которые ищут действительно аутентичный опыт ниндзя, могут посетить и по сей день.

В этой статье мы рассмотрим некоторые общепринятые представления о настоящих ниндзя, основанные на исторических свидетельствах, и сравним их со стереотипами и неправильными представлениями в популярной культуре. Мы также выделим некоторые исторические достопримечательности ниндзя в городе Ига и его окрестностях, которые люди, которые ищут действительно аутентичный опыт ниндзя, могут посетить и по сей день.

Первое, что нам, вероятно, нужно убрать с дороги, это то, что они не катались на скейтбордах, не ели пиццу и не кричали ковабунга, во что, как ни трудно в это поверить, боюсь, что вы просто собираетесь поверить нам на слово.

ИСТОРИЯ НИНДЗЯ

Многое из того, что известно сегодня о реальной деятельности ниндзя, взято из сохранившихся свитков периода Сэнгоку (1467 — 1600). Историки находили упоминания о деятельности ниндзя уже в 12 веке, а также во время Нанбукутё (1336-1392) и Онинских войн (1467-1477), однако только в период Сэнгоку их использование стало более широко известным, с появлением из двух основных соседних кланов ниндзя; Ига и Кога.

КЛАНЫ ИГА И КОГА

Считается, что до создания кланов ниндзя Ига и Кога ниндзя часто были простолюдинами низшего сословия, практически не имевшими формальной подготовки, которых нанимали могущественные самураи в качестве наемников для выполнения задач, которые считались слишком бесчестными для них. делать сами.

Провинция Ига и соседняя деревня Кога прочно зарекомендовали себя как центры обучения искусству «ниндзюцу», выпуская профессиональных ниндзя, специально обученных для выполнения задач, которые они должны были выполнять.

Широко распространено мнение, что несколько факторов сыграли роль в превращении провинции Ига в японский центр обучения ниндзя, в том числе: доступ, позволяющий местным школам ниндзя работать и развиваться тайно.

Чтобы получить представление о местности в этом районе, мы настоятельно рекомендуем посетить перевал Отоги Тоугэ. Этот проход соединяет Нишияму города Ига с Тарао в Коге и считается местом огромной исторической важности, поскольку Токугава Иэясу предположительно проходил через него с помощником ниндзя Ига и Кога, включая Хаттори Ханзо (упоминается в «Убить Билла» Квентина Тарантино).

Политический состав района

Поскольку этот район был очень сельским, не было истории о том, чтобы военачальники проявляли к нему большой интерес. Это привело к тому, что Ига и Кога выросли как независимые сообщества, которым необходимо сосредоточиться на защите себя по своему усмотрению.

Интересно, что в японском фольклоре также упоминается место, которое, по мнению многих, является настоящим рождением ниндзя. Средневековая военная хроника Тайхэйки, «Хроника Великого мира», подробно описывает войну, которую знатная семья Фудзивара вел против императорского двора в период Хэйан (79 г.4 — 1185). Говорят, что Фудзивара Тиката призвал четырех «Они» (демонов), чтобы помочь своему делу, а также проникнуть в имперскую армию и причинить ей страдания, причем многие полагали, что на самом деле это были первые ниндзя.

Самое интересное в этой истории то, что руины замка Фудзивара все еще существуют, и каждый, кто достаточно любопытен, может посетить их.

Руины замка Фудзивара Отсылки к кланам Ига и Кога время от времени появляются в западной культуре, фактически любой, кто играл в невероятно популярную видеоигру «Zelda Breath of the Wild», может узнать имена от вездесущего ниндзя «Йига». клана и их лидера «Мастер Кога», и, честно говоря, фото выше выглядит так, как будто оно было сделано прямо из игры!

клана и их лидера «Мастер Кога», и, честно говоря, фото выше выглядит так, как будто оно было сделано прямо из игры!

СЛОВО «НИНДЗЯ»

Вопреки распространенному мнению, слово «ниндзя» не использовалось широко в то время, когда ниндзя действительно были активны. Считается, что наиболее часто используемым именем для тех, кто занимается деятельностью ниндзя, было «Шиноби но моно», сокращенное до «Шиноби», недавно признанное в западной культуре благодаря одноименной франшизе видеоигр. Термин «ниндзя» — это другое прочтение тех же китайских иероглифов (忍者), что переводится как «Тот, кто настойчив».

Имеются данные о нескольких других именах, использовавшихся для обращения к ниндзя в период Сэнгоку, одно из которых — «Ига моно», буквально «Тот, кто из Иги».

ИСКУССТВО НИНДЗЮЦУ

Вопреки распространенному мнению, ниндзюцу не было боевым искусством. Согласно Музею ниндзя Игарю: «Человек, использующий ниндзюцу, — ниндзя. Ниндзюцу — это не боевое искусство. Ниндзюцу — это самостоятельное искусство ведения войны, которое развивалось в основном в районах Ига в префектуре Миэ и Кока в префектуре Сига в Японии»9.0009

Ниндзюцу — это самостоятельное искусство ведения войны, которое развивалось в основном в районах Ига в префектуре Миэ и Кока в префектуре Сига в Японии»9.0009

Ниндзюцу, казалось, было сосредоточено в первую очередь на шпионаже и скрытности, и хотя общепризнано, что обучение боевым искусствам было его компонентом, оно ни в коем случае не было его целью. Ниндзюцу обучало ниндзя в таких областях, как проникновение, взлом кода, распространение дезинформации и саботаж.

В трех основных оригинальных текстах ниндзя, которые существуют до сих пор (Бансеншукай, Нинпидэн и Шонинки). Нет упоминания о рукопашном бою, а это означает, что любые современные школы боевых искусств «ниндзюцу» не связаны достоверно с какими-либо практиками или техниками, фактически используемыми ниндзя. Другое популярное заблуждение состоит в том, что все ниндзя были обучены убийцам.

ДУХОВНОСТЬ НИНДЗЯ

Горы, окружающие провинцию Ига, считались священным местом в буддийской религии. По сей день в местных деревнях до сих пор сохранились статуи Будды периода Хэйан, подтверждая, что когда-то там преобладал тантрический буддизм буддийской секты Тендай.

Две самые известные семьи ниндзя из Ига — это кланы Фудзибаяси и Хаттори, каждая из которых исповедовала синтоизм и поклонялась в святилищах, действующих и сегодня.

Клан Фудзибаяси молится в храме Тэдзикара-дзиндзя. Фудзибаяси Нагато, лидер ниндзя Ига в 16 веке, был особенно хорошо знаком с огненными практиками, которые ежегодно отмечаются фестивалем фейерверков в храме.

Святилище Тэдзикара-дзиндзяСвятилище Тэдзикара-дзиндзя

Клан Хаттори, которому приписывают создание ниндзюцу, был связан со святилищем Аэкуни, где, как говорят, они организовали тайный фестиваль «Курондо мацури», члены которого должны были присутствовать на вся черная одежда.

Храм Тэдзикара-дзиндзяОРУЖИЕ И УНИФОРМА

Свободные черные комбинезоны и маски, извините, как вы уже догадались, тоже не слишком точны. Цель ниндзя заключалась в том, чтобы их не заметили, что наводит ученых на мысль, что они часто изображали из себя фермеров, священников и торговцев.