ОСН | это… Что такое ОСН?

ТолкованиеПеревод

- ОСН

ОСН

[средства] оперативно-стратегического назначения

Источник: http://nuclearno.ru/textml.asp?8920

осн

отделение снабжения

- ООН

- ОСН

отряд особого назначения

- ООН

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

- ОСН

Словарь: Словарь сокращений и аббревиатур армии и спецслужб.

ОСН

отдел стандартизации и нормализации

- ОСН

- спецотряд

отряд специального назначения

милиции

ОСН

отдел стандартов и норм

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ОСН

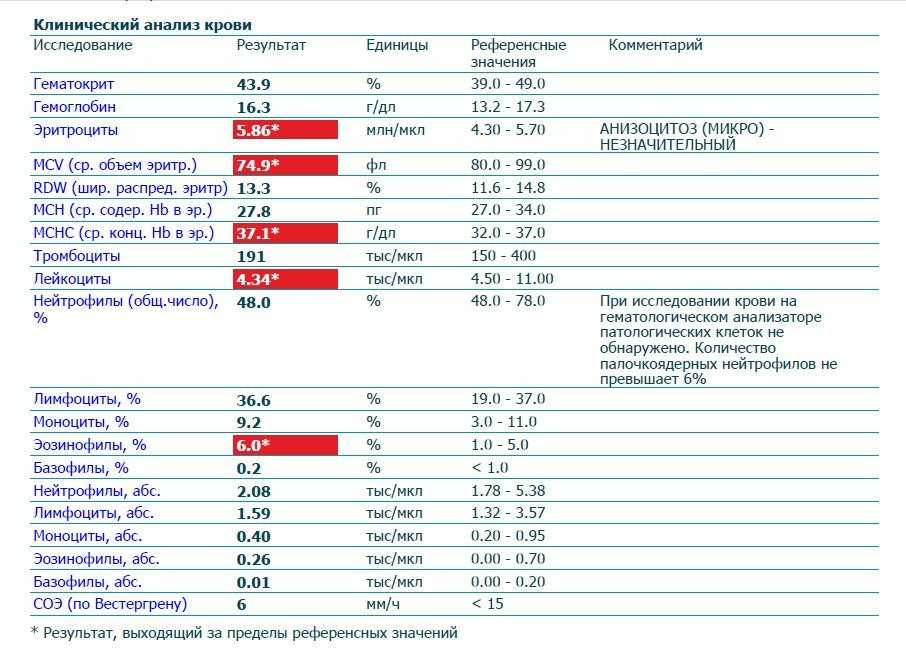

острая сердечная недостаточность

мед.

ОсН

особого назначения

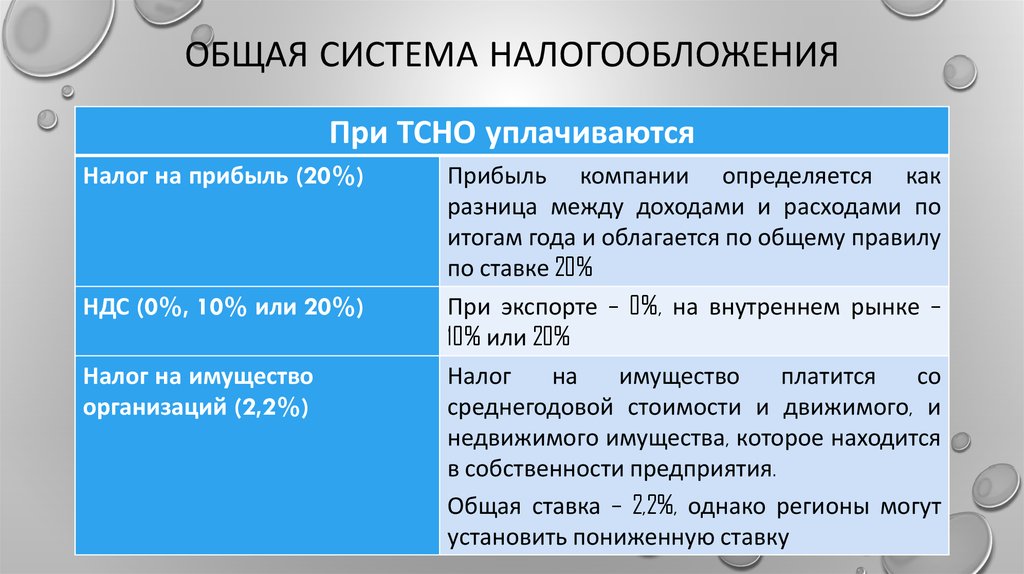

ОСНосновная система налогообложения

фин.

ОСН

Общественный совет по нравственности

с 2009

Беларусь, организация

Источник: http://www.interfax.ru/society/news.asp?id=124832

- ОСНО

- ОСН

общая система налогообложения

- ОСНО

Источник: http://www.glavbyh.ru/forumdisplay.php?f=11

ОСН

обратная связь по напряжению

связь

ОСН

Общественный совет Ногинска

организация

Источник: http://www.iamik.ru/?op=full&what=content&ident=26230

ОСН

оплата социальной нормы

площади жилья

Источник: http://www.

courier.sarov.ru/13/txt/2003/11.htm

courier.sarov.ru/13/txt/2003/11.htm

Словарь сокращений и аббревиатур. Академик. 2015.

Игры ⚽ Поможем написать реферат

- ОПН

- жил.-ком.

Полезное

Единственный отряд спецназа МВД обеспечивает работу оперативников

Свежий номер

РГ-Неделя

Родина

Тематические приложения

Союз

Свежий номер

Власть

01.12.2019 20:35

Поделиться

Аркадий Колыбалов,Михаил Фалалеев

Мало кто знает, но в МВД России все-таки остался свой спецназ. Напомним, что практически все подразделения специального назначения министерства, включая ОМОН, СОБР и легендарные «краповые береты», были переданы в Росгвардию. На высшем государственном уровне было принято решение, что полиция должна вести оперативную разработку, а силовую поддержку должна осуществлять Росгвардия. В принципе, во взаимодействии оперативников и спецназовцев мало что изменилось. За исключением некоторого увеличения времени согласования. Все-таки разные ведомства — приходится чуть дольше договариваться и объяснятся.

За исключением некоторого увеличения времени согласования. Все-таки разные ведомства — приходится чуть дольше договариваться и объяснятся.

Но с «Громом» получилось иначе. Изначально этот спецназ был приписан к госнаркоконтролю. Потом, когда наркоконтроль передали в МВД, он, соответственно, вошел в состав этого ведомства. А затем — новое переформирование: часть бойцов ушли в Росгвардию, часть, что называется, зависли в воздухе. И не потому, что не прошли аттестацию, не соответствуют каким-то требованиям и параметрам — там все соответствуют. Просто не хватило штатных «клеточек». Полный комплект, больше не нужно.

Впрочем, у высоких руководителей хватило мудрости, и элитных офицеров — а многие из них еще из СОБРа, прошли Чечню и другие «горячие точки», — не уволили «по сокращению». А оставили в том же главке наркоконтроля. Сам «Гром» был образован 3 декабря, а наркоконтроль — 6-го. И теперь бойцы «Грома» обеспечивают оперативное и силовое, так сказать, сопровождение не только сотрудникам главка, но и коллегам из угрозыска, экономической безопасности, всем, кому это понадобится.

Командир отряда специального назначения «Гром» ГУ МВД России по Москве полковник полиции Борис Шатнов рассказал, что его подчиненные, по сути, универсальные специалисты. Они умеют все — обездвижить и взять живым и даже почти невредимым вооруженного террориста или «просто» уголовника, захватить в целостности нарколабораторию, подготовленную к самоликвидации, обезвредить взрывное устройство и, главное, освободить заложников. А наркодельцы захваты заложников практикуют.

Кстати, бойцы «Грома» продемонстрировали свои навыки на тренировке на полигоне в подмосковной Ивантеевке. Действительно, эти парни стреляют из всего, что стреляет, за минуту взбираются на любой этаж по внешней стене, а подобраться с крыши к любому окну по той же стене могут и вниз головой — у них надежная страховка. И из такого положения могут метко стрелять, бросать светошумовые гранаты, помогать выбираться заложникам и своим товарищам. В общем, не всякий акробат способен на такие чудеса. Впрочем, только человек с исключительной подготовкой и может стать бойцом «Грома».

Стать бойцом «Грома» не сложно, а очень сложно. Кандидат не должен быть старше 35 лет. У него не должно быть проблем с законом. Обязательно гражданство России, высшее или среднетехническое образование — здесь все должности офицерские. Надо пройти военно-врачебную комиссию, профессиональный отбор, пообщаться с психологами. Будет и спецпроверка — этим займутся спецслужбы. Разумеется, кандидату предстоит опрос на полиграфе. И еще он обязательно должен быть спортсменом.

Стать бойцом «Грома» не сложно, а очень сложно. Здесь около 40 процентов — кандидаты и мастера спорта. Все остальные — спортсмены-разрядники

В «Громе» около 40 процентов сотрудников — кандидаты и мастера спорта. Все остальные — спортсмены-разрядники. Достаточно сказать, что один из тестов при приеме в отряд — выдержать семь спаррингов. Не обязательно победить, но — выдержать. И это — не совсем спортивный бой, будет больно.

Российская газета — Столичный выпуск: №271(8029)

Поделиться

БезопасностьПравоохранительная системаМВДРГ-Фото

Секретный язык: криптография и секретные коды

Рон Хипшман

Когда вы были ребенком, у вас было декодерное кольцо «Капитан Миднайт»? С его помощью вы могли отправлять сообщения друзьям, которые никто другой не мог прочитать.

В более серьезных целях наши военные и дипломатические силы используют коды и шифры для защиты конфиденциальной информации от посторонних глаз. Компании также отправляют данные, которые были закодированы, чтобы попытаться защитить коммерческую тайну и закулисные сделки. В конце концов, вы бы не хотели, чтобы ваш конкурент знал, что вы собираетесь приобрести его компанию с помощью выкупа за счет заемных средств.

Изучение шифрования и кодирования (на передающем конце), а также расшифровки и декодирования (на принимающем конце) называется криптографией от греческого κρυπτός (kryptos) — скрытое и γράφειν (graphia) — письмо. Если вы не знаете греческого языка (а немногие из нас знают), приведенные выше буквы сами по себе могут быть формой кода! Хотя различие нечеткое, шифры отличаются от кодов.

Для того чтобы шифр был полезным, необходимо знать некоторые вещи как на передающей, так и на принимающей сторонах.

- Алгоритм или метод , используемый для шифрования исходного сообщения (известного как открытый текст).

- Ключ , используемый с алгоритмом для обеспечения как шифрования, так и дешифрования открытого текста.

- период или время , в течение которого действует ключ.

По аналогии, чтобы попасть в свой дом, вы должны вставить ключ в замок, чтобы открыть дверь. Этот процесс (использование ключа и замка) и есть метод или алгоритм. Теперь этот метод работает только в том случае, если у вас есть правильный ключ, чтобы воткнуть его в замок, и ваш ключ будет действителен только до тех пор, пока вы проживаете в конкретном жилище. Следующий житель поменяет замки на другой ключ, чтобы убедиться, что вы не сможете войти, даже если вы знаете метод.

Теперь этот метод работает только в том случае, если у вас есть правильный ключ, чтобы воткнуть его в замок, и ваш ключ будет действителен только до тех пор, пока вы проживаете в конкретном жилище. Следующий житель поменяет замки на другой ключ, чтобы убедиться, что вы не сможете войти, даже если вы знаете метод.

Выбор трех вышеуказанных пунктов — алгоритма, ключа и периода — зависит от ваших потребностей. Если вы находитесь на поле боя и получаете текущие тактические данные, вам нужен алгоритм, позволяющий легко расшифровать сообщение в пылу битвы. С другой стороны, вы также должны исходить из того, что ваш оппонент перехватил ваше зашифрованное сообщение и пытается его взломать. Следовательно, вы должны выбрать алгоритм (метод), достаточно сложный, чтобы к тому времени, когда ваш оппонент его разгадает, данные были бесполезны. Чем проще алгоритм вы выберете, тем чаще вам придется менять ключ, открывающий код — если вы хотите держать своего врага в неведении.

Шифры делятся на две основные категории; шифры замены и шифры перестановки. Шифры подстановки заменяют буквы в открытом тексте другими буквами или символами, сохраняя порядок, в котором символы располагаются одинаково. Шифры перестановки сохраняют все исходные буквы нетронутыми, но меняют их порядок. Результирующий текст любого метода шифрования называется зашифрованным текстом. Конечно, вы можете использовать оба метода один за другим, чтобы еще больше запутать непреднамеренного получателя. Чтобы получить представление об этих методах, давайте взглянем на некоторые шифры.

Шифры подстановки заменяют буквы в открытом тексте другими буквами или символами, сохраняя порядок, в котором символы располагаются одинаково. Шифры перестановки сохраняют все исходные буквы нетронутыми, но меняют их порядок. Результирующий текст любого метода шифрования называется зашифрованным текстом. Конечно, вы можете использовать оба метода один за другим, чтобы еще больше запутать непреднамеренного получателя. Чтобы получить представление об этих методах, давайте взглянем на некоторые шифры.

Подстановочные шифры и кольца декодирования

Мы постоянно используем подстановочные шифры. (На самом деле шифры подстановки в большинстве случаев правильно называть кодами.) Морзе, стенография, семафор и код ASCII, с которым эти символы хранятся внутри моего Macintosh, — все это примеры. (ASCII расшифровывается как Американский стандартный код для обмена информацией, если вам интересно.) Единственная разница между ними и шпионскими кодами заключается в том, что приведенные выше примеры стандартизированы, чтобы их знали все.

Кольцо декодера Captain Midnight (которое также является кольцом «кодировщика») позволяет выполнять простой шифр замены. Обычно он имеет два концентрических колеса букв, от A до Z. Вы вращаете внешнее кольцо и заменяете буквы в своем сообщении, найденные на внешнем кольце, буквами, расположенными непосредственно под ним на внутреннем кольце (см. схему). Здесь алгоритм заключается в смещении алфавита, а ключом является количество символов для его смещения. Юлий Цезарь использовал эту простую схему со смещением на 3 символа (он поставил бы букву «А» на внешнем кольце букв над буквой «D» на внутреннем кольце, если бы у него было декодерное кольцо капитана Миднайта). Слово «ЭКСПЛОРАТОРИУМ». » становится «HASORUDWRULXP.» Такая схема была легко взломана и показала определенную наивность со стороны Цезаря в отношении вражеской разведки.

Сменные шифровальные диски

Щелкните здесь, чтобы загрузить копию шифровальных дисков (12k PDF). Скопируйте и вырежьте два колеса. Поместите меньшее колесо поверх большого колеса и поверните их так, чтобы ваша «ключевая буква» на маленьком колесе оказалась под буквой «А» на большом колесе. Теперь вы можете зашифровать свой открытый текст и передать его своему другу, который знает нужную ключевую букву.

Поместите меньшее колесо поверх большого колеса и поверните их так, чтобы ваша «ключевая буква» на маленьком колесе оказалась под буквой «А» на большом колесе. Теперь вы можете зашифровать свой открытый текст и передать его своему другу, который знает нужную ключевую букву.

Вы могли бы немного усложнить расшифровку своего зашифрованного текста, если бы бросили в шляпу 26 листков бумаги, на каждом из которых была написана буква алфавита, вытащили их по одному и положили рядом по обычному алфавиту. Результат может выглядеть следующим образом (я просто использовал порядок клавиш на клавиатуре, так что вы можете назвать это кодом «Qwerty»):

Буква открытого текста A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Буква шифртекста Q W E R T Y U I O P A S D F G H J K L Z X C V B N M

Вы можете создать секретное сообщение из приведенной выше таблицы. Каждый раз, когда вы видите «I», вы заменяете «O» под ним и так далее для других символов. Сообщение «Встретимся после школы за спортзалом» будет читаться как

«DTTZ DT QYZTK LEIGGS WTIOFR ZIT UND».

Длина слов, особенно коротких слов, дает важные сведения о характере кода (см. частотные диаграммы). Чтобы помочь скрыть свое сообщение, игнорируйте пробелы и разбивайте сообщение на куски одинакового размера. В шпионском бизнесе принято пять букв, поэтому ваше сообщение выглядит так (обратите внимание, что в конце добавлен дополнительный «фиктивный» символ «М», чтобы оно получилось с группой из 5 букв. Ваш получатель не должен иметь проблема с лишним символом.):

DTTZD TQYZT KLEIG GSWTI OFRZI TUNDM

Другая популярная система, называемая диаграммным шифром, используемая многими детьми в школе, заменяет буквы символами вместо других букв. Эта система, по сути, такая же, как и система замены букв, но ее легче запомнить, чем 26 случайно выбранных букв. Он использует доски для игры в крестики-нолики и два крестика, как показано ниже.

То же секретное сообщение, что и выше, с использованием линий, окружающих каждую букву (и включая точку, где это необходимо), становится:

Несмотря на то, что это выглядит как не поддающийся расшифровке текст пришельца из космоса, у кабинетного криптолога на его расшифровку уйдет не более 10 минут. Почему? При наличии достаточного количества зашифрованного текста определенные закономерности становятся очевидными. Обратите внимание, как часто появляется пустое четырехстороннее поле: шесть раз из 29 символов или около 20% времени. Это сразу указывало бы на то, что пустое поле почти наверняка было символом «Е», наиболее часто используемой буквы в английском языке. Другие буквы также можно определить по их частоте и по их связи с другими соседними символами (см. «Частоты»). Почти все шифры подстановки открыты для такого рода анализа.

Почему? При наличии достаточного количества зашифрованного текста определенные закономерности становятся очевидными. Обратите внимание, как часто появляется пустое четырехстороннее поле: шесть раз из 29 символов или около 20% времени. Это сразу указывало бы на то, что пустое поле почти наверняка было символом «Е», наиболее часто используемой буквы в английском языке. Другие буквы также можно определить по их частоте и по их связи с другими соседними символами (см. «Частоты»). Почти все шифры подстановки открыты для такого рода анализа.

Фрэнсис Бэкон создал один из самых интересных шифров подстановки. Он использовал два разных шрифта, немного различающихся по весу (жирности). Он разбил свой зашифрованный текст на 5 групп символов, каждая из которых представляла бы один символ в его открытом тексте. В зависимости от того, какие символы группы были выделены жирным шрифтом, можно было определить символ открытого текста, используя следующую таблицу (* означает обычный символ, а B — жирный символ)

A=***** G=**BB* M=*BB** S=B**B* Y=BB*** B=****B H=**BBB N=*BB*B T=B**BB Z=BB**B C=***B* I=*B*** O=*BBB* U=B*B** D=***BB J=*B**B P=*BBBB V=B*B*B E=**B** K=*B*B* Q=B**** W=B*BB* F=**B*B L=*B*BB R=B***B X=B*BBB

Наше то же секретное сообщение, что и выше, выглядело бы следующим образом (жирные и простые буквы Бэкона были менее очевидны, чем приведенные ниже):

Т о б е или н о т к б е й а т я с т ч е q уэст и о.Whet h er ' t is no ble r i n the mi n d to s uf f er th es lin gs a nd ar ro w s o f out ra geous fort u n e или t o t ak e ar m s ag a i ns t a sea o f tr oub l es a nd by o pp o s в g закончить их?

Чтобы расшифровать, мы просто разбиваем символы на группы по 5 и используем приведенный выше ключ, чтобы найти открытое текстовое сообщение.

М Е Е Т М Е Б Е T ob eo rn o tt ob e th a ti st h eq ue st i on Whet 59 10015 h 9001 С И Н Д Т Е Г no ble r i nth e mi n d tos uf f er th es lin gs a nd ar ro w Й М А Ф Т Е Р С so fou t ra ge ousfo rt u n e or t ot ak e ar m sag a i ns t a Ч О О Л море o f tr oub l esa n d byo pp o s in gendt кромка?

Транспозиционные шифры

Возвращаясь к школьным дням, о-о-о-яй помни-рей иг-пай атин-лей? Pig-latin — это форма транспозиционного шифра, в которой исходные буквы остаются нетронутыми (хотя и с добавлением суффикса «ay»), но каким-то образом переставляются.

Возвращаясь задолго до ваших школьных дней, в 5 век до нашей эры, спартанцы использовали интересный транспозиционный шифр, называемый скиталой . В скитале использовался цилиндр с лентой, спирально обернутой вокруг него от одного конца до другого. Сообщение было написано на лентах, а затем развернуто с цилиндра. Только тот, у кого цилиндр такого же диаметра, мог перевернуть и прочитать сообщение.

Скитейл зависел от части оборудования, цилиндра, захват которого противником ставил под угрозу всю систему. Кроме того, получатель мог потерять или сломать цилиндр и, следовательно, потерять способность расшифровывать любое сообщение. Было бы лучше, если бы метод был полностью «интеллектуальным» и его можно было бы запомнить и использовать, не прибегая к физическому устройству.

Поскольку и отправитель, и получатель транспонированного зашифрованного текста должны согласовать и запомнить этот алгоритм или метод шифрования и дешифрования, было бы неплохо что-нибудь простое. Поскольку геометрические фигуры легко запоминаются, они служат основой для целого класса транспозиционных шифров. Давайте поместим наше сообщение в форму коробки. Так как имеется 29 символов, мы добавим фиктивный символ («О»), чтобы получилось 30, и напишем сообщение в поле шесть на пять.

Поскольку геометрические фигуры легко запоминаются, они служат основой для целого класса транспозиционных шифров. Давайте поместим наше сообщение в форму коробки. Так как имеется 29 символов, мы добавим фиктивный символ («О»), чтобы получилось 30, и напишем сообщение в поле шесть на пять.

ВСТРЕТЬ МЕНЯ А Ф Т Е Р С Ч О О Л Б Э Х И Н Д Т Х Е Г И М О

Теперь мы можем расшифровать сообщение, перемещаясь по столбцам, а не по строкам. Мы снова разобьем символы на группы по пять, чтобы не было никаких подсказок о размерах слов. Результат выглядит следующим образом:

MACEH EFHHE ETOIG TEONY MRLDM ESBTO

Настоящее разнообразие начинается, когда вы понимаете, что вам не нужно записывать открытый текст в поле строка за строкой. Вместо этого вы можете следовать зигзагообразному паттерну по горизонтали, вертикали или диагонали, или по спирали внутрь или наружу (по часовой стрелке или против часовой стрелки), или многим другим вариациям (см. схему ниже).

После того, как вы поместили текст в выбранную форму, используя один маршрут, вы можете затем зашифровать его, выбрав другой путь через текст. Вы и ваш партнер просто должны согласовать маршрут чтения, маршрут транскрипции (шифрования) и отправную точку, чтобы иметь систему. Эти системы называются маршрутными транскрипциями.

Вы и ваш партнер просто должны согласовать маршрут чтения, маршрут транскрипции (шифрования) и отправную точку, чтобы иметь систему. Эти системы называются маршрутными транскрипциями.

Вот еще раз наше сообщение. Маршрут чтения закручивается против часовой стрелки внутрь, начиная с правого нижнего угла (левая диаграмма). Маршрут транскрипции (правая диаграмма) представляет собой зигзагообразную диагональ, начинающуюся в левом нижнем углу. Зашифрованный текст становится:

EAMTN FTDIE EHOTE RHMEM BYESC GLOHO

Чтобы расшифровать, вы заполняете поле ввода, следуя зигзагообразным маршрутом, и читаете сообщение, используя спиральный маршрут.

Другой тип шифра перестановки использует ключевое слово или фразу, чтобы перепутать столбцы. Это называется столбцовой транспозицией. Это работает следующим образом: сначала придумайте секретное ключевое слово. Нашим будет слово СЕКРЕТ. Затем напишите его над столбцами букв в квадрате и пронумеруйте буквы ключевого слова так, как они упадут, если мы расположим их в алфавитном порядке. (Если есть повторяющиеся буквы, такие как «Е», они нумеруются слева направо.)

(Если есть повторяющиеся буквы, такие как «Е», они нумеруются слева направо.)

5 2 1 4 3 6 С Е К Р Е Т ВСТРЕТЬ МЕНЯ А Ф Т Е Р С Ч О О Л Б Э Х И Н Д Т Х Е Г И М О

Теперь запишите столбцы в порядке, указанном номерами. Результирующий зашифрованный текст выглядит следующим образом:

ETOIG EFHHE MRLDM TEONY MACEH ESBTO

Как видите, это просто другое расположение предыдущего зашифрованного текста, но, по крайней мере, оно не соответствует какой-то регулярной схеме. Мы могли бы легко сделать это немного сложнее, заполнив квадрат по более сложному пути. Мы также могли бы использовать любую геометрическую фигуру, отличную от прямоугольника, и комбинировать подстановку и транспонирование. Единственная проблема, которая может возникнуть, заключается в том, что расшифровка может стать настолько сложной, что она навсегда останется секретом на принимающей стороне! Если подумать, она никогда не встречала меня за спортзалом…

Частоты

Порядок частотности одиночных букв:

E T O A N I R S H D L C W U M F YG P B V K X Q J Z

Порядок частотности диграфов (двухбуквенных комбинаций): ther 9005 nt ea ti to it st io le is ou ar as de rt ve

Порядок частоты триграфов:

the and th ent ion tio for nde has nce edt tis sth men

Порядок частоты наиболее распространенных удваивается:

ss ee tt ff 11 mm oo

Order of frequency of initial letters:

T O A W B C D S F M R H I Y E G L N P U J K

Order of frequency of final letters:

E S T D N R Y F L O G H A R M P U W

One-letter words:

a, I, 0.

Наиболее часто встречающиеся двухбуквенные слова:

of, to, in, it, is, be, as, at, so, we, he, by, or, on, do, if, me, my, up, an, go, no, us, am…

Наиболее часто встречающиеся трехбуквенные слова:

тот, и, для, являются, но, не, вы, все, любой, может, имел, ее, был, один, наш, из, день, получить, имеет, его, его, как, человек, новый, теперь, старый, видишь, два, путь, кто, мальчик, делал, ее, пусть, ставил, скажем, она тоже употребляет… это, будет, ваш, от, они, знают, хотят, было, хорошо, много, какое-то, время, очень, когда, приезжайте, сюда, просто, как, долго, делать, много, больше, только, над, такой, взять, чем, их, ну, были…

Библиография:

Гарднер, Мартин. Коды, шифры и секретное письмо.

Нью-Йорк, штат Нью-Йорк: Dover Publications Inc., 1972.

Замечательное, веселое и легко читаемое введение в коды и шифры.

Смит, Лоуренс Дуайт. Криптография, наука секретного письма.

Нью-Йорк, штат Нью-Йорк: Dover Publications Inc., 1943.

Хороший обзор кодов и шифров со множеством исторических примеров.

Конхейм, Алан Г. Криптография: Учебник.

Нью-Йорк, штат Нью-Йорк: John Wiley & Sons, 19 лет.81.

Высокотехническая (и математическая) книга о более современных методах создания и взлома кода.

Гейнс, Хелен Фуше. Криптоанализ: исследование шифров и их решение.

Нью-Йорк, штат Нью-Йорк: Dover Publications Inc., 1956.

Название говорит само за себя.

Интернет-ресурсы

- Учебник по криптографии

- Изучите криптографию

- Криптология для начинающих (PDF)

- Основные понятия криптологии

- Международный музей шпионажа в Вашингтоне, округ Колумбия

- CryptoCellar Фроде Вейеруда: криптология и ее история

- Бумага по криптологии Оливера Пелла

- Кодировщики навахо: информационный бюллетень о Второй мировой войне

Cracking Codes and Cryptograms For Dummies Cheat Sheet

By: Denise Sutherland and Mark Koltko-Rivera and

Updated: 09-27-2021

From The Book: Взлом кодов и криптограмм для чайников

Взлом кодов и криптограмм для чайников

Исследуйте книгу Купить на Amazon

Криптография предлагает вам возможность решать всевозможные головоломки. Используйте базовые методы решения, чтобы взломать шифры замены, в том числе шифр масона. Кодируйте свои собственные сообщения, расшифровывайте входящие сообщения и получайте удовольствие, пытаясь выяснить заговоры, коды и криптограммы!

Используйте базовые методы решения, чтобы взломать шифры замены, в том числе шифр масона. Кодируйте свои собственные сообщения, расшифровывайте входящие сообщения и получайте удовольствие, пытаясь выяснить заговоры, коды и криптограммы!Криптография 101: Основные методы решения шифров подстановки

Неважно, представлены ли вам в криптограмме буквы, числа, загадочные символы, линии и точки или странные инопланетные закорючки — если вас попросят заменить каждую букву в алфавита с другим символом, вы имеете дело с простым шифром замены.

Все шифры подстановки можно взломать, используя следующие советы:

Просканируйте шифр в поисках однобуквенных слов. Почти наверняка А или I.

Подсчитайте, сколько раз каждый символ появляется в головоломке. Наиболее часто встречающийся символ, вероятно, E. Это также может быть T, A, или O, , особенно если криптограмма довольно короткая.

Карандаш в своих догадках над зашифрованным текстом. Типичные фрагменты слов начинают проявляться? Будьте готовы стереть и изменить свои догадки.

Ищите апострофы. Обычно за ними следуют S, T, D, M, LL, или RE.

Ищите повторяющиеся узоры букв. Это могут быть обычные буквенные группы, такие как TH, SH, RE, CH, TR, ING, ION, и 9.0395 ЛОР.

Попробуйте расшифровать двух-, трех- и четырехбуквенные слова.

Двухбуквенные слова почти всегда состоят из одной гласной и одной согласной. Пять наиболее распространенных двухбуквенных слов в порядке частотности: OF, TO, IN, IS, и IT.

Наиболее распространенными трехбуквенными словами в порядке частотности являются THE, AND, FOR, WAS, и HIS.

Самое распространенное четырехбуквенное слово ТО. Зашифрованное слово с шаблоном 1 – – 1, вероятно, будет ЧТО.

Однако шаблон 1 – – 1 также представляет 30 других слов, так что имейте это в виду.

Однако шаблон 1 – – 1 также представляет 30 других слов, так что имейте это в виду.

Поиск двойных букв. Скорее всего, это LL, , за которыми по частоте следуют EE, SS, OO, и TT (и далее менее часто встречающиеся двойники).

Понимание масонского шифра

Масоны используют шифры как минимум с 18 века. Шифр масонов иногда называют шифром свинарника, потому что алфавит записывается в виде сетки линий, которые могут выглядеть как свинарники, и крестообразной формы из двух диагональных линий. Буква зашифровывается путем рисования формы клетки, которая ее окружает. Масоны узнали одну из многих версий этого шифра как часть посвящения в Королевскую Арку.

Вот основные причины, по которым масоны используют шифры:

Для обеспечения безопасности своих ритуальных церемоний, чтобы их не могли легко обнаружить непосвященные

Держать сообщения о масонских делах (типа «сотрудники ложи встречаются за полчаса до собрания всей ложи») только среди масонов

Просто и весело провести время

Стиль масонства Великой Ложи зародился в 1717 году в Лондоне и распространился во Франции менее чем за десять лет. Во Франции масоны экспериментировали с развитием так называемых высоких степеней, ритуальных церемоний инициации, которые каким-то образом выходили за рамки первых трех степеней масонства.

Во Франции масоны экспериментировали с развитием так называемых высоких степеней, ритуальных церемоний инициации, которые каким-то образом выходили за рамки первых трех степеней масонства.

Эти церемонии высокой степени были играми, которые обогащали опыт масона и взаимодействие с легендами, например, о храме, построенном царем Соломоном. Некоторые считают, что французы изобрели степень, называемую Королевской аркой, как своего рода завершение (краеугольный камень) третьей или степени магистра масона.

Несмотря на то, что Королевская арка была разработана (ранние масонские записи, как известно, неполны), история предполагает, что степень Королевской арки присуждалась в Лондоне в 1740-х годах. Когда дело доходит до этого, шифр масона (в любой версии) является шифром прямой подстановки, поэтому вы можете решить его, заменив букву на каждый символ.

Простые криптограммы с заменой букв

Все эти пять криптограмм являются шифрами с заменой букв на уровне Easy. Каждая буква алфавита заменяется другой буквой, и ни одна буква не зашифровывается сама по себе.

Каждая буква алфавита заменяется другой буквой, и ни одна буква не зашифровывается сама по себе.

Чтобы начать решать эти головоломки, найдите наиболее часто встречающуюся букву в каждой криптограмме — вы обнаружите, что это почти всегда E. Однобуквенными словами будут A или I. Чаще всего встречаются слова THE, AND и THAT. короткие слова на английском. Двойные буквы и апострофы также помогают при взломе шифров.

Easy Letter Cipher 1. Взломайте этот шифр, чтобы раскрыть интересное наблюдение Дж. Эдгара Гувера, первого директора ФБР.

XURXE-XSIINBZ, N EOCS PKRBQ, NF XES ASG XK USFDKBFNMIS JNXNYSBFEND. XES XEKRFOBQF KP JUNHNBOIF N EOCS FSSB NB PKUXG GSOUF KP IOT SBPKUJSHSBX EOCS EOQ KBS XENBZ NB JKHHKB: SCSUG FNBZIS KBS TOF O INOU.

Easy Letter Cipher 1 Ответ

Easy Letter Cipher 2. Эта криптограмма содержит старое определение масонства:

HX YPW FNNR WPHE, TAM CNUU ALNM P VNRXGMZ, XYPX TMNNBPWARMZ HW P WZWXNB AT BAMPUHXZ, LNHUNE HR PUUNJAMZ PRE HUUGWXMPXNE FZ WZBFAUW.

Easy Letter Cipher 2 Ответ

Easy Letter Cipher 3. Ищите повторяющиеся комбинации букв, чтобы взломать этот шифр.

EOI ETQDGPI ZHEO ORKHLV RL QBIL CHLN, QM JQDTYI, HY EORE BIQBPI ZHPP HLYHYE QL JQCHLV RPQLV RLN ETFHLV EQ BDE EOHLVY HL HE. EITTF BTREJOIEE

Easy Letter Cipher 3 Ответ

Easy Letter Cipher 4. Узнайте, что один американский президент думал о тайных обществах.

SDD AGRNGI, ZSIF-MZWCX, QZDKIKRSD QSNIKGA SNG XSCYGNZWA IZ SCL CSIKZC, CZ HSIIGN FZE QWNG ZN FZE QSINKZIKR IFG HZIKOGA SCX QNKCRKQDGA EFKRF JKNAI MNKCY IFGH IZYGIFGN. QNGAKXGCI WDLAAGA YNSCI

Easy Letter Cipher 4 Ответ

Easy Letter Cipher 5. Это сказал доктор Джордж Оливер (1782-1867), выдающийся английский масон.

AV AL T QWVS AJRWGKOJV XJ OHOZS GTLXJ VX LWIIXZV T KZXVPOZ’L RPTZTRVOZ AJ PAL TKLOJRO OYWTNNS TL VPXWDP PO EOZO IZOLOJV; JXV VX ZOHANO PAG KOPAJQ PAL KTRU JXZ LWMMOZ AV VX KO QXJO KS XVPOZL, EAVPXWV WLAJD OHOZS JOROLLTZS TVVOGIV VX IZOHOJV AV.