«ИРП» — slova365.ru — расшифровка любых сокращение!

Расшифровка аббревиатуры:

«ИРП»Исламская Республика Пакистан

Институт региональных проблем

Институт региональной прессы

Интернационал работников просвещения

Исламская республиканская партия

Институт региональной политики

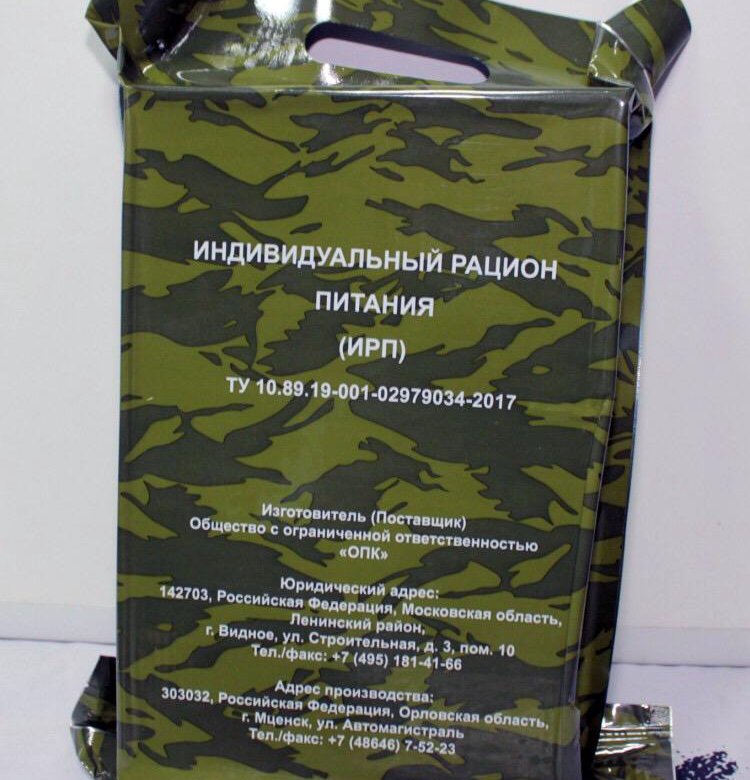

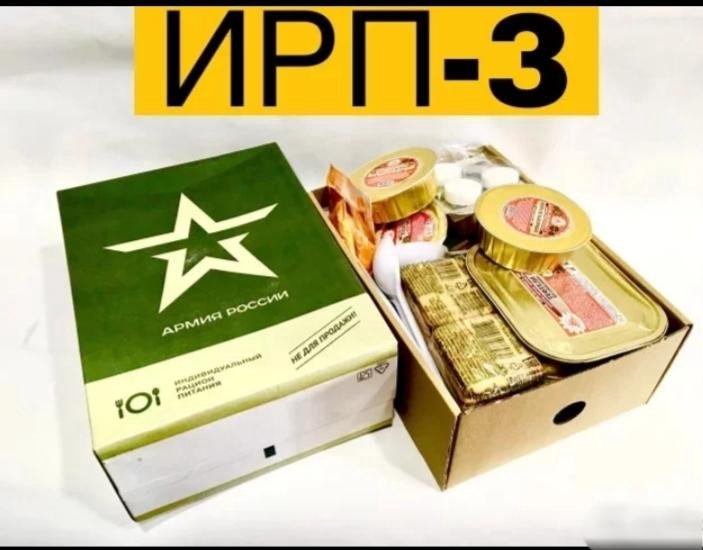

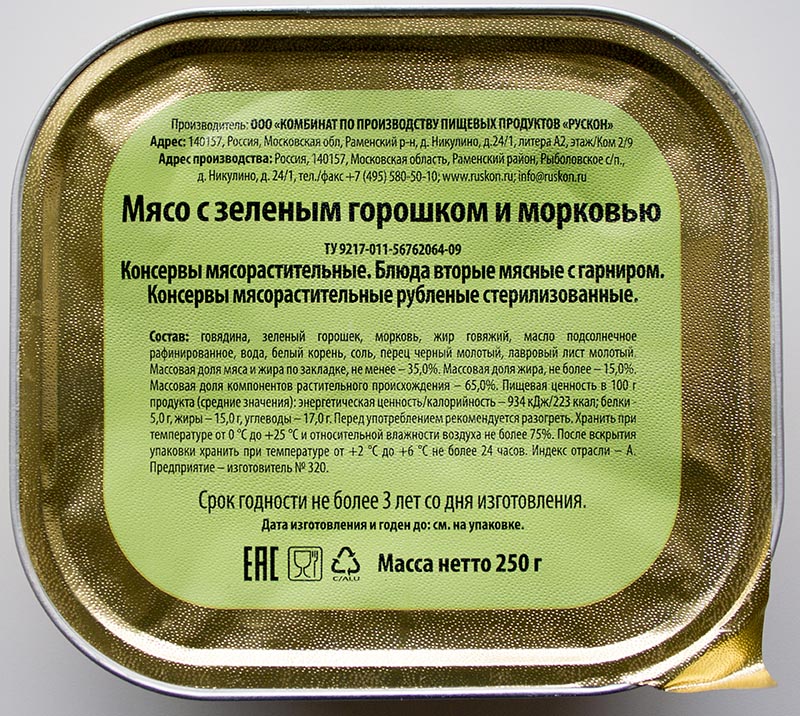

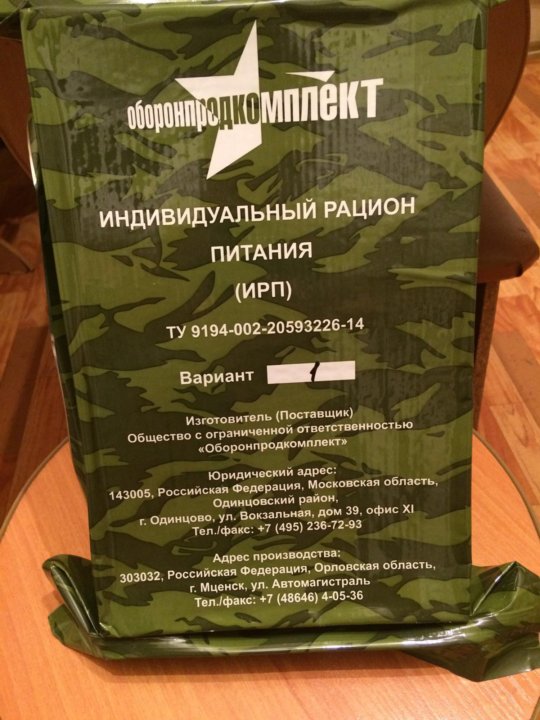

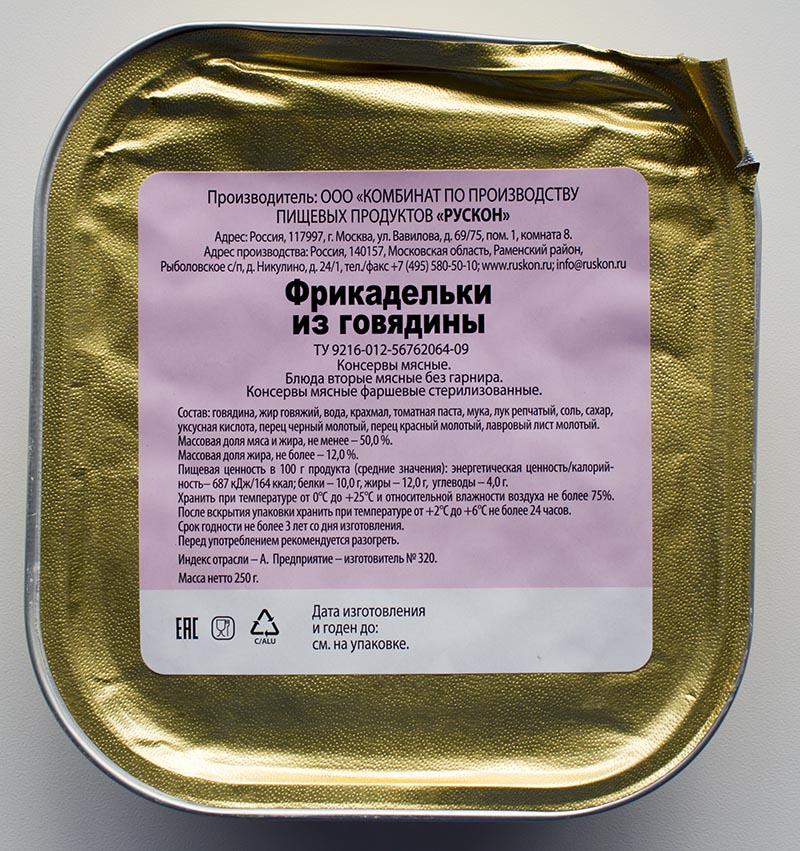

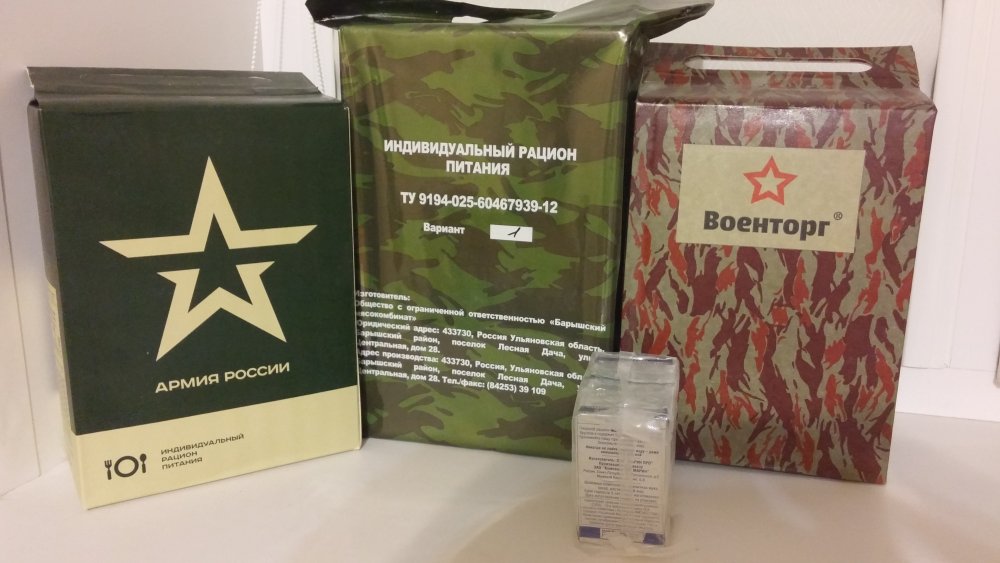

индивидуальный рацион питания

индустриальные радиопомехи

истинный радиопеленг

Итальянская социалистическая партия

Интернационал работников просвещения (1920-1939)

Институт развития прессы

Институционально-революционная партия

искусственный распад протона

Институт русского предпринимательства

институт реставрации природы

«Информационные ресурсы промышленности»

известерегенерационная печь

Институционно-революционная партия (Мексика)

Иртышское речное пароходство

Институционно-революционная партия

источник резервного питания

Итальянская рабочая партия

Итальянская республиканская партия

Институт религии и политики

Институт радиационных проблем

Транскрипция сокращения:

Institute for Retired Professionals

перевод: Институт профессионалов в отставке

Intensive Research Project

перевод: Интенсивные Исследования Проекта

Innovation Research Program

перевод: Программа Инновационных Исследований

Integrated Resource Plan

перевод: Комплексный План Ресурсов

Intermediary Relending Program

перевод: Программа-Посредник Перекредитования

Integrated Resource Planning

перевод: Планирование Интегрированного Ресурса

Information Retrieval Protocol

перевод: Информация Протокол Извлечения

Independent Reading Program

перевод: Независимая Программа Для Чтения

Interrupted Renewal Process

перевод: Процесс Прерывается Обновление

Iron Regulatory Protein

перевод: Утюг Регуляторного Белка

Independent Research Provider

перевод: Независимый Исследовательский Поставщика

Islamic Republic of Pakistan

перевод: Исламская Республика Пакистан

Integrated Resource Package

перевод: Интегрированный Пакет Ресурсов

Internet Relay Programming

перевод: Интернет Реле Программирование

Intelligence Resource Program

перевод: Программа Интеллект Ресурс

Initial Readiness Position

перевод: Исходное Положение Готовности

Inherited Runs Prevented

перевод: Наследуется Работает Помешали

Isiro, Congo

перевод: Исиро, Конго

Internet Rights and Principles

перевод: Прав в интернете и принципами

Institutional Research Planning

перевод: Институциональные Исследования Планирования

Транслитерация: IRP

International Registration Plan

перевод: Международный План Регистрация

Independent Reading Project

перевод: Независимый Проект Чтения

I/O (Input/Output) Request Packet

перевод: Я/O (Вход/Выход) Пакет Запроса

Investigative Review Panel

перевод: Панельный Комментарий Следственного

Individualized Reading Program

перевод: Программа Индивидуального Чтения

Случайное сокращение: «БМИЗ»

Расшифровка аббревиатуры: «БМИЗ» биологический модулятор иммунной защиты Транскрипция сокращения: . ..

..Случайное сокращение: «Всекоохотсоюз»

Расшифровка аббревиатуры: «Всекоохотсоюз» Всероссийский союз промыслово-охотничьих кооперативных организаций Транскрипция сокращения: …Случайное сокращение: «ЭЛА»

Расшифровка аббревиатуры: «ЭЛА» электрооборудование летательных аппаратов «Революционная народная борьба» экспериментальный летательный аппарат Транскрипци …Случайное сокращение: «Укркоммунбанк»

Расшифровка аббревиатуры: «Укркоммунбанк» Украинский коммунальный банк Транскрипция сокращения: …Случайное сокращение: «ТУМР»

Расшифровка аббревиатуры: «ТУМР» «тайга укроет меня, родная» Транскрипция сокращения: …Случайное сокращение: «замзавкафтяф»

Расшифровка аббревиатуры: «замзавкафтяф» заместитель заведующего кафедры теоретической ядерной физики доцент Собакин Транскрипция сокращения: …Случайное сокращение: «СИФИБР СО АН СССР»

Расшифровка аббревиатуры: «СИФИБР СО АН СССР» Сибирский институт физиологии и биохимии растений СО АН СССР Транскрипция сокращения: .

Случайное сокращение: «ОПИЗ»

Расшифровка аббревиатуры: «ОПИЗ» отдел профилактики инфекционных заболеваний Транскрипция сокращения: …Случайное сокращение: «ХТПП»

Расшифровка аббревиатуры: «ХТПП» холодильные технологии пищевых производств Транскрипция сокращения: Head Turn Preference Procedure перевод: Голову Поверните Порядке Пред …Случайное сокращение: «ТЭПК»

Расшифровка аббревиатуры: «ТЭПК» Тувинская энергетическая промышленная корпорация Транскрипция сокращения: …Предыдущая

Следующая

Силиконовые резины группы ИРП: ИРП-1338, ИРП-1266, ИРП-1265, ИРП-1354, ИРП-1267, ИРП-1400, ИРП-1401. Шнур 5р-129, Шнур 14р-2

Общая информация про ИРП

Среди огромного количества сырых невулканизованных резиновых смесей, представленных на отечественном рынке, особой популярностью пользуются резиновые смеси марки «ИРП», ещё с советских времён отлично себя зарекомендовавшие в производстве резинотехнических изделий для огромного количества отраслей промышленности.

Резиновые смеси марки «ИРП», которые производятся по ТУ 38.005.1166-98, включая изменения и дополнения согласно ТУ 38.005.1166-2015, были разработаны институтом резиновой промышленности (откуда и взялась аббревиатура «ИРП») специально для изготовления РТИ, эксплуатирующихся в авиационной технике, и работоспособных в любых температурных интервалах, различных средах и разнообразных климатических районах. Это уже говорит о том, что к изделиям на основе подобных резиновых смесей предъявляются повышенные требования по физико-механическим характеристикам, надёжности и долговечности.

Силиконовые резиновые смеси изготавливаются по авиационному ТУ 38.0051166-98, включая изменения и дополнения, согласно ТУ 38.0051166-2015. В зависимости от конкретной марки и предполагаемой сферы применения, силиконовые резиновые смеси различаются по составу и физико-химическим свойствам.

Как и все силиконовые резины, группа ИРП легко переносит различные нагрузки, деформации, сохраняя высокую эластичность и прочность в условиях повышенных или пониженных температур, перепадах давления, а также в условиях агрессивных сред.

ООО «Евро Кемикалс СПб» специализируется на производстве резиновых смесей и изделий на основе силоксанового синтетического каучука.

Соответственно, в рамках нашего предприятия налажено изготовление резиновых силиконовых смесей по авиационному ТУ 38.005.1166-98 (включая изменения и дополнения согласно ТУ 38.005.1166-2015) следующих марок:

- ИРП-1265 НТА,

- ИРП-1266 НТА,

- ИРП-1267 НТА,

- ИРП-1338 НТА,

- ИРП-1354 НТА,

- ИРП-1399 НТА,

- ИРП-1400 НТА,

- ИРП-1401 НТА,

- 14р-2,

- 5р-129,

- 51-1434,

- 51-1570.

Свойства смесей.

Главное преимущество силиконовых смесей группы ИРП перед резиновыми смесями на основе других видов каучука состоит в том, что изделия на их основе остаются работоспособными в большом интервале температур – от -50°С (некоторые -70°С) до +250°С. При этом при возрастании или убывании температуры физико-механические характеристики смесей остаются практически неизменными.

Также изделия на основе этих смесей могут длительное время работать в среде озона, солнечной радиации (что особенно важно при изготовлении РТИ для авиационной техники) и среде электрического поля.

Изделия из силиконовых смесей марки «ИРП» обладают достаточно большой прочностью при хорошей эластичности.

В то же время резиновые смеси марки «ИРП» производятся из различных марок силоксановых и фторсилоксановых каучуков. Следовательно, каждая марка резиновой смеси будет обладать какой-нибудь отличительной особенностью. В частности, различные марки значительно отличаются по твёрдости. Самая мягкая из них – ИРП-1265. И по стойкости к агрессивным средам.

Если такие марки, как ИРП-1265, ИРП-1266, ИРП-1338 не могут использоваться в среде масла и нефтепродуктов, то, например, изделия на основе резиновой смеси 51-1434 обладают отличными показателями маслобензостойкости. Изделия на основе резиновых смесей ИРП-1267 и ИРП-1354 обладают дополнительной морозостойкостью по отношению к остальным смесям.

Из свойств, присущих изделиям на основе резин ИРП, также можно выделить следующие: высокая долговечность изделий, превосходные электроизоляционные свойства, возможность эксплуатации в любых климатических зонах. Важной особенностью является также отсутствие опасных и вредных соединений (в частности – галогенсодержащих соединений) в продуктах сгорания изделий из силиконовых резиновых смесей.

Применение.

Естественно, что резиновые смеси с таким набором свойств нашли широчайшее применение в различных отраслях промышленности. РТИ на основе резин ИРП по ТУ 38.005.1166-98 (включая изменения и дополнения согласно ТУ 38.005.1166-2015) используются в настоящее время не только в авиационной промышленности (для чего они, собственно говоря, и были разработаны), но также в строительстве, приборо- и машиностроении, в различных производственных линиях, на предприятиях оборонного комплекса и даже в быту.

На основе товарных силиконовых смесей делают огромный ассортимент шприцованных (шнуры, полосы, трубки, профили различной геометрии) и формовых (прокладки разной формы, кольца, манжеты) уплотнительных и электроизоляционных резинотехнических изделий, работающих в механических неподвижных соединениях при деформации в среде воздуха, озона, электрических полей, воды, химических растворов, в некоторых случаях – в среде топлива и масел.

Кроме изготовления уплотнительных прокладок и профилей, электроизоляционных деталей, из смесей ИРП изготавливаются всевозможные силовые детали, элементы систем для амортизации и другие изделия.

Компания ООО «Евро Кемикалс СПб» производит весь ассортимент силиконовых резиновых смесей марки «ИРП». Каждая партия силиконовой смеси изготавливается на современном смесительном оборудовании и проходит обязательный тщательный лабораторный контроль, что позволяет получать продукт высокого качества для нужд самых требовательных промышленных производств.

| Марка резин | Твердость | Условная прочность при растяжении | Относительное удлинение при разрыве | Относительная остаточная деформация при постоянной величине сжатия 20 % среда -воздух 200 С / 24 часа | Цвет | Температурный интервал работы | Срок хранения |

|---|---|---|---|---|---|---|---|

| ед. Шора А | мПа, не менее | %, не менее | %, не более | С | месяц | ||

| ИРП-1265 НТА | 36-48 | 2,9 | 250 | 45 | белый | от -60 до +250 | 6 |

| ИРП-1266 НТА | 46-58 | 2,9 | 110 | 35 | белый | от -60 до +250 | 6 |

| ИРП-1267 НТА | 44-61 | 2,4 | 140 | 70 | красный | от -70 до +200 | 6 |

| ИРП-1338 НТА | 58-70 | 6,4 | 330 | 55 | белый | от -60 до +250 | 2 |

| ИРП-1354 НТА | 54-66 | 5,4 | 280 | черный | от -70 до +200 | 2 | |

| ИРП-1399 НТА | 62-73 | 4,9 | 200 | 40 | красный | от -60 до +250 | 2 |

| ИРП-1400 НТА | 64-74 | 4,9 | 200 | 45 | серый | от -60 до +250 | 2 |

| ИРП-1401 НТА | 66-76 | 6,4 | 220 | 50 | белый | от -60 до +250 | 2 |

| 14р-2 | 50-65 | 2,15 | 170 | 45 | белый | от -60 до +250 | 6 |

| 5р-129 | 55-70 | 2,4 | 170 | 35 | белый | от -60 до +250 | 6 |

| 51-1434 | 60-72 | 6,4 | 200 | 45 | красный | от -55 до +200 | 2 |

| 51-1570 | 65-75 | 4,4 | 150 | 45 | черный | от -70 до +200 | 2 |

Шифрование

Шифрование1997 Слушания в Конгрессе

Разведка и безопасность

Фри, директор

Фри, директорГосподин председатель и члены комитета, я ценю возможность обсудить вопрос о шифровании, и я приветствую вашу готовность с этим жизненно важным вопросом общественной безопасности.

Надвигающийся призрак широкого использования надежных, практически Невзламываемое шифрование — одна из самых сложных проблем, стоящих перед законом. правоприменения по мере приближения следующего столетия. На карту поставлены некоторые из наших самых ценные и надежные методы расследования и общественная безопасность наших граждан. Мы считаем, что если не будет принят сбалансированный подход к шифрованию, включающий жизнеспособная инфраструктура управления ключами, способность правоохранительных органов проводить расследования а иногда предотвращать самые тяжкие преступления, и терроризм будет жестоко пресекаться. нарушен. Наша национальная безопасность также будет под угрозой.

нарушен. Наша национальная безопасность также будет под угрозой.

Для правоохранительных органов сформулировать проблему просто. В это время ослепительные телекоммуникации и компьютерные технологии, где информация может иметь исключительную ценность, необходима постоянная доступность надежного шифрования. Никто в правоохранительных спорах, что. Понятно, что в современном мире и тем более в будущее, возможность шифрования как одновременных сообщений, так и хранимых данных является важным компонентом информационной безопасности.

Однако, как это часто бывает, у проблема с шифрованием, которая, если ее не решить, будет иметь серьезные последствия для общественной безопасности и национальной безопасности. разветвления безопасности. Правоохранительные органы единодушны в том, что широкое использование надежного шифрования восстановления без ключа в конечном итоге опустошит нашу способность бороться с преступностью и предотвращать терроризм. Невзламываемое шифрование позволит наркотики лорды, шпионы, террористы и даже жестокие банды, чтобы сообщить о своих преступлениях и их заговоры безнаказанно. Мы потеряем одного из немногих оставшихся уязвимости самых злостных преступников и террористов, от которых зависят правоохранительные органы в успешном расследовании и зачастую предотвращении самых тяжких преступлений.

Невзламываемое шифрование позволит наркотики лорды, шпионы, террористы и даже жестокие банды, чтобы сообщить о своих преступлениях и их заговоры безнаказанно. Мы потеряем одного из немногих оставшихся уязвимости самых злостных преступников и террористов, от которых зависят правоохранительные органы в успешном расследовании и зачастую предотвращении самых тяжких преступлений.

По этой причине правоохранительные органы единодушны в призывая к сбалансированному решению этой проблемы. Это называется «восстановление ключей» шифрование и, на наш взгляд, любой законодательный подход, который не обеспечивает такого сбалансированный подход серьезно угрожает долгосрочной жизнеспособности и полезности санкционированный судом доступ к переданным, а также хранимым доказательствам и информации. Электронное наблюдение, обыск и выемка — это методы, на которые распространяется закон. правоприменение зависит от обеспечения общественной безопасности и поддержания национальной безопасности.

В рамках одного типа подхода к восстановлению ключа «ключ» дешифрования для данный продукт шифрования хранится у надежного агента восстановления ключей для безопасное хранение. Агентом по восстановлению ключей может быть частная компания, банк или другое коммерческая или государственная организация, отвечающая установленным критериям надежности. Если пользователям шифрования потребуется доступ к их зашифрованной информации, они могут получить ключ дешифрования от агента восстановления ключей. Кроме того, когда закон правоохранительным органам необходимо расшифровывать криминальные сообщения или компьютерные файлы законно изъятые в установленном законом порядке, они также на условиях установленный законом и при предъявлении надлежащего судебного процесса, мог получить ключ расшифровки от агента восстановления ключей. Это единственный реальный способ разрешить своевременная расшифровка законно изъятых сообщений или компьютерных файлов, в содействии преступной деятельности. Ключевая информация о восстановлении будет предоставлена в правоохранительные органы под очень строгим контролем и будет использоваться только для его предполагаемая цель общественной безопасности. При таком подходе законопослушные выиграют преимущества надежного шифрования с возможностями экстренного доступа и будет поддерживаться общественная и национальная безопасность, поскольку производители производят и продавать продукты шифрования, обеспечивающие восстановление ключа.

Ключевая информация о восстановлении будет предоставлена в правоохранительные органы под очень строгим контролем и будет использоваться только для его предполагаемая цель общественной безопасности. При таком подходе законопослушные выиграют преимущества надежного шифрования с возможностями экстренного доступа и будет поддерживаться общественная и национальная безопасность, поскольку производители производят и продавать продукты шифрования, обеспечивающие восстановление ключа.

Это решение соответствует отраслевым стандартам информационной безопасности и потребности в конфиденциальности связи для надежного шифрования при соблюдении закона потребности общественной безопасности правоохранительных органов в своевременной расшифровке, когда такие продукты используется для сокрытия преступлений или готовящихся актов терроризма или шпионажа.

Некоторые утверждают, что государственные деятели должны отойти в сторону и пусть рыночные силы определяют направление шифрования с восстановлением ключа, позволяя рыночным силам определять тип технологий, которые будут использоваться и под какие обстоятельства. Они утверждают, что большинство корпораций, видящих необходимость шифрование также признает необходимость и даже настаивает на восстановлении ключа. продукты шифрования для защиты информации, хранящейся в электронном виде, и для защиты их корпоративные интересы в случае потери, кражи или использования злоумышленником ключа шифрования сотрудника в целях вымогательства.

Они утверждают, что большинство корпораций, видящих необходимость шифрование также признает необходимость и даже настаивает на восстановлении ключа. продукты шифрования для защиты информации, хранящейся в электронном виде, и для защиты их корпоративные интересы в случае потери, кражи или использования злоумышленником ключа шифрования сотрудника в целях вымогательства.

Мы согласны с тем, что рационально мыслящие корпорации будут действовать осмотрительно манере и будет настаивать на использовании шифрования восстановления ключа для хранящихся в электронном виде информация. Тем не менее, у правоохранительных органов есть уникальное требование общественной безопасности в область скоропортящихся сообщений, находящихся в пути (телефонные звонки, электронная почта, и т. д.). Именно правоохранительные органы, а не корпорации, нуждаются в своевременной расшифровке коммуникаций в пути. Доверие к общественной безопасности сопряжено с чрезвычайным риском и национальной безопасности рыночным силам, которые по праву защищают важные, но несвязанные интересы. Потребности правоохранительных органов не будут адекватно удовлетворены такой подход.

Потребности правоохранительных органов не будут адекватно удовлетворены такой подход.

Именно по этой причине правительственные политики и Конгресс должны играть непосредственную роль в формировании нашей национальной политики в области шифрования и принять сбалансированную подход, учитывающий потребности как коммерческой, так и общественной безопасности. неблагоприятное воздействие на общественную и национальную безопасность, связанное с любым типом подход «подождем и посмотрим» или добровольный подход к рыночным силам обойдется слишком дорого. для американской общественности, чтобы заплатить.

Недавно было внесено несколько законопроектов, касающихся шифрования. Формулировка некоторых из предложенных законопроектов делает незаконным использование шифрования в поощрение преступной деятельности и установить процедуры доступа правоохранительных органов к сохраненные ключи в тех случаях, когда шифрование с восстановлением ключа использовалось добровольно. Один из этих законопроектов, S.909, делает значительные шаги в направлении защиты общественной безопасности путем поощрения использования шифрования с восстановлением ключа на рынке основанные на поощрениях и других побуждениях.

Один из этих законопроектов, S.909, делает значительные шаги в направлении защиты общественной безопасности путем поощрения использования шифрования с восстановлением ключа на рынке основанные на поощрениях и других побуждениях.

К сожалению, эти законодательные предложения до сих пор не содержат адекватных гарантии того, что воздействие на общественную безопасность и эффективное правоприменение широкое распространение шифрования будет решаться. Мы с нетерпением ждем работать с вами над разработкой законодательных поправок, которые должным образом учитывают потребности правоохранительных органов в общественной безопасности и сбалансированная политика шифрования.

Кроме того, некоторые утверждают, что шифрование «джинн выпущен из бутылки» и что попытки повлиять на будущее использование шифрования тщетны. Я не верю, что быть дело. Продукты шифрования с восстановлением ключа могут, с правительством и промышленностью поддержку, стать стандартом для использования в глобальной информационной инфраструктуре.

Никто не утверждает, что политика шифрования, основанная на восстановлении ключа, запретить всем преступникам, шпионам и террористам использовать шифрование восстановления без ключа. Но если мы как нация будем действовать ответственно и создавать системы и продукты, поддерживающие и полагаться на восстановление ключа, все аспекты общественных интересов могут быть удовлетворены.

И, как известно этому комитету, экспортный контроль продуктов шифрования существуют в первую очередь для защиты национальной безопасности и внешнеполитических интересов. Однако, правоохранительные органы больше обеспокоены значительной и растущей угрозой общественной безопасности и эффективного правоприменения, которые могут быть вызваны распространение и использование в Соединенных Штатах коммуникационной инфраструктуры, поддерживает надежные продукты шифрования, но не может обеспечить своевременное обеспечение соблюдения законов расшифровка. Без сомнения, такая инфраструктура будет использоваться опасными преступники и террористы для сокрытия своих незаконных планов и деятельности от закона правоприменения, тем самым препятствуя нашей способности обеспечивать соблюдение законов и предотвращать терроризм.

Конгресс неоднократно соглашался с тем, что использование электронное наблюдение является чрезвычайно важным инструментом в делах о терроризме и во многих уголовные расследования, особенно связанные с тяжкими и насильственными преступлениями, терроризм, шпионаж, организованная преступность, незаконный оборот наркотиков, коррупция и мошенничество. Там были многочисленные случаи, когда правоохранительные органы, используя электронные наблюдения, не только раскрыл и успешно расследовал серьезные преступления и опасных преступников, но также смог предотвратить серьезные и опасные для жизни преступные деяния. Например, террористы в Нью-Йорке планировали взорвать Соединенные Штаты. Здание Наций, туннели Линкольна и Холланда и 26 Federal Plaza, а также совершать убийства политических деятелей. Разрешенное судом электронное наблюдение позволил ФБР сорвать заговор, поскольку смешивались взрывчатые вещества. В конечном счете, полученные доказательства были использованы для осуждения заговорщиков. В другом примере электронное наблюдение использовалось для предотвращения, а затем осуждения двух мужчин, которые намеревались похитить, приставать, а затем убить ребенка мужского пола.

В другом примере электронное наблюдение использовалось для предотвращения, а затем осуждения двух мужчин, которые намеревались похитить, приставать, а затем убить ребенка мужского пола.

Большинство производимых сегодня продуктов шифрования не обеспечивают своевременная расшифровка правоохранительными органами. Широкое использование восстановления без ключа инфраструктура шифрования или связи, которая поддерживает восстановление без ключа Использование шифрования явно подорвет способность правоохранительных органов эффективно проводить выполнять свою миссию общественной безопасности и бороться с особо опасными преступниками и террористами.

Это не проблема, которая возникнет когда-то в будущем. Закон правоприменение уже сталкивается с вредными последствиями шифрования во многих важные исследования сегодня. Например:

- Осужденному шпиону Олдричу Эймсу сообщили в российской разведке для шифрования информации о компьютерных файлах, которая должна была быть передана им.

- Международный террорист планировал взорвать 11 принадлежащих США коммерческих авиалайнеров на Дальнем Востоке. Его портативный компьютер, который был изъят во время его арест в Маниле содержал зашифрованные файлы, касающиеся этого террористического заговора.

- Субъект в деле о детской порнографии использовал шифрование при передаче непристойные и порнографические изображения детей через Интернет.

- Крупный субъект международного оборота наркотиков недавно использовала телефонное шифровальное устройство, чтобы помешать утвержденным судом электронным наблюдение.

Запросы на криптографическую поддержку, связанную с электронным наблюдением перехваты из полевых отделений ФБР и других правоохранительных органов неуклонно вырос за последние несколько лет. Например, с 1995 по 1996 год произошло двукратное увеличение (с 5 до 12) в ряде случаев, когда суд санкционировал электронные усилия ФБР. были разочарованы использованием шифрования, которое не позволяло правоохранительным органам доступ.

За последние три (3) года ФБР также стало свидетелем дела, связанные с компьютером, с использованием шифрования и/или защиты паролем от 20 или двух (2) процентов случаев, связанных с информацией, хранящейся в электронном виде до 140 или семи (7) процентов. К ним относятся использование 56-битного шифрования данных. стандартное (DES) и 128-битное шифрование «довольно хорошая конфиденциальность» (PGP).

Так же, как когда этот комитет так смело обратился к цифровой телефонии, правительство и нация снова находятся на историческом перекрестке в этом вопросе. Международная ассоциация начальников полиции, Национальная ассоциация шерифов и Национальная ассоциация окружных прокуроров приняла все резолюции в поддержку сбалансированная политика шифрования и противодействие любому законодательству, которое подрывает или не соответствует такая взвешенная политика. Если государственные деятели будут действовать разумно, безопасность всех Американцы будут усилены на десятилетия вперед. Но если преобладают узкие интересы, тогда правоохранительные органы не смогут обеспечить уровень защиты, который люди в демократии должным образом ожидают и заслуживают.

Но если преобладают узкие интересы, тогда правоохранительные органы не смогут обеспечить уровень защиты, который люди в демократии должным образом ожидают и заслуживают.

Мы не просим, чтобы великолепные достижения в области шифрования отказаться от технологии. Мы являемся самыми ярыми сторонниками прочных, надежных шифрование, производимое и продаваемое американскими компаниями по всему миру. Наш положение простое и, как нам кажется, жизненно важное. Шифрование, безусловно, является коммерческим интерес большой важности для этой великой нации. Но это не просто реклама или деловой вопрос. Тем из нас, кто отвечает за охрану общественной безопасности и национальной безопасности, технология шифрования и ее применение в информационную эпоху — здесь, на заре 21-го века и далее, — станут делом жизни и смерти во многих случаях, что напрямую повлияет на нашу безопасность и свободы. Хорошие и обоснованные политические решения о шифровании должны быть приняты сейчас Конгресс и не быть оставленным на усмотрение частного предприятия. Законодательство, которое тщательно уравновешивает общественная безопасность и частное предпринимательство должны быть установлены в отношении шифрования.

Законодательство, которое тщательно уравновешивает общественная безопасность и частное предпринимательство должны быть установлены в отношении шифрования.

Разрешим ли мы управлять автомобилем с функциями, и обогнать полицейские машины? Будем ли мы строить дома или здания, которые пожарные не мог войти, чтобы спасти людей?

Самое главное, мы не выступаем за то, чтобы права на неприкосновенность частной жизни или личная безопасность любого лица или предприятия может быть скомпрометирована или поставлена под угрозу. Ты нельзя кричать «огонь» в переполненном театре. Нельзя безнаказанно совершать клевету или клевета. Вы не можете использовать почитаемые привилегии общего права для совершения преступлений.

В поддержку нашей позиции в отношении рациональной политики шифрования, уравновешивает общественную безопасность с правом на безопасность связи, мы полагаемся на Четвертая поправка к Конституции. Там создатели установили деликатный баланс между «правом людей быть в безопасности в своих личностях, домах, бумаги и эффекты (сегодня мы могли бы добавить персональные компьютеры, модемы, потоки данных, дисков и т. д.) от необоснованных обысков и изъятий». Эти драгоценные права, однако уравновешивались законным правом и необходимостью полиции, действуя в рамках строгого судебного процесса, получить доступ путем законного обыска и выемки к разговоры и хранящиеся улики преступников, шпионов и террористов.

д.) от необоснованных обысков и изъятий». Эти драгоценные права, однако уравновешивались законным правом и необходимостью полиции, действуя в рамках строгого судебного процесса, получить доступ путем законного обыска и выемки к разговоры и хранящиеся улики преступников, шпионов и террористов.

Принципы и баланс Четвертой поправки не изменились или изменено. Что изменилось с конца восемнадцатого до конца двадцатого века, так это технологии и телекоммуникации далеко за пределами созерцания создателей.

Неконтролируемое распространение шифрования без восстановления ключа резко изменить баланс Четвертой поправки таким образом, который шокировал бы ее первоначальный сторонники. Вскоре полиция может быть не в состоянии пройти судебный процесс и при достаточном вероятной причиной для проведения разумного и законного обыска или выемки, поскольку они не может получить доступ к доказательствам, которые направляются или хранятся преступниками, террористами и шпионы. Примечательно, что отсутствие у них доступа в будущем может быть отчасти связано с политикой решения о шифровании, сделанные или не принятые Соединенными Штатами. Это было бы ужасное нарушение равновесия, столь мудро изложенного в Четвертой поправке к 15 декабря 179 г.1. Я призываю вас поддерживать этот баланс и позволить вашей полиции департаменты, окружные прокуроры, шерифы и федеральные правоохранительные органы продолжают использовать свои самые эффективные методы борьбы с преступностью и терроризмом — методы, хорошо понятые и одобренные основателями и Конгрессом на протяжении более двух лет. сотня лет.

Примечательно, что отсутствие у них доступа в будущем может быть отчасти связано с политикой решения о шифровании, сделанные или не принятые Соединенными Штатами. Это было бы ужасное нарушение равновесия, столь мудро изложенного в Четвертой поправке к 15 декабря 179 г.1. Я призываю вас поддерживать этот баланс и позволить вашей полиции департаменты, окружные прокуроры, шерифы и федеральные правоохранительные органы продолжают использовать свои самые эффективные методы борьбы с преступностью и терроризмом — методы, хорошо понятые и одобренные основателями и Конгрессом на протяжении более двух лет. сотня лет.

Я с нетерпением жду возможности поработать с вами по этому вопросу и в это время с удовольствием ответим на любые вопросы.

Часто задаваемые вопросы по API

Часто задаваемые вопросы

Ответы на часто задаваемые вопросы (08.05.2020)Система электронных счетов

1.

Кто может сгенерировать IRN из системы э-счетов?

Кто может сгенерировать IRN из системы э-счетов?В настоящее время ИРН могут формировать только уведомленные налогоплательщики. То есть налогоплательщики, чей оборот превышает рупий. 500 крор.

2. Сколько раундов тестирования API необходимо провести в песочнице, чтобы получить рабочий доступ?

Все API должны быть протестированы в среде песочницы. Каждый API с не менее чем 50 успешными случаями и 50 неудачными случаями с различными ошибками должен быть протестирован.

3. Какой алгоритм используется для шифрования и дешифрования данных?

Асимметричный алгоритм (RSA/ECB/PKCS1Padding) и симметричный алгоритм

AES256 (AES/ECB/PKCS5Padding) вместе с SEK используется для шифрования запроса. полезные данные методов POST API и для расшифровки полезных данных ответов. Это может быть

отметил, что SEK генерируется и передается системой э-счетов при отправке

токен аутентификации.

полезные данные методов POST API и для расшифровки полезных данных ответов. Это может быть

отметил, что SEK генерируется и передается системой э-счетов при отправке

токен аутентификации.

4. Требуется ли повторное подписание налогоплательщиком сформированного э-счета?

- Подписание счета-фактуры требуется в соответствии с правилами, извещенными правительством Индии. В схему электронного счета-фактуры был добавлен заполнитель для цифровой подписи, и, следовательно, если подписанный электронный счет-фактура отправляется в IRP, он будет принят.

- Электронный счет-фактура будет снабжен цифровой подписью IRP после его проверки.

Подписанный электронный счет вместе с QR-кодом будет передан создателю документа, а также получателю.

Подписанный электронный счет вместе с QR-кодом будет передан создателю документа, а также получателю. - После регистрации никому больше не нужно будет подписывать его.

5. Может ли продавец разместить свой ЛОГОТИП в шаблоне э-счета?

- В схеме э-счета НЕ будет заполнителя для логотипа компании.

- Компания-разработчик программного обеспечения должна предоставить его в программном обеспечении для выставления счетов/бухгалтерии, чтобы его можно было распечатать в его счете-фактуре на его принтере. Однако логотип не будет отправлен в IRP. Другими словами, он не будет частью файла JSON для загрузки в IRP.

6.

Изменилось ли формирование электронных накладных после внедрения системы электронных счетов-фактур?

Изменилось ли формирование электронных накладных после внедрения системы электронных счетов-фактур?На данный момент процесс формирования электронной накладной не изменился. Он будет существовать вместе с системой э-счетов. В будущем появится дополнительная возможность для создания электронной накладной на основе IRN.

7. Могу ли я сгенерировать электронную накладную с помощью IRN?

Да, вскоре будет выпущен еще один API для создания электронной накладной на основе данных IRN и Part-B.

8. В настоящее время API электронных счетов предназначен для тех GSTIN, оборот которых превышает 500 крор.

А мелкие торговцы? Пожалуйста, сообщите нам, если вы планируете иметь автономный инструмент для подготовки электронного счета-фактуры? Или разработать URL-адрес, по которому мы можем ввести данные для формирования электронного счета-фактуры.

А мелкие торговцы? Пожалуйста, сообщите нам, если вы планируете иметь автономный инструмент для подготовки электронного счета-фактуры? Или разработать URL-адрес, по которому мы можем ввести данные для формирования электронного счета-фактуры.На данный момент критерием для электронного счета-фактуры является оборот более 500 крор. Правительство будет уведомлено об изменении критериев приемлемости. Да, будет автономный инструмент и веб-портал.

9. Должны ли мы внести наши IP-адреса в белый список для доступа к API песочницы?

Нет необходимости заносить в белый список IP-адреса для тестирования в песочнице.

10. Как клиенты и GSP тестируют API?

Тестирование можно проводить с использованием виртуальных GSTIN GSP для разных штатов.

РЕГИСТРАЦИЯ

1. Система э-счетов показывает мой старый адрес электронной почты или номер мобильного телефона. Как мне его изменить?

Система электронных счетов использует для связи идентификатор электронной почты и номер мобильного телефона, зарегистрированные налогоплательщиком на Общем портале GST. Если он устарел, получите последнюю версию на общем портале и сообщите нам об этом, чтобы мы могли перекрестно проверить и обновить песочницу для доступа к учетным данным.

Если вы являетесь GSP, обновите его с помощью GSTN и попросите их связаться с нами, чтобы его можно было обновить.

Если он устарел, получите последнюю версию на общем портале и сообщите нам об этом, чтобы мы могли перекрестно проверить и обновить песочницу для доступа к учетным данным.

Если вы являетесь GSP, обновите его с помощью GSTN и попросите их связаться с нами, чтобы его можно было обновить.

2. Одно мое подразделение имеет GSTIN в каждом штате на основе одного и того же PAN. Могу ли я использовать те же учетные данные API для доступа к системе API?

Существует два типа учетных данных API: идентификатор клиента и секрет клиента, а также имя пользователя и пароль. Идентификатор клиента и секрет клиента предоставляются уведомленному налогоплательщику, и налогоплательщик может использовать их для всех бизнес-единиц, зарегистрированных в разных штатах, на основе одного и того же PAN. Принимая во внимание, что имя пользователя и пароль создаются для каждого GSTIN. То есть одно предприятие, зарегистрированное в разных штатах, должно создавать отдельные имя пользователя и пароль для каждой зарегистрированной единицы/GSTIN.

Принимая во внимание, что имя пользователя и пароль создаются для каждого GSTIN. То есть одно предприятие, зарегистрированное в разных штатах, должно создавать отдельные имя пользователя и пароль для каждой зарегистрированной единицы/GSTIN.

3. Что делать, если идентификатор электронной почты и номер мобильного телефона не совпадают?

Убедитесь, что вы используете идентификатор электронной почты и номер мобильного телефона, введенные вами на портале GST.

4. Для тестовой среды выставления счетов-фактур во время регистрации выдается сообщение: «Извините, ваш номер GSTIN не включен в шорт-лист для API электронных счетов-фактур».

В настоящее время он активирован только для GSTIN с оборотом более 500 крор. Если вы относитесь к этой категории, свяжитесь с GSTN.

1. Как и где я могу получить учетные данные для доступа к API?

GSP и налогоплательщик могут получить учетные данные API, используя опцию онлайн-регистрации в системе «Вход» на этом портале.

2. Где я могу получить URL-адрес или конечные точки API?

При входе на портал тестирования можно получить конечные точки API для системы песочницы.

3. Где я могу получить открытый ключ системы э-счетов?

При входе на тестовый портал можно получить публичный ключ системы э-счетов для песочницы.

4. Нужно ли генерировать токен для каждой транзакции или запроса?

Не рекомендуется запрашивать новый токен перед запуском каждой транзакции. После того, как токен сгенерирован, его можно повторно использовать любое количество раз, пока не истечет срок его действия.

Даже если делается новый запрос токена, система возвращает уже сгенерированный действительный токен со сроком действия. Лучше всего после создания токена хранить его в системе налогоплательщика вместе с SEK и сроком действия. Затем, всякий раз, когда делается запрос на транзакцию, токен может быть передан из системы и использован. Если срок его действия истек, запросите новый токен, сохраните и используйте его.

Лучше всего после создания токена хранить его в системе налогоплательщика вместе с SEK и сроком действия. Затем, всякий раз, когда делается запрос на транзакцию, токен может быть передан из системы и использован. Если срок его действия истек, запросите новый токен, сохраните и используйте его.

5. Что произойдет, если один и тот же запрос или одна и та же транзакция будет запущена несколько раз?

Не рекомендуется отправлять один и тот же запрос или одну и ту же транзакцию постоянно или несколько раз. Однако, исходя из реакции на сделку, система налогоплательщиков должна действовать, а не стрелять снова. Если это произойдет, то система э-счетов заблокирует запросы этого пользователя на один час и около того.

6. Для чего нужен параметр «ForceRefreshAccessToken» в API аутентификации?

Параметр ForceRefreshAccessToken API аутентификации может использоваться системой налогоплательщика для создания нового токена всего за 10 минут до истечения срока действия токена. По сути, система налогоплательщика может использовать его, чтобы избежать сбоя транзакции, запущенной после истечения срока действия токена.

7. Какова действительность токена аутентификации?

Токен аутентификации, сгенерированный системой э-счетов, действителен в течение 6 часов в производственной системе. Однако для эффективного тестирования разработчиком он был установлен на 1 час в песочнице.

Однако для эффективного тестирования разработчиком он был установлен на 1 час в песочнице.

8. Кто должен генерировать ключ приложения?

Appkey генерируется приложением, использующим API. Это 32-байтовый ключ AES.

9. Как вы упомянули в разделе «Часто задаваемые вопросы», «электронная накладная и электронный счет-фактура сосуществуют, и токен аутентификации, сгенерированный в одной системе, может использоваться в другой системе в течение срока действия». Означает ли это, что GSP/ASP использует имя пользователя и пароль для электронного накладного налогоплательщика (сгенерированные в системе электронного накладного при регистрации нашего GSP) на портале электронного счета-фактуры для создания токена авторизации?

Если налогоплательщик использует API через GSP, GSP предоставит налогоплательщику ClientId и ClientSecret. У GSP не будет идентификатора пользователя и пароля налогоплательщика. В производственной среде (когда она доступна), если налогоплательщик сгенерировал токен, используя набор учетных данных (идентификатор клиента, GSTIN, идентификатор пользователя, пароль) с использованием одной системы, то этот же токен можно использовать для вызова API другой системы. В песочнице учетные данные разные для каждой службы.

У GSP не будет идентификатора пользователя и пароля налогоплательщика. В производственной среде (когда она доступна), если налогоплательщик сгенерировал токен, используя набор учетных данных (идентификатор клиента, GSTIN, идентификатор пользователя, пароль) с использованием одной системы, то этот же токен можно использовать для вызова API другой системы. В песочнице учетные данные разные для каждой службы.

10. Мы получаем ошибку при расшифровке SEK. Мы делаем это с помощью ключа приложения.

Ошибка JAVA: java.security.InvalidKeyException: недопустимая длина ключа AES: 44 байта. Пожалуйста помоги.

Ключ приложения должен быть массивом байтов (byte[ ]) длиной 32 байта API э-счета.

11.

Как расшифровать полученный SEK?

Как расшифровать полученный SEK?Тот же ключ приложения, который был отправлен в запросе аутентификации, необходимо использовать только для расшифровки SEK, полученного в качестве ответа на вызов API с использованием алгоритма симметричного AES.

12. Где взять публичный ключ для шифрования пароля и ключа приложения?

ПОКОЛЕНИЕ ИРН

1. Следует ли зафиксировать IRN в ERP поставщика?

- IRN (хэш) будет создан IRP (регистр) с использованием GSTIN поставщика или создателя документа, финансового года и уникального серийного номера документа/счета вместе с типом документа.

- Серийный номер счета-фактуры должен быть уникальным для номера GSTIN для финансового года, и он должен быть зафиксирован ERP поставщика.

- Поставщик должен хранить IRN по каждому своему счету-фактуре, полученному продавцом от IRP. То же самое целесообразно сохранить в ERP, так как счет-фактура без ИРН не будет юридическим документом.

2. Сегодня есть определенные поля, которые являются необязательными, а некоторые обязательными. Как их использовать?

- Обязательные поля — это те поля, которые ДОЛЖНЫ быть там, чтобы счет был действительным в соответствии со Стандартом электронных счетов.

- Необязательные — это те, которые могут понадобиться для конкретных бизнес-потребностей продавца/бизнеса.

Они были включены в схему, основанную на текущей деловой практике в Индии.

Они были включены в схему, основанную на текущей деловой практике в Индии. - Регистрация электронного счета будет возможна только после того, как ВСЕ обязательные поля будут загружены на Портал регистрации счетов (IRP).

- Необязательное поле, не имеющее никакого значения, может содержать нулевое значение или может быть исключено из полезной нагрузки.

3. Я пытаюсь сгенерировать IRN из einv-apisandbox.nic.in. Однако я каждый раз получаю код ошибки 5001 со следующей деталью:

. {«Status»:0,»ErrorDetails»:[{«ErrorCode»:»5001″,»ErrorMessage»:»Ошибка приложения. Обратитесь в службу поддержки. Заполнение недействительно и не может быть удалено.»}],»Data»: нулевой}

Пожалуйста, проверьте, правильно ли происходит шифрование с использованием расшифрованного SEK. Вы можете использовать средство на тестовом портале для разработчиков, где вы можете зашифровать ту же полезную нагрузку, используя расшифрованный SEK, и сравнить зашифрованный вывод вашей функции с той же полезной нагрузкой и SEK. Убедитесь, что вы расшифровали SEK, полученный с помощью ключа приложения, используя симметричный алгоритм. перед использованием того же ключа для шифрования.

Вы можете использовать средство на тестовом портале для разработчиков, где вы можете зашифровать ту же полезную нагрузку, используя расшифрованный SEK, и сравнить зашифрованный вывод вашей функции с той же полезной нагрузкой и SEK. Убедитесь, что вы расшифровали SEK, полученный с помощью ключа приложения, используя симметричный алгоритм. перед использованием того же ключа для шифрования.

4. Мы можем использовать API э-счета. Однако мы застряли в расшифровке ответа Generate IRN.

Пожалуйста, помогите.

Подробная информация представлена в документации по API вместе с примером кода на C# и Java по адресу https://einv-apisandbox.nic.in/.

Ответ шифруется с помощью SEK с использованием симметричного алгоритма, поэтому расшифруйте его с помощью SEK.

5. API-интерфейс e-Invoice/Generate IRN позволяет использовать не более 1000 позиций в документе, тогда как API-интерфейс Generate e-Way Bill позволяет использовать не более 250 позиций в документе. Не могли бы вы подтвердить, будет ли API-интерфейс создания электронных счетов теперь изменен для синхронизации, позволяющей подсчитывать позиции в API-интерфейсах электронных счетов?

Электронный счет-фактура будет состоять из 1000 позиций, и когда из него сгенерируется электронный счет, электронный счет-фактура будет иметь высокую стоимость 250 элементов с общей стоимостью счета-фактуры. Этому же следует и действующая система электронных накладных.

6.

Не могли бы вы сообщить нам, может ли система налогоплательщика генерировать IRN самостоятельно, используя логику алгоритма SHA256 (или) нам необходимо в обязательном порядке получать информацию из IRP.

Не могли бы вы сообщить нам, может ли система налогоплательщика генерировать IRN самостоятельно, используя логику алгоритма SHA256 (или) нам необходимо в обязательном порядке получать информацию из IRP.Просто генерация IRN не является целью системы электронного счета-фактуры. Фактическим требованием является регистрация счета в IRP (учитывая логику генерации IRN, любой может его сгенерировать, но если он не зарегистрирован, он не имеет подлинности). Поскольку ИРН в любом случае должен формировать ИРН (хотя бы для проверки правильности сгенерированного налогоплательщиком ИРН), нет необходимости формировать ИРН налогоплательщиком.

ПОДПИСАННЫЙ QR

1.

Должно ли быть предусмотрено место для QR-кода в э-счете?

Должно ли быть предусмотрено место для QR-кода в э-счете?- QR-код будет предоставлен продавцу после того, как он загрузит счет в систему регистрации счетов и зарегистрирует его там.

- Продавец должен напечатать QR-код на распечатанном счете-фактуре.

2. Мы успешно сгенерировали электронный счет-фактуру и получили необработанные данные SignedInvoice, SignedQRcode. Идя дальше, пожалуйста, помогите нам расшифровать и проверить подпись.

Данные подписаны с помощью веб-подписи JSON, подробности можно получить в Интернете. Подписанный токен состоит из 3 частей: заголовка, данных и подписи, эти три части разделены (точкой). После разделения на 3 части вы можете декодировать первые 2 части контента с помощью декодирования base64.

После разделения на 3 части вы можете декодировать первые 2 части контента с помощью декодирования base64.

3. Будет ли какой-либо механизм/платформа предоставляться налогоплательщикам для просмотра/проверки данных подписанного QR-кода в виде простого текста и подтверждения того, является ли он подлинным IRN, зарегистрированным IRP, или нет?

Будет предусмотрена возможность проверки QR-кода в автономном режиме, а также будет возможность загрузить подписанный QR-код на портал и проверить его. Подробности будут сообщены позже.

4. Нужен ли общедоступный набор JWK для проверки этого JWT? Если да, то как мы можем получить доступ к общедоступному набору JWK?

Для проверки подписанного счета-фактуры и QR-кода требуется открытый ключ сертификата, который используется для подписи. Этот открытый ключ такой же, как тот, который использовался для шифрования пароля и ключа приложения.

Ключ для среды песочницы доступен для скачивания на портале разработчиков API песочницы электронных счетов.

Этот открытый ключ такой же, как тот, который использовался для шифрования пароля и ключа приложения.

Ключ для среды песочницы доступен для скачивания на портале разработчиков API песочницы электронных счетов.

5. Укажите, нужно ли печатать QR-код подписанных данных или QR-код декодированных данных для электронного счета-фактуры B2B (Business-to-Business) в формате PDF, который будет выдаваться/поддерживаться/распространяться поставщиками с оборотом более 500 крор со своими покупателями?

Подписанные данные QR-кода, переданные в качестве ответа на генерацию IRN, должны быть

печатается вместе с подписью на счете-фактуре. Вы можете увидеть этот QR-код на

веб-версия системы э-счетов, которая будет выпущена в ближайшее время.